WPA3 : La sécurité WiFi à la pointe du progrès

Pour être efficace, la sa sécurité WiFi doit suivre l'évolution rapide des cybermenaces, où la norme WPA3 intervient pour rendre les réseaux privés et publics plus résistants.

Pour préparer ce nouveau niveau de protection, les domiciles et les entreprises devraient analyser leur couverture réseau avec des outils comme NetSpot afin d'offrir une couverture optimale au moment de l'installation de nouveaux routers et extendeurs WiFi.

Qu'est-ce que WPA3

Chaque génération de technologies informatiques à produit de nouvelles promesses et de nouveaux problèmes. Lorsque les premières universités ont permis aux utilisateurs de se connecter à des ordinateurs centraux puissant, des étudiants rebelles ont trouvé le moyen d'accéder aux informations d'autres étudiants pour se faire des farces entre eux, exigeant la création d'une protection par mot de passe et des droits d'accès.

Aujourd'hui, les ordinateurs et les réseaux sans fil occupent chaque aspect de nos vies, allant des écoles aux hôpitaux, entreprises, bibliothèques, même les bars et les bus offrent un accès WiFi. Mais avec tous ces accès, il existe le besoin de sécurité WiFi. Une personne se connectant via son ordinateur portable pourrait transmettre les mots de passe de son compte bancaire par les airs qu'un hacker pourrait récolter.

Le plus gros problème en permettant des accès à un réseau WiFi local n'est pas uniquement le codage du WiFi, mais comment enregistrer des dispositifs sur le réseau WiFi. S'il existe un mot de passe partagé, alors out le monde le partage avec d'autres personnes ou l'écrit et court le risque que des utilisateurs non autorisés obtiennent l'accès au réseau.

Pour ceux qui sont suffisamment vieux, souvenez-vous cette scène du film “Wargames” où le personnage de Matthew Broderick restait exprès en classe afin de trouver le mot de passe du réseau écrit dans le bureau de la secrétaire. Les pirates utilisent la même technique lorsquequelqu'un écrit le mot de passe WiFi sur un Post-It sur leur bureau pour obtenir accès au réseau et commencer à capturer des paquets.

La sécurité WPA3 est conçue pour empêcher ça. Plutôt que de se fier des mots de passe partagé, WPA3 connecte de nouveaux dispositifs par le biais de processus qui n'exigent pas l'utilisation d'un mot de passe partagé.

Ce nouveau système, appelé Wi-Fi Device Provisioning Protocol (DPP), fonctionne en transmettant la façon dont on peut accéder au système sans transmettre de mot de passe dans les airs. grâce à DPP, les utilisateur utilisent des codes QR ou des balises NFC pour permettre aux dispositifs d'accéder au réseau. En prenant une photo ou recevant un signal radio du router, un dispositif peut être authentifié sur le réseau sans sacrifier la sécurité.

Le codage WPA3 est destiné à être meilleure de ses itérations antérieures de la technologie WiFi. D'abord, comme le changement des navigateurs Google Chrome et Firefox pour avertir ou bloquer directement les utilisateurs se connectant à des serveurs web non sécurisés, la sécurité WPA3 rejette les anciens mécanismes de codage en faveur de ceux qui n'ont pas été rompus.

Il est clair que rien ne dure pour toujours dans le monde de la sécurité mais le codage WPA3 est couvert par le Galois/Counter Mode Protocol de 256 bits (GCMP-256) ce qui rend plus difficile le piratage du codage.

Quel est la taille d'un nombre comme 256 bits ? Les anciens algorithmes de codage fonctionnaient avec un codage de 128 bits. En termes mathématiques, c'est 3.048 x 10^38 — ce 3 est suivi de 38 zéros — c'est tous les calculs qu'un ordinateur devra faire pour tenter de deviner la clé du codage.

Codage de 256 bits? C'est 1.15 x 10^77 — 1 suivi par 77 zéros. Il y a moins d'atomes dans l'univers que ce nombre.Il y a moins d'épisode de Judge Judy que ce nombre. moins de fois que quelqu'un a demandé : "Explique l'intrigue d'Inception."

C'est un nombre très important.

Lors du transfert de clés de codage entre le router et les dispositifs, la sécurité WiFi WPA3 utilise un code d'authentification de message haché (HMAM — Hashed Message Authentication Mode) de 384 bits afin que le dispositif et le router confirment qu'ils peuvent se connecter, mais d'une manière que même si quelqu'un intervient lors de la communication, il n'est pas en mesure de savoir quelle était la clé de codage originale.

C'est comme le code Navajo de la deuxième guerre mondiale qui utilisait des codes tout en parlant dans une langue que personne dans le monde ne comprenait. Même si un tiers prend les signaux radio, ils n'auraient aucun sens pour lui. Même s'ils parlent le Navajo, ils devront connaître la structure des codes supplémentaires qui s'y cache pour comprendre ce que signifie ce message.

C'est comme ça que WPA 3 garde les communications sûres — avec un meilleur codage, de meilleures façons pour configurer ce codage et des méthodes qui permettent aux gens de rester connectés au réseau en connaissant le mot de passe.

-

Obtenez NetSpot

macOS 11+, Windows 7/8/10/11

Principales formes du WPA3

Pour répondre aux besoins des différentes catégories d'utilisateurs WiFi, WPA3 est disponible sous plusieurs formes. La compréhension des différences entre ces formes vous permettra de tirer pleinement parti de ses fonctions de sécurité.

WPA3 Personnel

Les utilisateurs à domicile devront utiliser le formulaire WPA3 Personnel, fondé sur une authentification basée sur une phrase de passe. Ce formulaire offre une expérience utilisateur traditionnelle, tout en assurant un niveau de protection nettement supérieur contre le piratage par force brutale grâce à l'Authentification simultanée des égaux (SAE).

WPA3 SAE remplace la méthode d'authentification par clé pré-partagée (PSK) utilisée dans les versions précédentes de WPA et génère une clé totalement unique pour chaque authentification.

En conséquence, les attaquants ne peuvent plus effectuer leurs attaques hors format sur les paquets de données capturés pour contourner les défenses du réseau cible. De plus, les membres d'un même réseau ne peuvent pas espionner le trafic des autres membres.

WPA3 Enterprise

La forme WPA3 Enterprise renforce les bases solides fournies par la forme WPA2 Enterprise en rendant obligatoire l'utilisation de cadres de gestion protégés (PMF) pour l'ensemble des connexions. Cette fonction de sécurité offre une protection contre les attaques dangereuses telles que les honeypots et les écoutes clandestines.

Pour mieux protéger les données les plus sensibles, WPA3 Enterprise propose, en option, un mode spécial de 192 bits. Ce mode n'est pas nécessaire à l'obtention d'un niveau de sécurité satisfaisant, mais toutes les sociétés sont encouragées à l'utiliser pour bénéficier de la meilleure protection possible.

WiFi Enhanced Open

Les réseaux WiFi publics non cryptés constituent une menace majeure, de nombreux utilisateurs de WiFi n'étant même pas conscients du danger encouru. WiFi Enhanced Open remédie au problème en fournissant un cryptage de données non authentifié, basé sur le chiffrement sans fil opportuniste (OWE).

Le cryptage des données non authentifiées préserve la commodité des réseaux WiFi publics car aucune phrase de passe n'est impliquée, de sorte qu'il n'y a aucune raison de ne pas l'activer.

WPA3 Personnel vs WPA3 Enterprise

Pour choisir entre WPA3 Personnel et WPA3 Enterprise, l'environnement cible constitue le facteur le plus déterminant. Bien que les utilisateurs à domicile bénéficient théoriquement de la protection supérieure offerte par WPA3 Enterprise et son mode 192 bits, la difficulté accrue de l'installation l'emporte sur les avantages.

Quelles sont les faiblesses de WPA3?

L'accès protégé Wi-Fi 3 (WPA3) a été introduit pour améliorer la sécurité des réseaux sans fil en abordant les vulnérabilités trouvées dans son prédécesseur, le WPA2. Cependant, comme tout standard de sécurité, le WPA3 a ses faiblesses et vulnérabilités que les attaquants peuvent exploiter. Voici certaines des faiblesses clés identifiées dans le WPA3 :

- Vulnérabilités du protocole de poignée de main Dragonfly : Le WPA3 met en œuvre un nouveau protocole de poignée de main appelé Dragonfly (ou Authentification Simultanée des Égaux, SAE) destiné à offrir une protection contre les attaques par dictionnaire hors ligne. Cependant, les chercheurs ont trouvé des vulnérabilités dans ce processus de poignée de main qui pourraient potentiellement permettre aux attaquants de réaliser des attaques par canal latéral, telles que des attaques basées sur le temps ou le cache, pour récupérer des informations sur le mot de passe utilisé.

- Attaques par dégradation : Alors que le WPA3 est conçu pour être plus sécurisé que le WPA2, les réseaux prennent souvent en charge les deux normes pour assurer la compatibilité descendante. Cela ouvre la possibilité d'attaques par dégradation, où un attaquant force un appareil à se connecter en utilisant le protocole WPA2 moins sécurisé, contournant ainsi les améliorations de sécurité de WPA3.

- Défauts d'implémentation : La sécurité d'un système dépend également de la qualité de l'implémentation des protocoles de sécurité. Peu après leur introduction, certaines implémentations de WPA3 ont été trouvées susceptibles à diverses attaques en raison de défauts dans la manière dont la poignée de main Dragonfly était implémentée. Ces problèmes permettent aux attaquants de contourner les mécanismes de sécurité de WPA3 sous certaines conditions.

- Adoption limitée et problèmes de compatibilité : L'efficacité des améliorations de sécurité de WPA3 est limitée par son taux d'adoption. De nombreux appareils utilisent encore d'anciens protocoles de sécurité Wi-Fi en raison de limitations matérielles ou du manque de mises à jour du firmware. Ce taux d'adoption lent signifie que de nombreux réseaux restent vulnérables aux attaques que le WPA3 est conçu pour atténuer.

En conclusion, bien que le WPA3 représente un pas en avant significatif dans la sécurité des réseaux sans fil, il n'est pas sans faiblesses. Des recherches et mises à jour continues sont essentielles pour adresser ces vulnérabilités et améliorer la sécurité des réseaux sans fil.

-

Obtenez NetSpot

macOS 11+, Windows 7/8/10/11

WPA3 vs. WPA2. En quoi est-elle différente de WPA2?

Comme indiqué ci-dessus, WPA3 traite la sécurité WiFi différemment. De nombreuses personnes sont connectées via un réseau, WPA2 soit en partageant des mots de passe (non conseillé), soit via le WPS. Ce dernier est très pratique. Il suffit d'appuyer sur un bouton du routeur en même temps que sur le dispositif pour le connecter au routeur.

Le problème c'est que WPS envoi un pin de 23 bits dans le cadre du processus de connexion. 23 bits ce n'est rien comparé aux hachages de 384 bits que WPA3 utilise pour connecter les dispositifs aux routers. Un hacker intelligent peut s'asseoir et effectuer 9 millions de tentatives — un près d'une minutes en termes informatiques — et avoir accès au router. Asseyez-vous, attendez que le signal WPS sorte et le hacker sera connecté.

Il y a ensuite le niveau de codage pour les réseaux ouverts. Entrer dans un café ou se connecter à un téléphone dans un centre commercial permet l'accès à ce dispositif sur un réseau ouvert. Ça a du sens. L'inconvénient de se connecter à un réseau wifi même avec un mot de passe partagé est généralement trop pour des client d'une boutique.

Le problème c'est que sur ce réseau wifi ouvert, un hacker intelligent peut écouter entre les dispositifs et essayer de décoder les communications entre les sites web de la banque ou les caisses enregistreuses. Nous sommes ensuite de retour avec des personnes non autorisées qui écoutent les mots de passe du compte bancaire et des numéro de cartes de crédit.

La sécurité WPA3 cherche à triompher sur les systèmes WPA2

La sécurité WPA3 cherche à triompher sur les systèmes WPA2 en termes de réseaux ouverts avec un système de protection avancé. Les routers WPA3 utiliseront Wi‑Fi CERTIFIED Enhanced Open — ce qui signifie que même lorsque les dispositifs se connectent au router wifi sur un réseau ouvert, il y a un codage fort entre le dispositif et le router.

Donc, même si un hacker écoute, il doit d'abord rompre le codage wifi puis rompre un ensemble totalement différent entre le navigateur web et la banque, ou le guichet automatique et les systèmes financiers auxquels ils parlent. Rien n'est absolument sûr, mais rendre le travail des utilisateurs non autorisés deux fois plus dur pour obtenir les informations qu'ils ne devraient pas avoir, rend les gens plus en sécurité.

| WPA2 | |

| Nom complet | Accès Wi-Fi protégé 2 |

| Diffusé | 2004 |

| Méthode de cryptage | AES-CCMP |

| Taille de la clé de session | 128 bits |

| Méthode d' authentification de la session | Clé pré-partagée (PSK) |

| Attaques par force brutale | Vulnérable |

| WPA3 | |

| Nom complet | Accès Wi-Fi protégé 3 |

| Diffusé | 2018 |

| Méthode de cryptage | AES-CCMP / AES-GCMP |

| Taille de la clé de session | 128 bits / 256 bits |

| Méthode d' authentification de la session | Authentification simultanée des égaux (SAE) |

| Attaques par force brutale | Non vulnérable |

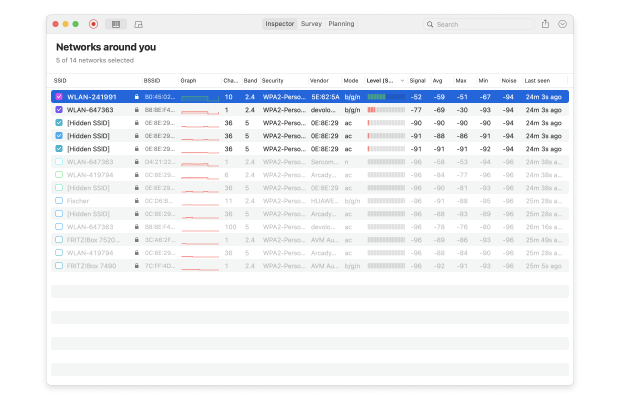

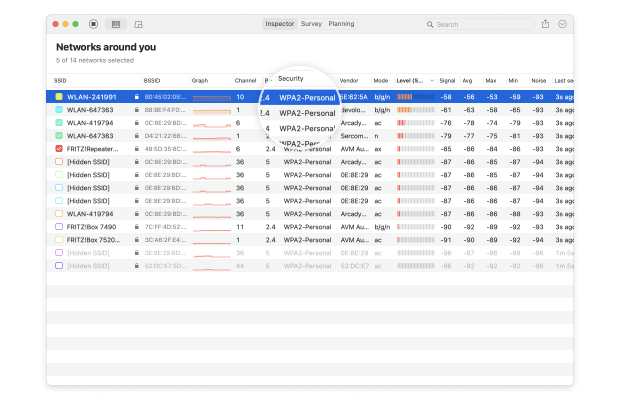

Comment vérifier le type de cryptage WiFi avec NetSpot?

Avant de vous connecter à un réseau WiFi inconnu, il convient de vérifier l’état de son cryptage sans fil afin de savoir si celui-ci protège bien vos données contre les tiers non autorisés. Cette précaution est d’autant plus importante si le réseau est situé dans un lieu public, à la portée de cybercriminels opportunistes équipés d’outils de reniflage de paquets.

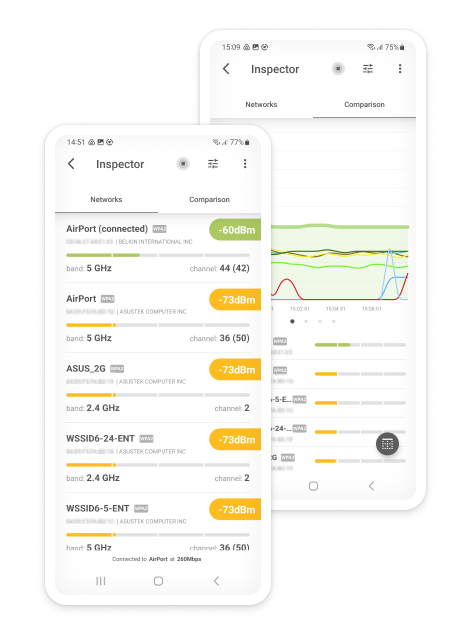

Il est possible de vérifier facilement l’état du cryptage WiFi à l’aide de NetSpot:

Téléchargez et installez NetSpot sur votre ordinateur portable ou de bureau équipé d’une connexion Wi-Fi.

Lancez NetSpot. L’application est lancée en Mode Inspecteur par défaut afin que vous puissiez connaître les types de sécurité WiFi des réseaux à proximité.

Analysez les réseaux WiFi autour de vous, effectuez des études sans fil et testez le débit Internet, le tout avec un simple téléphone ou une tablette dans les mains.

Conclusione

La norme de sécurité WPA3 a été lancée en 2018 pour faire face aux dernières menaces de cybersécurité et est déjà prise en charge par tous les routeurs certifiés WiFi 6. Tous ceux qui le peuvent sont invités à en profiter pour améliorer leur dispositif de cybersécurité, car cela peut faire la différence entre un incident en la matière et le maintien des activités habituelles.

-

Obtenez NetSpot

macOS 11+, Windows 7/8/10/11

WPA3 FAQs

WPA2 (Accès Wi-Fi protégé 2) et WPA3 (Accès Wi-Fi protégé 3) désignent des programmes de certification de sécurité mis au point par la Wi-Fi Alliance. WPA3 est le successeur du WPA2 et offre un certain nombre d'améliorations pour combler les lacunes de son prédécesseur.

WPA3 est nettement plus sûr que WPA2, c'est pourquoi vous devriez l'utiliser dans la mesure du possible.

WPA3 Personnel correspond à l'une des différentes formes de WPA3, destinée aux particuliers plutôt qu'aux sociétés.

Oui, WPA3 est plus sûr que WPA2 puisqu'il utilise, entre autres, l'authentification simultanée des égaux (SAE) au lieu de la clé pré-partagée (PSK).

Non, certains dispositifs WiFi ne reconnaissent pas WPA3. Seuls les dispositifs certifiés WiFi 6 peuvent garantir la prise en charge de ce mécanisme.

Les routeurs WiFi 6 emploient WPA3 pour sécuriser la communication avec les dispositifs compatibles WPA3 et sont également rétrocompatibles avec ceux fonctionnant uniquement avec WPA2.

Le codage WPA3 est destiné à être meilleure de ses itérations antérieures