1999 — 2004 المعيار. سهل الكسر وصعب الضبط. مهجور.

بروتوكولات الأمان اللاسلكية: WEP، WPA، WPA2، و WPA3

سنحاول شرح الفروق بين معايير التشفير مثل WEP، WPA، WPA2، وWPA3 حتى تتمكن من رؤية الأنسب لبيئة شبكتك.

مرت خوارزميات أمان الشبكات اللاسلكية WiFi بالعديد من التغييرات والتحديثات منذ التسعينات لتصبح أكثر أمانًا وفعالية. تم تطوير أنواع مختلفة من بروتوكولات الأمان اللاسلكي لحماية شبكات الواي فاي المنزلية. بروتوكولات الأمان اللاسلكية هي WEP وWPA وWPA2 وWPA3، والتي تخدم نفس الغرض ولكنها مختلفة في نفس الوقت.

ما هو أمان الشبكات اللاسلكية؟

أمان الشبكة اللاسلكية يتعلق بحماية الإنترنت اللاسلكي الخاص بك، مثل شبكة Wi-Fi، من القراصنة أو المستخدمين غير المصرح لهم. يستخدم كلمات المرور وطرق تشفير خاصة للتأكد من أن الأشخاص المسموح لهم فقط يمكنهم الوصول إليه وأن البيانات المرسلة عبره محمية. هذا يساعد في منع الخارجين من سرقة المعلومات الخاصة بك أو رؤيتها، مثل رسائلك أو المواقع الإلكترونية التي تزورها.

كيف يعمل أمان الشبكة اللاسلكية؟

يعمل أمان الشبكة اللاسلكية من خلال استخدام كلمات المرور والتشفير لحماية اتصالك بالإنترنت. هناك أنواع مختلفة من التشفير، مثل WPA2 أو WPA3، وهي مجرد طرق لجعل البيانات أكثر أمانًا. تعمل هذه البروتوكولات من خلال تطبيق تدابير الأمان مثل التشفير والتحقق من الصحة.

- التشفير: يجعل الاتصال اللاسلكي غير مفهوم لأي شخص باستثناء أولئك الذين لديهم مفاتيح التشفير الصحيحة.

- التحقق من الصحة: يضمن أن الأشخاص والأجهزة التي تم التحقق من هويتها بشكل صحيح فقط يمكنهم الانضمام إلى الشبكة.

عندما تقوم بإعداد شبكة Wi-Fi، تنشئ كلمة مرور. الأشخاص الذين يعرفون هذه كلمة المرور فقط يمكنهم الانضمام إلى الشبكة. بمجرد الاتصال، يقوم التشفير بخلط البيانات المرسلة عبر الشبكة بحيث لا يمكن فهمها حتى لو تم اعتراضها. بعض الشبكات أيضًا تخفي اسمها أو تستخدم جدران الحماية لمنع حركة المرور غير المرغوب فيها، مما يضيف طبقات إضافية من الأمان.

الجانب السلبي لطبيعة أمن الشبكات اللاسلكية التي لا ترى بالعين المجردة هو أن مستخدمي شبكة WiFi غالبًا لا يولون اهتمامًا كبيرًا لها، دون معرفة أي بروتوكول أمان لاسلكي يحمي شبكاتهم بشكل فعال.

أنواع بروتوكولات الأمان اللاسلكية

تلعب بروتوكولات الأمان اللاسلكية دوراً حاسماً في حماية المعلومات الحساسة وضمان الخصوصية عند الاتصال بالإنترنت باستخدام الواي فاي. في هذا القسم، نحن نأخذ نظرة مقربة على أكثر بروتوكولات أمان لاسلكية شيوعاً بروتوكولات الأمان اللاسلكية (WEP, WPA, WPA2, و WPA3) ومناقشة ميزاتها ونقاط قوتها وضعفها.

تم تطوير WEP للشبكات اللاسلكية ووافق عليه كمعيار أمان لشبكة Wi-Fi في سبتمبر 1999. كان من المفترض أن يوفر WEP نفس مستوى الأمان كالشبكات السلكية، ولكن هناك العديد من المشاكل الأمنية المعروفة في WEP، والتي من السهل كسرها وصعبة الإعداد.

بالرغم من كل العمل الذي تم لتحسين نظام WEP، إلا أنه لا يزال حلاً شديد الضعف من حيث الأمان. الأنظمة التي تعتمد على هذا البروتوكول يجب أن يتم تحديثها أو استبدالها في حال لم يكن تحديث الأمان ممكناً. تم التخلي رسميًا عن WEP من قبل تحالف Wi-Fi في عام 2004.

خلال الفترة التي كان فيها معيار أمان الشبكة اللاسلكية 802.11i قيد التطوير، استخدم WPA كتحسين أماني مؤقت لـWEP. قبل عام من التخلي الرسمي عن WEP، تم اعتماد WPA بشكل رسمي. معظم تطبيقات WPA الحديثة تستخدم مفتاح ما قبل المشاركة (PSK)، والذي يشار إليه غالبًا باسم WPA Personal، وبروتوكول سلامة المفتاح الزمني أو TKIP (/tiːˈkɪp/) للتشفير. يستخدم WPA Enterprise خادمًا للمصادقة لتوليد المفاتيح والشهادات.

كان WPA تحسنًا كبيرًا على WEP، ولكن نظرًا لأنه تم تصميم العناصر الأساسية بحيث يمكن طرحها من خلال تحديثات البرنامج الثابت على أجهزة WEP، فإنها لا تزال تعتمد على عناصر تم استغلالها.

WPA، تمامًا مثل WEP، بعد أن تم اختباره بمفهوم الإثبات وعرضه العام المطبق تبين أنه عرضة جدًا للاختراق. ومع ذلك، لم تكن الهجمات التي شكلت التهديد الأكبر للبروتوكول هي الهجمات المباشرة، ولكن تلك التي تمت على نظام إعدادات الحماية اللاسلكية (WPS) — نظام مساعد تم تطويره لتبسيط ربط الأجهزة بنقاط الوصول الحديثة.

أداة متقدمة وقوية لاستطلاعات شبكات الواي فاي المتعددة وتحليلها واستكشاف أخطائها.

-

احصل على NetSpot

macOS 11+, Windows 7/8/10/11

تم تقديم بروتوكول معيار الأمان اللاسلكي 802.11i في عام 2004. كان أهم تحسن في WPA2 عن WPA هو استخدام معيار التشفير المتقدم (AES). تمت الموافقة على AES من قبل حكومة الولايات المتحدة الأمريكية لتشفير المعلومات المصنفة كسرية للغاية، لذا يجب أن يكون كافيًا لحماية الشبكات المنزلية.

في هذا الوقت، الثغرة الرئيسية في نظام WPA2 تكمن عندما يمتلك المهاجم بالفعل وصولاً إلى شبكة WiFi مؤمنة ويمكنه الحصول على مفاتيح معينة لشن هجوم على أجهزة أخرى في الشبكة. مع ذلك، فإن التوصيات الأمنية للثغرات المعروفة في WPA2 تتسم بالأهمية بشكل رئيسي بالنسبة لشبكات المؤسسات الكبيرة، ولا تعتبر مهمة حقاً بالنسبة للشبكات المنزلية الصغيرة.

للأسف، لا تزال إمكانية الهجمات عبر إعدادات الحماية للواي فاي (WPS)، مرتفعة في نقاط الوصول الحالية المتوافقة مع WPA2، وهي مشكلة موجودة أيضاً في WPA. وعلى الرغم من أن اختراق شبكة محمية بـ WPA/WPA2 من خلال هذه الثغرة قد يستغرق من 2 إلى 14 ساعة، إلا أنه لا يزال قضية أمنية حقيقية ويجب تعطيل WPS وسيكون من الجيد إعادة تعيين برمجيات نقطة الوصول إلى توزيعة لا تدعم WPS لاستبعاد هذا المسار الهجومي بالكامل.

UPD: WPA3 هو الجيل التالي من أمان الواي فاي.

حماية واي-فاي من الهاكرز تُعتبر واحدة من أهم المهام في أمن المعلومات السيبراني. ولهذا السبب فإن وصول بروتوكول الأمان اللاسلكي للجيل التالي WPA3 يستحق انتباهك: ليس فقط لأنه سيحافظ على أمان الاتصالات واي-فاي، ولكن أيضًا سيساعد على حمايتك من أخطاء الأمان الخاصة بك.

إليك ما يقدمه:

حماية كلمة المرور

ابدأ بكيف سيحميك WPA3 في المنزل. وبشكل خاص، سيخفف من الضرر الذي قد ينشأ بسبب كلمات المرور الكسولة التي تستخدمها.

إحدى نقاط الضعف الأساسية في WPA2، وهو بروتوكول الأمان اللاسلكي الحالي الذي يعود تاريخه إلى عام 2004، هي أنه يسمح للهاكرز باستخدام ما يُسمى بالهجوم القاموسي الغير متصل لتخمين كلمة مرورك. يمكن للمهاجم أن يأخذ عددًا من المحاولات التي يريدها لتخمين بيانات اعتمادك دون الحاجة إلى الاتصال بنفس الشبكة، متنقلاً عبر القاموس بالكامل - وما وراء ذلك - في وقت قصير نسبياً.

سيحمي WPA3 من الهجمات القاموسية من خلال تطبيق بروتوكول جديد لتبادل المفاتيح. WPA2 استخدمت مصافحة رباعية غير كاملة بين العملاء ونقاط الوصول لتمكين الاتصالات المشفرة؛ هذا هو ما كان وراء ثغرة KRACK المشهورة التي أثرت على كل جهاز متصل تقريبًا. سيتخلى WPA3 عن ذلك لصالح المصافحة المتزامنة للمتساوين، وهي أكثر أمانًا - وتمت مراجعتها على نطاق واسع.

الفائدة الأخرى تأتي في حالة تم اختراق كلمة مرورك بالرغم من ذلك. مع هذه المصافحة الجديدة، يدعم WPA3 السرية إلى الأمام، مما يعني أن أي حركة مرور قد مرت عبر نافذتك قبل أن يحصل شخص من خارج الشبكة على الوصول ستظل مشفرة. مع WPA2، يمكنهم أيضًا فك تشفير حركة المرور القديمة.

اتصالات أكثر أمانًا

عندما جاء WPA2 في عام 2004، لم يكن إنترنت الأشياء قد أصبح بعد أي شيء قريبًا إلى الرعب الأمني الشامل الذي يعتبر علامته المميزة اليوم. لذلك لا عجب أن WPA2 لم يقدم طريقة منسقة لإضافة هذه الأجهزة بأمان إلى شبكة واي-فاي موجودة. وفي الواقع، فإن الطريقة السائدة التي يحدث بها هذه العملية اليوم - واي-فاي الإعداد المحمي - واجهت ثغرات معروفة منذ عام 2011. يوفر WPA3 حلاً لذلك.

واي-فاي الاتصال السهل، كما تسميه تحالف واي-فاي، يجعل من الأسهل إضافة أجهزة لاسلكية التي لا تحتوي على شاشة أو آلية إدخال (أو تحتوي على إمكانيات محدودة) إلى شبكتك. عند التمكين، ستقوم ببساطة باستخدام هاتفك الذكي لمسح رمز QR على جهاز التوجيه الخاص بك، ثم مسح رمز QR على طابعتك أو مكبر صوتك أو أي جهاز آخر من أجهزة إنترنت الأشياء، وأنت جاهز - فهم متصلون بأمان. ستستخدم طريقة رمز الاستجابة السريعة تشفيرًا معتمدًا على المفتاح العام لإضافة أجهزة لم تكن تمتلك في السابق طريقة بسيطة وآمنة للقيام بذلك.

تظهر هذه الاتجاهات أيضًا مع واي-فاي المحسّن المفتوح، الذي كشف النقاب عنه تحالف واي-فاي قبل بضعة أسابيع. ربما سمعت أنه يجب عليك تجنب القيام بأية تصفح حساس أو إدخال بيانات على شبكة واي-فاي عامة. وذلك لأنه مع WPA2، يمكن لأي شخص على نفس الشبكة العامة أن يراقب نشاطك، ويستهدفك بالتسللات مثل هجمات رجل في المنتصف أو التنصت على الحركة. في WPA3؟ ليس كثيرًا.

عندما تقوم بتسجيل الدخول إلى واي-فاي WPA3 في مقهى باستخدام جهاز WPA3، ستكون اتصالك مشفرًا تلقائيًا دون الحاجة إلى بيانات اعتماد إضافية. يتم ذلك باستخدام معيار معروف باسم التشفير اللاسلكي الاستغلالي.

كما هو الحال مع حمايات كلمة المرور، توسع WPA3 في تشفير الشبكات العامة ويبقي مستخدمي واي-فاي في أمان من ثغرة قد لا يدركون وجودها من الأساس. في الواقع، إذا كان هناك أي شيء فقد يجعل مستخدمي واي-فاي يشعرون بالأمان الزائد.

التوفر

بدأ تحالف واي-فاي برنامج التصديق WPA3 في عام 2018، لكنه لم يكن حتى عام 2020 عندما أصبح دعم WPA3 إلزاميًا لجميع الأجهزة التي تحمل شعار "Wi-Fi CERTIFIED™".

منذ ذلك الحين، أصدرت جميع شركات تصنيع أجهزة التوجيه واي-فاي تقريبًا طرازات تدعم معيار التشفير اللاسلكي الأخير، لذا توجد العديد من الخيارات للاختيار من بينها لأولئك الذين لا يزالون يعتمدون على أجهزة التوجيه القديمة التي لا تدعم WPA3.

أداة متقدمة وقوية لاستطلاعات شبكات الواي فاي المتعددة وتحليلها واستكشاف أخطائها.

-

احصل على NetSpot

macOS 11+, Windows 7/8/10/11

أي طريقة أمان ستعمل لشبكتك؟

إليك التقييم الأساسي من الأفضل إلى الأسوأ لطرق أمان الواي فاي الحديثة المتاحة على أجهزة التوجيه الحديثة (بعد ٢):

- WPA3 + AES-CCMP/AES-GCMP

- WPA2 + AES

- WPA + AES

- WPA + TKIP/AES (TKIP موجود كطريقة احتياطية)

- WPA + TKIP

- WEP

- شبكة مفتوحة (بدون أي أمان)

أفضل طريقة هي إلغاء تفعيل إعداد الحماية الواي فاي المحمي (WPS) وضبط جهاز التوجيه على WPA3 + AES-CCMP/AES-GCMP. كلما تقدمت لأسفل في القائمة، تحصل على أمان أقل لشبكتك.

الغرض

جميع معايير التشفير اللاسلكية من المفترض أن تؤمن شبكات الإنترنت اللاسلكية من الوصول غير المصرح به. إذا تركت جهاز التوجيه بدون أمان، فيمكن لأي شخص أن يسرق النطاق الترددي، ويقوم بأعمال غير قانونية باستخدام اتصالك واسمك، ويراقب نشاطك على الويب، ويثبت تطبيقات خبيثة بسهولة في شبكتك.

الضعف

تترك معايير التشفير اللاسلكية القديمة الكثير للرغبة من حيث الأمان. المعيار الأقدم إلى حد ما، WEP، يعتبر عرضة لتقنيات مثل هجمات إلغاء المصادقة الواي فاي وإعادة إدخال ARP، والتي تجعل من الممكن للمهاجمين اختراق الشبكات المحمية بـ WEP في دقائق.

WPA وWPA2 تعالجان النواقص في WEP، ولكن، على مر السنين، اكتشف القراصنة عدة ثغرات أمنية، مثل هجوم إعادة تثبيت المفتاح ("Key Reinstallation Attack" - KRACK)، والذي يجعل الشبكات المحمية بهذه المعايير أقل أمانًا.

لذا فمن الأفضل استخدام WPA3 كلما أمكن ذلك. بفضل تبادل التوثيق المتزامن للمتساويين (SAE)، يقدم المعيار تبادل مفتاح أولي أكثر أمانا.

WPA مقابل WPA2

أجهزة التوجيه الواي فاي تدعم مجموعة متنوعة من برتوكولات الحماية لتأمين الشبكات اللاسلكية: WEP، WPA و WPA2. ومع ذلك، يُفضل WPA2 على سابقه WPA (الوصول المحمي للواي فاي).

الجانب السلبي الوحيد ربما لـ WPA2 هو كمية القوة المعالجة التي يحتاجها لحماية الشبكة. هذا يعني الحاجة إلى معدات أقوى لتجنب انخفاض أداء الشبكة. تهم هذه المسألة نقاط الوصول القديمة التي تم تنفيذها قبل WPA2 وتدعم فقط WPA2 عبر تحديث البرنامج الثابت. لقد تم توفير معظم نقاط الوصول الحالية مع معدات أكثر قدرة.

استخدم بالتأكيد WPA2 إذا استطعت واستخدم WPA فقط إذا لم يكن هناك طريقة لدعم نقطة الوصول الخاصة بك لـ WPA2. استخدام WPA ممكن أيضًا عندما تواجه نقطة الوصول الخاصة بك أحمالاً عالية بشكل منتظم ويعاني سرعة الشبكة بسبب استخدام WPA2. عندما يكون الأمان أولوية قصوى، فإن العودة للوراء ليست خيارًا، بدلاً من ذلك يجب النظر بجدية في الحصول على نقاط وصول أفضل. يجب استخدام WEP إذا لم تكن هناك إمكانية لاستخدام أي من معايير WPA.

الأداء

ليس من قبيل الصدفة أن أضعف معيار التشفير، WEP، هو أيضًا الأسرع. ومع ذلك، بالتأكيد لا ترغب في التنازل عن أمان شبكة الواي فاي الخاصة بك فقط لتحسين الأداء لأن المكاسب المحتملة لا تستحق الخطر أبدًا.

إذا كنت تهتم كثيرًا بالأداء، فيمكنك دائمًا شراء جهاز توجيه أفضل، واحد يتمتع بقدرة معالجة كافية للقضاء على التباطؤ مع الحفاظ على أقصى قدر من الأمان.

حمِ شبكة الواي فاي الخاصة بك

على الرغم من أن WPA3 يوفر حماية أكثر من WPA2 وبالتالي يقدم المزيد من الحماية مقارنة بـWPA و WEP، إلا أن أمان جهاز التوجيه الخاص بك يعتمد بشكل كبير على كلمة المرور التي تقوم بضبطها. تتيح لك WPA، WPA2، WPA3 استخدام كلمات مرور تصل إلى 63 حرفًا.

استخدم أكبر عدد ممكن من الأحرف المتنوعة في كلمة مرور شبكة الـWiFi الخاصة بك. يهتم القراصنة بالأهداف الأسهل، فإذا لم يتمكنوا من كسر كلمة المرور الخاصة بك في غضون دقائق عديدة، فمن المحتمل جدا أن ينتقلوا للبحث عن شبكات أكثر عرضة للخطر. ملخص:

- WPA3 هو أحدث معيار تشفير لاسلكي؛

- WPA2 هو النسخة المحسنة من معيار WPA الأصلي؛

- تدعم WPA التشفير TKIP فقط بينما تدعم WPA2 و WPA3 التشفير AES؛

- يقدم WPA3 طريقة جديدة للمصادقة المتزامنة للأطراف لحماية ضد الهجمات على كلمات السر الضعيفة؛

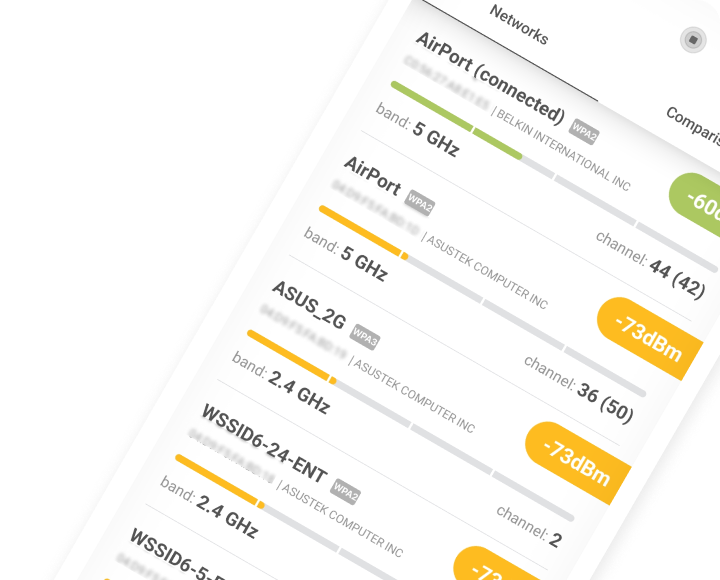

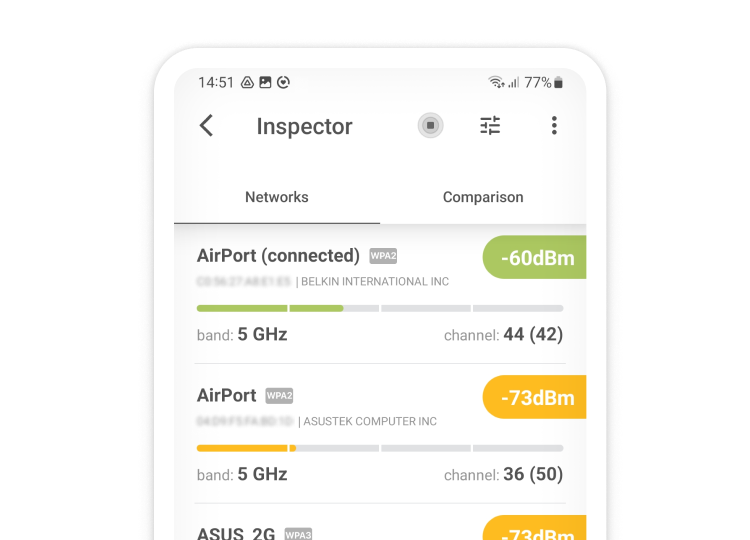

- استخدم NetSpot للتحقق من تشفيرك!

تفقد، قارن، استطلع، وحلل شبكات الواي فاي باستخدام NetSpot.

الختام

الآن بعد أن فهمت الاختلافات بين بروتوكولات الأمان اللاسلكية المتاحة، يجب أن تستخدم معرفتك الجديدة للأغراض الجيدة من خلال تكوين جهاز التوجيه الخاص بك لاستخدام أحدث بروتوكول مدعوم. إذا كان جهاز التوجيه الخاص بك قديمًا للغاية بحيث لا يدعم حتى WPA2 - ناهيك عن WPA3 - فمن المؤكد أنه الوقت المناسب للحصول على جهاز جديد وإلا فقد تتعرض لحادث أمن سيبراني باهظ التكاليف.

أداة متقدمة وقوية لاستطلاعات شبكات الواي فاي المتعددة وتحليلها واستكشاف أخطائها.

-

احصل على NetSpot

macOS 11+, Windows 7/8/10/11

أسئلة متكررة حول بروتوكولات أمان الشبكات اللاسلكية

توجد بروتوكولات أمان لاسلكي WEP، WPA، WPA2، وWPA3:

- WEP (Wired Equivalent Privacy) تم اعتماده كمعيار أمان للواي فاي في سبتمبر 1999. كان من المتوقع في البداية أن يوفر WEP نفس مستوى الأمان لشبكات اللاسلكي كما تفعل الشبكات السلكية، ولكن هناك العديد من المشاكل المعروفة في WEP، والتي من السهل استغلالها.

- WPA (Wi-Fi Protected Access) استُخدم كتحسين أمان مؤقت لـWEP خلال مرحلة تطوير معيار الأمان اللاسلكي 802.11i. قبل عام من التخلي الرسمي عن WEP، تم اعتماد WPA رسميًا. على الرغم من أن WPA كان تحسيناً كبيراً على WEP، إلا أن المشكلة الكبيرة كانت أن المكونات الأساسية صُممت بحيث يمكن نشرها من خلال تحديثات البرامج الثابتة على أجهزة WEP، لذلك لم يوفر أمانًا كافيًا من هجمات القراصنة.

- WPA2 (Wi-Fi Protected Access نسخة 2) تم إدخاله في عام 2004. الاختلاف الأهم الذي قدمه معيار الأمان اللاسلكي 802.11i عن سابقه كان تنفيذ معيار التشفير المتقدم (AES). AES معتمد من قبل حكومة الولايات المتحدة لتشفير البيانات السرية للغاية، وهو ما يتحدث عن نفسه. المشكلة مع WPA2 هي أنه إذا كان المهاجم لديه إمكانية الوصول المباشر إلى شبكة مؤمنة ويمكنه الحصول على إمكانية الوصول إلى مفاتيح معينة فيمكنه تنفيذ هجوم على أجهزة أخرى على الشبكة. تعتبر هذه المشكلة كبيرة فقط بالنسبة للشبكات الخاصة بالمؤسسات، والشبكات الصغيرة والمنزلية عادةً لا تكون الهدف.

- WPA3 (Wi-Fi Protected Access نسخة 3) هو أحدث بروتوكول أمان مع المعايير العليا. يحمي WPA3 ضد هجمات القاموس ويستخدم مصافحة Simultaneous Authentication of Equals، التي تحمي الشبكة من الهجمات التي كانت ممكنة مع وجود WPA2. يعتبر WPA3 جيدًا جدًا في الشبكات العامة (مثل مكان لتناول القهوة)، لأنه يقوم تلقائيًا بتشفير الاتصال دون الحاجة لاعتماديات إضافية.

إليك قائمة بأحدث طرق الأمان (بعد 2006) المستخدمة في الشبكات اللاسلكية، من الأفضل إلى الأسوأ:

- WPA3 + AES-CCMP/AES-GCMP

- WPA2 + AES

- WPA + AES

- WPA + TKIP/AES (TKIP كطريقة بديلة)

- WPA + TKIP

- WEP

- شبكة مفتوحة (بدون أمان على الإطلاق)

بروتوكولات الأمان مهمة، وكلما كانت النسخة أحدث كانت شبكتك محمية بشكل أفضل. لكن من الضروري أيضاً أن تضع كلمة مرور قوية لشبكتك. بروتوكولات WPA وWPA2 تتيح لك إنشاء كلمات مرور تصل إلى 63 حرفاً. اجعل كلمة المرور الخاصة بك صعبة الاختراق باستخدام الرموز الخاصة والحروف الصغيرة والكبيرة والأرقام، وتجنب استخدام كلمات قاموسية بسيطة.

يجب عليك استخدام WPA3 كلما أمكن ذلك، لأن تقنية التشفير هذه أكثر أمانًا بكثير من WPA2.

أفضل تقنية تشفير متاحة حاليًا لشبكات الواي فاي تُسمى WPA3. إذا لم يدعم جهاز التوجيه الخاص بك هذه التقنية، فيجب عليك التفكير في الترقية إلى واحد يدعمها.

هناك عدة اختلافات مهمة بين المعايير الثلاثة لتشفير الشبكات اللاسلكية. من حيث قوة التشفير، يستخدم WEP مفتاح تشفير بطول 40 بت، بينما يستخدم WPA مفتاح تشفير بطول 128 بت، ويستخدم WPA2 مفتاح تشفير بطول 256 بت. كما تدعم المعايير طرق مصادقة مختلفة، حيث تكون الطرق الأحدث أكثر أماناً بكثير من الطرق القديمة.