1999 — 2004 standaard. Makkelijk te breken en moeilijk in te stellen. Verlaten.

Draadloze beveiligingsprotocollen: WEP, WPA, WPA2 en WPA3

We zullen proberen de verschillen tussen de encryptienormen zoals WEP, WPA, WPA2 en WPA3 uit te leggen, zodat je kunt zien welke het beste werkt voor jouw netwerkomgeving.

WiFi-beveiligingsalgoritmen hebben sinds de jaren '90 veel veranderingen en upgrades ondergaan om veiliger en effectiever te worden. Verschillende soorten draadloze beveiligingsprotocollen zijn ontwikkeld voor de bescherming van draadloze thuisnetwerken. De draadloze beveiligingsprotocollen zijn WEP, WPA, WPA2 en WPA3, die allemaal hetzelfde doel dienen maar tegelijkertijd verschillend zijn.

Wat is draadloze beveiliging?

Draadloze beveiliging gaat over het veilig houden van uw draadloze internet, zoals Wi-Fi, tegen hackers of ongeautoriseerde gebruikers. Het gebruikt wachtwoorden en speciale encryptiemethoden om ervoor te zorgen dat alleen toegestane mensen het kunnen gebruiken en dat de gegevens die erover worden verzonden beschermd zijn. Dit helpt om te voorkomen dat buitenstaanders uw informatie stelen of bekijken, zoals uw berichten of welke websites u bezoekt.

Hoe werkt draadloze beveiliging?

Draadloze beveiliging werkt door het gebruik van wachtwoorden en encryptie om uw internetverbinding te beschermen. Er zijn verschillende soorten encryptie, zoals WPA2 of WPA3, die gewoon methoden zijn om de gegevens veiliger te maken. Dergelijke protocollen werken door het invoeren van beveiligingsmaatregelen zoals encryptie en authenticatie.

- Encryptie: Maakt draadloze communicatie onbegrijpelijk voor iedereen, behalve zij die de juiste encryptiesleutels hebben.

- Authenticatie: Zorgt ervoor dat alleen die gebruikers en apparaten waarvan de identiteiten naar behoren zijn geverifieerd, kunnen deelnemeen aan het netwerk.

Wanneer u een Wi-Fi-netwerk instelt, maakt u een wachtwoord aan. Alleen mensen die dit wachtwoord kennen, kunnen toetreden tot het netwerk. Eenmaal verbonden, wordt de gegevensverzending versleuteld zodat zelfs als iemand het onderschept, ze het niet kunnen begrijpen. Sommige netwerken verbergen ook hun naam of gebruiken firewalls om ongewenst verkeer te blokkeren, wat extra beveiligingslagen toevoegt.

Het nadeel van de onzichtbare aard van draadloze beveiliging is dat WiFi-gebruikers er vaak weinig aandacht aan besteden, niet wetende welk draadloos beveiligingsprotocol hun netwerken beschermd houdt.

Soorten draadloze beveiligingsprotocollen

Draadloze beveiligingsprotocollen spelen een cruciale rol bij het beschermen van gevoelige informatie en het waarborgen van privacy wanneer verbonden met het internet via WiFi. In deze sectie bekijken we de meest gebruikte draadloze beveiligingsprotocollen (WEP, WPA, WPA2 en WPA3) en bespreken we hun kenmerken, sterke punten en zwakke punten.

WEP is ontwikkeld voor draadloze netwerken en goedgekeurd als een Wi-Fi-beveiligingsstandaard in september 1999. WEP was bedoeld om dezelfde beveiligingsniveau te bieden als bekabelde netwerken, echter zijn er veel bekende beveiligingsproblemen met WEP, wat ook eenvoudig te kraken en moeilijk te configureren is.

Ondanks al het werk dat is verricht om het WEP-systeem te verbeteren, is het nog steeds een zeer kwetsbare oplossing. Systemen die afhankelijk zijn van dit protocol moeten ofwel worden geüpgraded of vervangen in geval een beveiligingsupgrade niet mogelijk is. WEP is officieel in 2004 door de Wi-Fi Alliance verlaten.

Gedurende de ontwikkelingstijd van de 802.11i draadloze beveiligingsstandaard werd WPA gebruikt als een tijdelijke beveiligingsverbetering voor WEP. Een jaar voordat WEP officieel werd opgegeven, werd WPA formeel aangenomen.

De meeste moderne WPA-toepassingen gebruiken een vooraf gedeelde sleutel (PSK), meestal aangeduid als WPA Personal, en het Temporal Key Integrity Protocol of TKIP (/tiːˈkɪp/) voor encryptie. WPA Enterprise gebruikt een authenticatieserver voor het genereren van sleutels en certificaten.

WPA was een aanzienlijke verbetering ten opzichte van WEP, maar omdat de kernonderdelen maakten dat ze konden worden uitgerold via firmware-upgrades op WEP-enabled apparaten, waren zij nog steeds afhankelijk van te exploiteren elementen.

WPA, net zoals WEP, bleek na het ondergaan van proof-of-concept en toegepaste publieke demonstraties behoorlijk kwetsbaar voor inbraken. De aanvallen die het meeste gevaar voor het protocol betekenden waren echter niet de directe, maar die welke uitgevoerd werden op Wi-Fi Protected Setup (WPS) — een hulp-systeem ontwikkeld om het verbinden van apparaten met moderne toegangspunten te vereenvoudigen.

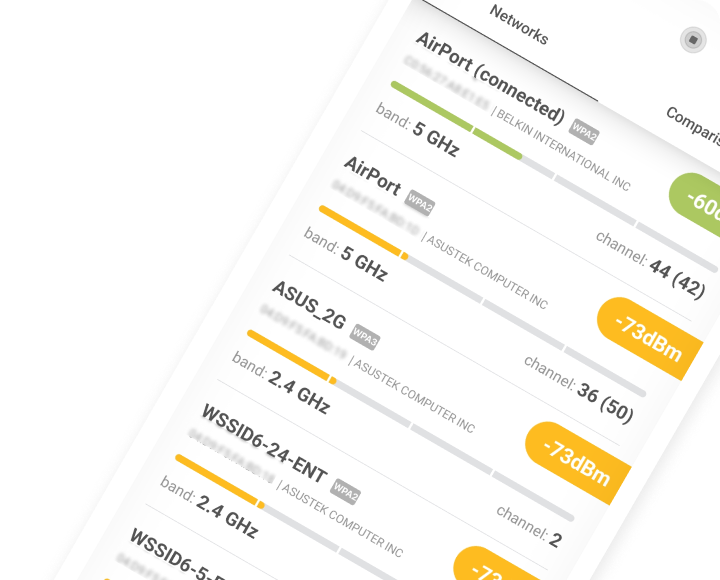

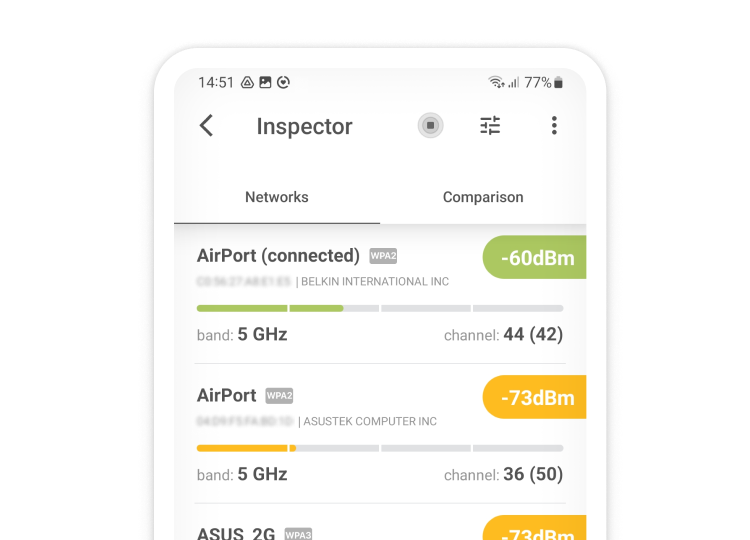

Krachtige geavanceerde tool voor het surveyen, analyseren en troubleshooten van meerdere Wi-Fi-netwerken.

-

Verkrijg NetSpot

macOS 11+, Windows 7/8/10/11

Het op de 802.11i draadloze beveiligingsstandaard gebaseerde protocol werd geïntroduceerd in 2004. De belangrijkste verbetering van WPA2 ten opzichte van WPA was het gebruik van de Advanced Encryption Standard (AES). AES is goedgekeurd door de Amerikaanse overheid voor het versleutelen van als topgeheim geclassificeerde informatie, dus het moet voldoende zijn om thuisnetwerken te beschermen.

Op dit moment is de belangrijkste kwetsbaarheid voor een WPA2-systeem wanneer de aanvaller al toegang heeft tot een beveiligd WiFi-netwerk en toegang kan krijgen tot bepaalde sleutels om een aanval op andere apparaten in het netwerk uit te voeren.

Dat gezegd hebbende, zijn de beveiligingsadviezen voor de bekende WPA2-kwetsbaarheden voornamelijk van belang voor netwerken op ondernemingsniveau, en niet echt relevant voor kleine thuisnetwerken.

Helaas is de mogelijkheid van aanvallen via Wi-Fi Protected Setup (WPS), nog steeds hoog bij de huidige WPA2-compatibele toegangspunten, wat ook een probleem is bij WPA.

En hoewel het inbreken in een door WPA/WPA2 beveiligd netwerk via dit lek ergens tussen 2 tot 14 uur zal duren, is het toch een echt beveiligingsprobleem en zou WPS uitgeschakeld moeten worden en zou het goed zijn als de firmware van het toegangspunt opnieuw zou kunnen worden ingesteld naar een distributie die WPS niet ondersteunt om deze aanvalsmethode volledig uit te sluiten.

UPD: WP

Wi-Fi beschermen tegen hackers is een van de belangrijkste taken in cybersecurity. Daarom verdient de komst van het nieuwe draadloze beveiligingsprotocol WPA3 uw aandacht: Het zal niet alleen de veiligheid van Wi-Fi-verbindingen verbeteren, maar het zal u ook helpen beschermen tegen uw eigen beveiligingstekortkomingen.

Hier is wat het biedt:

Wachtwoordbescherming

Begin met hoe WPA3 u thuis gaat beschermen. Specifiek zal het de schade beperken die kan voortkomen uit uw luie wachtwoorden.

Een fundamentele zwakte van WPA2, het huidige draadloze beveiligingsprotocol dat dateert uit 2004, is dat het hackers toestaat een zogenaamde offline woordenboekaanval uit te voeren om uw wachtwoord te raden. Een aanvaller kan zoveel pogingen doen als ze willen om uw gegevens te raden zonder op hetzelfde netwerk te zijn, waarbij ze door het hele woordenboek gaan — en zelfs daarbuiten — in relatief korte tijd.

WPA3 zal beschermen tegen woordenboekaanvallen door een nieuw sleuteluitwisselingsprotocol te implementeren. WPA2 gebruikte een imperfecte vierweg-handdruk tussen clients en access points om versleutelde verbindingen mogelijk te maken; dit was de oorzaak van de beruchte KRACK-kwetsbaarheid die in feite elk verbonden apparaat raakte. WPA3 zal dit vervangen door de veiligere en breed getoetste Simultaneous Authentication of Equals-handdruk.

Een ander voordeel doet zich voor in het geval dat uw wachtwoord alsnog wordt gecompromitteerd. Met deze nieuwe handdruk ondersteunt WPA3 forward secrecy, wat betekent dat al het verkeer dat voor de toegang door een buitenstaander over uw drempel kwam, versleuteld blijft. Met WPA2 kunnen ze oude verkeer ook ontcijferen.

Veiligere Verbindingen

Toen WPA2 in 2004 verscheen, was het Internet der Dingen nog lang niet de alles verterende beveiligingsnachtmerrie die nu kenmerkend is. Het is dan ook geen wonder dat WPA2 geen vereenvoudigde manier bood om deze apparaten veilig aan een bestaand Wi-Fi-netwerk toe te voegen. En in feite, de overheersende methode waarmee dit proces tegenwoordig gebeurt — Wi-Fi Protected Setup — heeft bekende kwetsbaarheden sinds 2011. WPA3 biedt een oplossing.

Wi-Fi Easy Connect, zoals de Wi-Fi Alliance het noemt, maakt het gemakkelijker om draadloze apparaten die geen (of beperkte) scherm of inputmechanisme hebben aan uw netwerk toe te voegen.

Indien ingeschakeld, hoeft u slechts de QR-code op uw router met uw smartphone te scannen, dan de QR-code op uw printer of luidspreker of ander IoT-apparaat te scannen, en u bent klaar — ze zijn veilig verbonden. Met de QR-code methode, gebruikt u versleuteling op basis van publieke sleutels om apparaten toe te voegen die momenteel grotendeels een eenvoudige, veilige methode daarvoor missen.

Die trend komt ook naar voren met Wi-Fi Enhanced Open, wat de Wi-Fi Alliance enkele weken eerder detailleerde. U hebt waarschijnlijk gehoord dat u gevoelige browsing of data-invoer op openbare Wi-Fi-netwerken zou moeten vermijden. Dat komt omdat iedereen op hetzelfde openbare netwerk als u met WPA2 uw activiteit kan observeren en u kan richten met intrusies zoals man-in-the-middle-aanvallen of verkeerssnuffelen. Op WPA3? Niet zo erg.

Wanneer u met een WPA3-apparaat inlogt op een café's WPA3 Wi-Fi, wordt uw verbinding automatisch versleuteld zonder dat er extra inloggegevens nodig zijn. Dit gebeurt met een gevestigde standaard die Opportunistic Wireless Encryption heet.

Net als bij de wachtwoordbescherming, zorgt de uitgebreide versleuteling van WPA3 voor openbare netwerken ook dat Wi-Fi-gebruikers veilig blijven voor een kwetsbaarheid waarvan ze misschien niet eens weten dat deze bestaat. In feite kan het Wi-Fi-gebruikers zelfs te veilig laten voelen.

Beschikbaarheid

Het Wi-Fi Alliance begon met het WPA3-certificatieprogramma in 2018, maar het was pas in 2020 dat WPA3-ondersteuning verplicht werd voor alle apparaten met het "Wi-Fi CERTIFIED™" logo.

Sindsdien hebben vrijwel alle fabrikanten van WiFi-routers modellen uitgebracht die de nieuwste draadloze versleutelingsstandaard ondersteunen, dus er zijn veel opties om uit te kiezen voor degenen die nog steeds vertrouwen op oudere routers die WPA3 niet ondersteunen.

Krachtige geavanceerde tool voor het surveyen, analyseren en troubleshooten van meerdere Wi-Fi-netwerken.

-

Verkrijg NetSpot

macOS 11+, Windows 7/8/10/11

Welke beveiligingsmethode zal werken voor uw netwerk?

Hier is de basisclassificatie van beste tot slechtste van de moderne Wi-Fi-beveiligingsmethoden beschikbaar op moderne (na 2006) routers:

- WPA3 + AES-CCMP/AES-GCMP

- WPA2 + AES

- WPA + AES

- WPA + TKIP/AES (TKIP is als fallbackmethode)

- WPA + TKIP

- WEP

- Open Netwerk (geen beveiliging)

De beste manier is om Wi-Fi Protected Setup (WPS) uit te schakelen en de router in te stellen op WPA3 + AES-CCMP/AES-GCMP. Hoe lager je op de lijst komt, des te minder beveiliging heeft je netwerk.

Doel

Alle draadloze encryptiestandaarden zijn bedoeld om draadloze internets netwerken te beveiligen tegen ongeautoriseerde toegang. Als je jouw router zonder beveiliging achterlaat dan kan iedereen de bandbreedte stelen, illegale acties uitvoeren met jouw verbinding en naam, jouw internetactiviteit monitoren, en makkelijk kwaadaardige apps installeren op je netwerk.

Kwetsbaarheid

Oude draadloze encryptiestandaarden laten veel te wensen over wat beveiliging betreft. De oudste standaard, WEP, is kwetsbaar voor technieken zoals Wi-Fi deauthenticatieaanvallen en ARP herinjectie, waardoor het mogelijk is voor aanvallers om WEP-beveiligde netwerken binnen enkele minuten te compromitteren.

WPA en WPA2 pakken de tekortkomingen van WEP aan, maar in de loop der jaren hebben hackers meerdere kwetsbaarheden ontdekt, zoals de KRACK ("Key Reinstallation Attack") replayaanval, die maken dat netwerken beschermd door deze standaarden minder zeker zijn.

Dat is waarom het het beste is om WPA3 te gebruiken wanneer mogelijk. Dankzij het Simultaneous Authentication of Equals (SAE) exchange, biedt de standaard een veel meer beveiligde initiële sleuteluitwisseling.

WPA versus WPA2

WiFi-routers ondersteunen verschillende beveiligingsprotocollen om draadloze netwerken te beveiligen: WEP, WPA en WPA2. Echter wordt WPA2 aanbevolen boven zijn voorganger WPA (Wi-Fi Protected Access).

Waarschijnlijk het enige nadeel van WPA2 is hoeveel rekenkracht het nodig heeft om je netwerk te beschermen. Dit betekent dat krachtigere hardware nodig is om lagere prestaties van het netwerk te voorkomen. Dit probleem betreft oudere toegangspunten die vóór WPA2 zijn geïmplementeerd en die alleen WPA2 ondersteunen via een firmware-upgrade. De meeste van de huidige toegangspunten zijn voorzien van capabelere hardware.

Gebruik beslist WPA2 als je kunt en gebruik alleen WPA als er geen mogelijkheid is dat jouw toegangspunt WPA2 ondersteunt. Het gebruik van WPA is ook een optie wanneer je toegangspunt regelmatig te maken heeft met hoge belastingen en de netwerksnelheid onder WPA2-gebruik lijdt.

Wanneer beveiliging de hoogste prioriteit heeft, is teruggaan geen optie, in plaats daarvan moet men serieus overwegen om betere toegangspunten te ontvangst. WEP moet worden gebruikt als er geen mogelijkheid is om een van de WPA-standaarden te gebruiken.

Prestaties

Het is geen toeval dat de zwakste encryptiestandaard, WEP, ook de snelste is. Dat gezegd hebbende, wil je zeker niet de beveiliging van je WiFi-netwerk in gevaar brengen om je prestaties te verbeteren, omdat de mogelijke winst nooit het risico waard is.

Als je toch veel om prestaties geeft, dan kun je altijd een betere router kopen, een met genoeg verwerkingscapaciteit om vertragingen te elimineren terwijl je zo goed mogelijk beveiligd blijft.

Beveilig uw Wi-Fi-netwerk

Hoewel WPA3 meer bescherming biedt dan WPA2 en daardoor zelfs meer bescherming biedt dan WPA en WEP, hangt de veiligheid van uw router sterk af van het wachtwoord dat u instelt. WPA, WPA2, WPA3 staan u toe om wachtwoorden te gebruiken tot 63 karakters.

Gebruik zoveel mogelijk verschillende karakters in uw WiFi-netwerkwachtwoord mogelijk. Hackers zijn geïnteresseerd in makkelijkere doelwitten, als ze uw wachtwoord binnen enkele minuten niet kunnen kraken, zullen ze hoogstwaarschijnlijk verder gaan om naar kwetsbaardere netwerken te zoeken. Samenvatting:

- WPA3 is de nieuwste draadloze encryptiestandaard;

- WPA2 is de verbeterde versie van de oorspronkelijke WPA-standaard;

- WPA ondersteunt alleen TKIP-encryptie terwijl WPA2 en WPA3 AES ondersteunen;

- WPA3 introduceert Simultaneous Authentication of Equals als een nieuwe authenticatiemethode om te beschermen tegen aanvallen op zwakke wachtwoorden;

- Gebruik NetSpot om uw encryptie te controleren!

Inspecteer, vergelijk, onderzoek en analyseer WiFi-netwerken met NetSpot.

Conclusie

Nu je de verschillen begrijpt tussen de beschikbare draadloze beveiligingsprotocollen, zou je je pas verworven kennis ten goede moeten gebruiken door je router te configureren voor het gebruik van het nieuwste ondersteunde protocol. Als je router zo oud is dat hij zelfs WPA2 niet ondersteunt — laat staan WPA3 — dan is het zeker de hoogste tijd om een nieuwe aan te schaffen, anders zou je een kostbaar cyberbeveiligingsincident kunnen ervaren.

Krachtige geavanceerde tool voor het surveyen, analyseren en troubleshooten van meerdere Wi-Fi-netwerken.

-

Verkrijg NetSpot

macOS 11+, Windows 7/8/10/11

Veelgestelde vragen over draadloze beveiligingsprotocollen

Er zijn draadloze beveiligingsprotocollen WEP, WPA, WPA2 en WPA3:

- WEP (Wired Equivalent Privacy) werd in september 1999 goedgekeurd als een Wi-Fi-beveiligingsstandaard. Aanvankelijk werd verwacht dat WEP hetzelfde beveiligingsniveau zou bieden voor draadloze netwerken als bekabelde netwerken, echter zijn er veel bekende problemen in WEP die gemakkelijk te misbruiken zijn.

- WPA (Wi-Fi Protected Access) werd gebruikt als een tijdelijke veiligheidsverbetering voor WEP terwijl de 802.11i draadloze beveiligingsstandaard in ontwikkeling was. Een jaar voordat WEP officieel werd afgekeurd, werd WPA formeel aangenomen. Hoewel WPA een significante verbetering was over WEP, was het grote probleem dat de kerncomponenten zo gemaakt waren dat ze uitgerold konden worden via firmware-updates op WEP-ondersteunde apparaten, waardoor het niet genoeg beveiliging bood tegen hacker aanvallen.

- WPA2 (Wi-Fi Protected Access versie 2) werd geïntroduceerd in 2004. De belangrijkste verbetering die deze 802.11i draadloze beveiligingsstandaard bood over zijn voorganger was de implementatie van de Advanced Encryption Standard (AES). AES wordt goedgekeurd door de Amerikaanse overheid voor encryptie van zeer geheime gegevens, wat op zichzelf al veelzeggend is. Het issue met WPA2 is dat als een aanvaller directe toegang heeft tot een beveiligd netwerk en toegang kan krijgen tot bepaalde sleutels, ze een aanval kunnen uitvoeren op andere apparaten in het netwerk. Dit probleem wordt alleen als belangrijk beschouwd voor bedrijfsnetwerken op ondernemingsniveau, kleinere en thuisnetwerken worden meestal niet als doelwit gezien.

- WPA3 (Wi-Fi Protected Access versie 3) is het laatste beveiligingsprotocol met de hoogste standaarden. WPA3 beschermt tegen dictionary-aanvallen en gebruikt Simultaneous Authentication of Equals-handshake, wat het netwerk beschermt tegen aanvallen die mogelijk zouden kunnen zijn met WPA2. WPA3 is echt goed op openbare netwerken (bijvoorbeeld in een koffiezaak), omdat het automatisch de verbinding versleutelt zonder dat er aanvullende inloggegevens nodig zijn.

Hier is de lijst van moderne (na 2006) beveiligingsmethodes gebruikt in draadloze netwerken, van beste naar slechtste:

- WPA3 + AES-CCMP/AES-GCMP

- WPA2 + AES

- WPA + AES

- WPA + TKIP/AES (TKIP als een fallback methode)

- WPA + TKIP

- WEP

- Open Netwerk (geen beveiliging)

Beveiligingsprotocollen zijn belangrijk en hoe nieuwer de versie, hoe beter uw netwerk beschermd is. Maar het is ook cruciaal om een sterk wachtwoord voor uw netwerk in te stellen. WPA- en WPA2-protocollen laten u wachtwoorden tot 63 tekens instellen. Maak uw wachtwoord moeilijk te kraken door speciale tekens, kleine en hoofdletters en cijfers te gebruiken, vermijd eenvoudige woorden uit het woordenboek.

Je zou WPA3 moeten gebruiken waar mogelijk, omdat de encryptietechnologie veel veiliger is dan WPA2.

De beste versleutelingstechnologie die momenteel beschikbaar is voor Wi-Fi heet WPA3. Als je router dit niet ondersteunt, dan zou je moeten overwegen om te upgraden naar een exemplaar dat dit wel doet.

Er zijn verschillende belangrijke verschillen tussen de drie draadloze encryptiestandaarden. Wat betreft de encryptiesterkte gebruikt WEP een 40-bits encryptiesleutel, WPA gebruikt een 128-bits encryptiesleutel en WPA2 gebruikt een 256-bits encryptiesleutel. De standaarden ondersteunen ook verschillende authenticatiemethoden, waarbij nieuwere methoden aanzienlijk veiliger zijn dan oudere.