أداة متقدمة وقوية لاستطلاعات شبكات الواي فاي المتعددة وتحليلها واستكشاف أخطائها.

WPA3: الطليعة في أمان الواي فاي

لكي تكون فعّالة، تحتاج أمان الواي فاي إلى مواكبة التهديدات الإلكترونية المتطورة بسرعة، وهنا يأتي دور معيار WPA3 في جعل الشبكات الخاصة والعامة أكثر متانةً على حدٍ سواء.

للاستعداد لهذا المستوى الجديد من الحماية، ينبغي على البيوت والشركات تحليل تغطية شبكتهم باستخدام أدوات مثل NetSpot لتقديم أقصى تغطية عند تركيب راوترات وموسعات WiFi جديدة.

ما هو WPA3؟

كل جيل من تكنولوجيا الحاسوب يخلق وعودًا جديدة ومشاكل جديدة. عندما سمحت الجامعات الأولى للمستخدمين بالاتصال بأجهزة الحواسيب الرئيسية القوية، وجد الطلاب المشاغبون طرقًا للوصول إلى معلومات طلاب آخرين للمزاح مع بعضهم البعض، مما استلزم إنشاء حماية كلمة المرور وحقوق الوصول.

اليوم، تشغل أجهزة الحاسوب والشبكات اللاسلكية كل جانب من جوانب الحياة، من المدارس والمستشفيات والشركات والمكتبات — حتى المقاهي والحافلات تقدم خدمة الوصول إلى شبكة الواي فاي. لكن مع كل هذا الوصول، تكمن الحاجة إلى أمن شبكة الواي فاي. فالشخص الذي يتصل عبر جهاز اللابتوب قد ينقل كلمات مرور حسابه المصرفي عبر الهواء حيث يمكن للهاكر الاستيلاء عليها.

أكبر مشكلة مع السماح بالوصول إلى شبكة واي فاي محلية ليست فقط تشفير الواي فاي، ولكن كيفية تسجيل الأجهزة على شبكة الواي فاي. إذا كان هناك كلمة مرور مشتركة، فإن أي شخص يشاركها مع شخص آخر أو يكتبها يخاطر بحصول مستخدمين غير مصرح لهم على الوصول إلى الشبكة.

للذين يكفيهم العمر لتذكر، تذكروا ذلك المشهد من فيلم "Wargames" حيث كانت شخصية ماثيو برودريك تحصل على العقاب عمدًا حتى يتمكن من العثور على كلمة مرور الشبكة مكتوبة في مكتب السكرتيرة؟ يستخدم الهاكرز نفس الأسلوب عندما يكتب شخص ما كلمة مرور الواي فاي على ملاحظة لاصقة على مكتبهم للحصول على الوصول إلى الشبكة وبدء التقاط الحزم.

تم تصميم أمن WPA3 للمساعدة في منع ذلك. بدلاً من الاعتماد على كلمات مرور مشتركة، تقوم WPA3 بتسجيل الأجهزة الجديدة من خلال عمليات لا تتطلب استخدام كلمة مرور مشتركة.

هذا النظام الجديد الذي يُعرف باسم بروتوكول تكوين جهاز واي-فاي (DPP)، يعمل عن طريق نقل كيفية الحصول على الوصول إلى النظام دون نقل كلمة مرور في الهواء. مع DPP، يستخدم المستخدمون رموز QR أو علامات NFC للسماح للأجهزة بالدخول إلى الشبكة. عن طريق التقاط صورة أو استقبال إشارة راديوية من جهاز التوجيه، يمكن المصادقة على جهاز للشبكة دون التضحية بالأمان.

يُعتبر تشفير WPA3 مصممًا ليكون أفضل من الإصدارات السابقة لتقنية الواي فاي. أولاً كالإجراء الذي اتخذه كل من متصفحي جوجل كروم وفايرفوكس بالتحذير أو حظر المستخدمين من الاتصال بخوادم ويب غير آمنة، يتخلى أمن WPA3 عن آليات التشفير القديمة لصالح تلك التي لم يتم اختراقها.

بالتأكيد، لا شيء يدوم إلى الأبد في عالم الأمان، ولكن تشفير WPA3 محمي ببروتوكول وضع التشفير/العداد جالوا 256 بت (GCMP-256) مما يجعل اختراق التشفير أصعب.

ما مدى كبر عدد مثل 256 بت؟ كانت خوارزميات التشفير السابقة تعمل مع تشفير 128 بت. بمصطلحات الرياضيات، هذا يساوي 3.048 × 10^38 — يعني 3 يليه 38 صفرًا — هذه هي عدد العمليات الحسابية التي يجب أن يقوم بها الحاسوب لتخمين ما هو مفتاح التشفير. التشفير 256 بت؟ هذا يعادل 1.15 × 10^77 — رقم 1 يليه 77 صفرا.

يوجد عدد ذرات أقل في الكون المعروف مقارنة بهذا العدد. هناك حلقات أقل من Judge Judy مقارنة بهذا العدد. مرات أقل التي تم فيها طرح السؤال، "اشرح حبكة فيلم Inception."

إنه عدد كبير.

عند نقل مفاتيح التشفير بين الراوتر والأجهزة، يستخدم أمان الواي فاي WPA3 طريقة التشفير الموجز للرسائل بـ 384 بت حتى يتأكد كلاً من الجهاز والراوتر من إمكانية الاتصال بينهما، ولكن بطريقة حتى لو شخص ما استطاع اعتراض الاتصال بينهما فإنه لا يمكنه معرفة ما هو المفتاح الأصلي للتشفير.

إنه مثل استخدام رموز التحدث عند متحدثي النافاجو خلال الحرب العالمية الثانية، حيث كانوا يستخدمون رموزًا أثناء التحدث بلغة لا يفهمها أحد آخر في العالم. حتى لو استطاع طرف ثالث اعتراض الإشارات اللاسلكية، لما كانت تُفهم منهم. وحتى لو تحدثوا لغة النافاجو أيضًا، لكان يجب عليهم معرفة الهيكل الرمزي الإضافي الموجود أسفل ذلك لفهم معنى الرسالة الفعلي.

هكذا يُبقي WPA3 الاتصالات آمنة — بتشفير أفضل، وطرق أفضل لإعداد ذلك التشفير، وأساليب تمنع الأشخاص الذين يتصلون بالشبكة من معرفة كلمات السر التي تسمح لهم بالوجود على الشبكة.

الأشكال الرئيسية لـ WPA3

لتلبية احتياجات فئات مستخدمي الواي فاي المختلفة، يأتي WPA3 بعدة أشكال رئيسية. فهم الاختلافات بينها يمكن أن يساعدك على استغلال ميزات الأمان الخاصة به بشكل كامل.

WPA3 الشخصي

من المتوقع أن يستخدم المستخدمون المنزليون شكل WPA3 الشخصي، والذي يعتمد على التوثيق القائم على كلمة المرور. يقدم هذا الشكل تجربة مستخدم مألوفة لكن بمستوى حماية أعلى بكثير ضد الاختراق بالقوة العنيفة بفضل التوثيق المتزامن للمتساوين (SAE).

يحل WPA3 SAE مكان طريقة التوثيق بالمفتاح المشترك (PSK) المستخدمة في الإصدارات السابقة من WPA لإنتاج مفتاح فريد تماماً لكل عملية توثيق.

نتيجةً لذلك، يفقد المهاجمون القدرة على تنفيذ هجمات خارج الموقع على البيانات الملتقطة للتغلب على دفاعات الشبكة المستهدفة. بل وأكثر من ذلك، لا يستطيع أعضاء الشبكة نفسها التطفل على حركة بيانات أعضاء آخرين.

WPA3 المؤسسي

يوسع شكل WPA3 المؤسسي الأساس الصلب المقدم بواسطة WPA2 المؤسسي من خلال جعل استخدام إطارات الإدارة المحمية (PMF) إلزامية في جميع الاتصالات. تحمي هذه الميزة الأمنية من الهجمات الخطرة مثل الحواجز الوهمية والتنصت.

لحماية البيانات الأكثر حساسية بشكل أفضل، يمكن لـ WPA3 المؤسسي اختيارياً العمل في وضع خاص بـ 192 بت. هذا الوضع ليس ضرورياً لتحقيق مستوى الأمان المرضي، لكن يُشجع جميع المؤسسات على استغلاله للاستمتاع بأفضل حماية متوفرة.

الواي فاي المعزز المفتوح

تمثل شبكات الواي فاي العامة غير المشفرة تهديداً هائلاً وكثير من مستخدمي الواي فاي ليسوا حتى على علم بمدى خطورتها. يعالج الواي فاي المعزز المفتوح هذه المشكلة من خلال توفير تشفير البيانات غير الموثق بناءً على تشفير الواي فاي الانتهازي (OWE).

يحافظ تشفير البيانات غير الموثق على راحة شبكات الواي فاي العامة لأنه لا يتطلب كلمات مرور، لذا لا يوجد حقاً أي سبب لعدم تفعيله.

WPA3 الشخصي مقابل WPA3 المؤسسي

عند اتخاذ القرار بين WPA3 الشخصي وWPA3 المؤسسي، فإن البيئة المستهدفة هي العامل الأكثر أهمية. بينما يمكن للمستخدمين المنزليين العاديين الاستفادة من الحماية الأفضل التي يوفرها WPA3 المؤسسي ووضعه الـ 192 بت نظرياً فإن تعقيد التثبيت المتزايد يطغى على الفوائد.

ما هي نقاط الضعف في WPA3؟

تم تقديم نظام الحماية المحسّن لشبكة واي فاي 3 (WPA3) لتعزيز أمان الشبكات اللاسلكية من خلال معالجة نقاط الضعف التي وجدت في سلفه، WPA2. ومع ذلك، ومثل أي معيار أمان، فإن لدى WPA3 نقاط ضعفه ونقاط الضعف التي يمكن للمهاجمين استغلالها. إليك بعض نقاط الضعف الرئيسية التي تم تحديدها في WPA3:

- نقاط الضعف في رابطة اليد Dragonfly: يطبق WPA3 بروتوكول رابطة يد جديد يُدعى Dragonfly (أو المصادقة المتبادلة للمتساوين، SAE) الذي يهدف إلى توفير الحماية ضد الهجمات القاموسية الغير متصلة. ومع ذلك، وجد الباحثون نقاط ضعف في هذه العملية التي يمكن أن تسمح للمهاجمين بتنفيذ هجمات جانبية، مثل هجمات الوقت أو الهجمات المستندة على الذاكرة المخبئة، لاسترداد معلومات حول كلمة المرور المستخدمة.

- هجمات التخفيض: بينما صمم WPA3 ليكون أكثر أمانًا من WPA2، غالبًا ما تدعم الشبكات كلا المعيارين لضمان التوافقية الخلفية. وهذا يفتح إمكانيات لهجمات التخفيض، حيث يجبر المهاجم الجهاز على الاتصال باستخدام بروتوكول WPA2 الأقل أمانًا، وبالتالي تجاوز تعزيزات الأمان في WPA3.

- أخطاء التنفيذ: يعتمد أمان النظام أيضًا على مدى جودة تنفيذ بروتوكولات الأمان. في البداية، وُجد أن بعض تنفيذات WPA3 كانت عُرضة لهجمات متنوعة بسبب عيوب في كيفية تنفيذ رابطة اليد Dragonfly. تتيح هذه المشاكل للمهاجمين تجاوز آليات الأمان في WPA3 تحت ظروف معينة.

- محدودية التبني ومشاكل التوافق: تقتصر فعالية تحسينات الأمان في WPA3 بمعدل تبنيها. لا يزال العديد من الأجهزة تستخدم بروتوكولات أمان واي فاي القديمة بسبب القيود التقنية أو نقص في تحديثات البرمجيات الثابتة. يعني هذا المعدل المنخفض للتبني أن العديد من الشبكات لا تزال عُرضة للهجمات التي صُمم WPA3 للتخفيف منها.

وفي الختام، بينما يمثل WPA3 خطوة كبيرة إلى الأمام في أمان شبكة الواي فاي، إلا أنه ليس خاليًا من نقاط الضعف. البحوث المستمرة والتحديثات ضرورية لمعالجة هذه الثغرات وتعزيز أمان الشبكات اللاسلكية.

أداة متقدمة وقوية لاستطلاعات شبكات الواي فاي المتعددة وتحليلها واستكشاف أخطائها.

-

احصل على NetSpot

macOS 11+, Windows 7/8/10/11

WPA3 مقابل WPA2. كيف يختلف WPA3 عن WPA2؟

كما ذكر أعلاه، يتعامل WPA3 مع أمان شبكات WiFi بشكل مختلف. معظم الأشخاص يتصلون بشبكة WPA2 إما عن طريق مشاركة كلمات المرور (وهو أمر سيء) أو عبر WPS. WPS مريح. اضغط على زر في الراوتر في نفس الوقت الذي تقوم فيه بتوصيل الجهاز بالراوتر، وهكذا تكون متصلاً.

المشكلة هي أن WPS يرسل رمز PIN مكوّن من 23 بت كجزء من عملية التسجيل. 23 بت لا شيء مقارنة بالتجزئات التي تبلغ 384 بت والتي يستخدمها WPA3 لتوصيل الأجهزة بالراوترز. يمكن للقراصنة الماهرين الجلوس وفي غضون 9 ملايين محاولة - وهو دقيقة واحدة بمصطلحات الحاسوب - الحصول على وصول إلى الراوتر. فقط يجلسون، وينتظرون إشارة WPS للخروج ويمكن للقرصان أن يتسلل إلى الداخل.

ثم هناك مستوى التشفير للشبكات المفتوحة. الدخول إلى مقهى أو توصيل هاتف بالمركز التجاري يسمح لهذا الجهاز بالاتصال بشبكة مفتوحة. الأمر منطقي. عدم الراحة في الاتصال بشبكة WiFi بكلمة مرور مشتركة حتى وإن كانت، عادة ما تكون كثيرة على عاتق زبائن المتجر.

المشكلة هي أنه في شبكة wifi مفتوحة، يمكن للقرصان الماهر الاستماع بين الأجهزة ومحاولة فك تشفير الاتصالات بين مواقع البنوك أو أجهزة الصرافة. ثم نعود إلى مشكلة استماع أشخاص غير مصرح لهم إلى كلمات مرور البنوك وأرقام بطاقات الائتمان.

تتفوق أمان WPA3 أيضًا على أنظمة WPA2 عندما يتعلق الأمر بالشبكات المفتوحة مع نظام حماية محسّن. يستخدم أجهزة التوجيه WPA3 Wi‑Fi CERTIFIED Enhanced Open، وهذا يعني أنه حتى عندما تتصل الأجهزة بجهاز التوجيه WiFi في شبكة مفتوحة، يوجد تشفير قوي بين الجهاز وجهاز التوجيه.

لذا حتى لو كان هناك قرصان يتنصت، يجب عليه أولاً اختراق تشفير الواي فاي، ثم كسر مجموعة مختلفة تمامًا بين المتصفح والبنك، أو بين جهاز الصراف الآلي والأنظمة المالية التي يتحدث إليها. لا شيء مؤمن بشكل مطلق، لكن جعل المستخدمين غير المصرح لهم يعملون بجهد مضاعف للحصول على المعلومات التي لا ينبغي لهم امتلاكها، يجعل الناس أكثر أمانًا بشكل عام.

| WPA2 | |

| الاسم الكامل | WiFi Protected Access 2 |

| تاريخ الإصدار | 2004 |

| طريقة التشفير | AES-CCMP |

| حجم مفتاح الجلسة | 128 بت |

| طريقة مصادقة الجلسة | مفتاح مشترك مسبق (PSK) |

| هجمات القوة الغاشمة | عرضة للخطر |

| WPA3 | |

| الاسم الكامل | WiFi Protected Access 3 |

| تاريخ الإصدار | 2018 |

| طريقة التشفير | AES-CCMP / AES-GCMP |

| حجم مفتاح الجلسة | 128 بت / 256 بت |

| طريقة مصادقة الجلسة | مصادقة متساوية متزامنة (SAE) |

| هجمات القوة الغاشمة | غير عرضة للخطر |

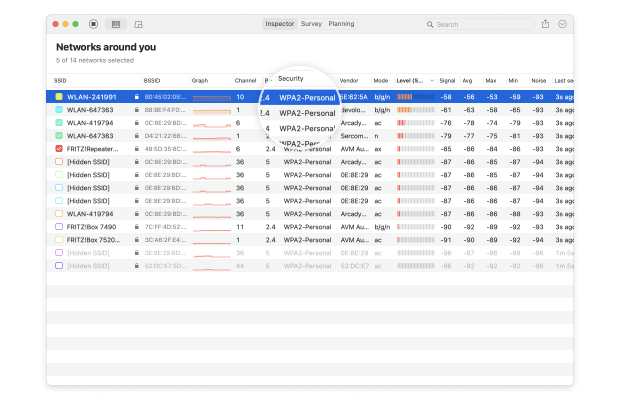

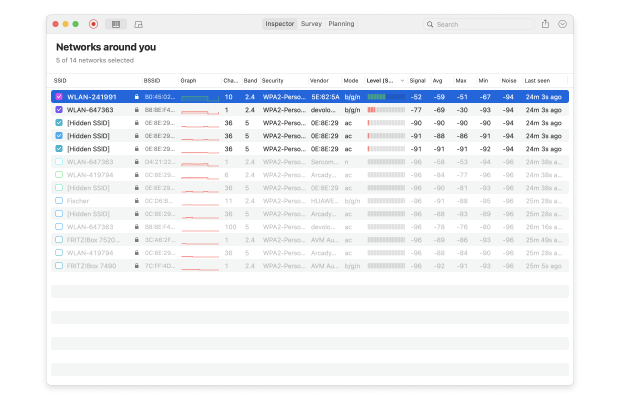

كيفية التحقق من نوع تشفير الواي فاي باستخدام NetSpot

قبل الاتصال بشبكة واي فاي غير مألوفة، يجب عليك دائمًا التحقق من حالة تشفير الشبكة اللاسلكية لمعرفة مدى قوة حمايتها لبياناتك من الأطراف الثالثة غير المصرح بهم. وهذا أمر مهم بشكل خاص إذا كانت الشبكة تقع في مكان عام، مما يجعلها ضمن متناول مجرمي الإنترنت العابرين المزودين بأدوات تنصت على الحزم.

لحسن الحظ، يمكنك التحقق بسهولة من حالة تشفير الواي فاي باستخدام NetSpot:

تحميل وتثبيت NetSpot على جهاز اللابتوب أو جهاز الكمبيوتر المكتبي المزود بتقنية WiFi.

قم بتشغيل NetSpot. يتم تشغيل البرنامج في وضع المفتش كإعداد افتراضي، وهذا ما تحتاجه لرؤية أنواع أمان شبكات الواي فاي القريبة.

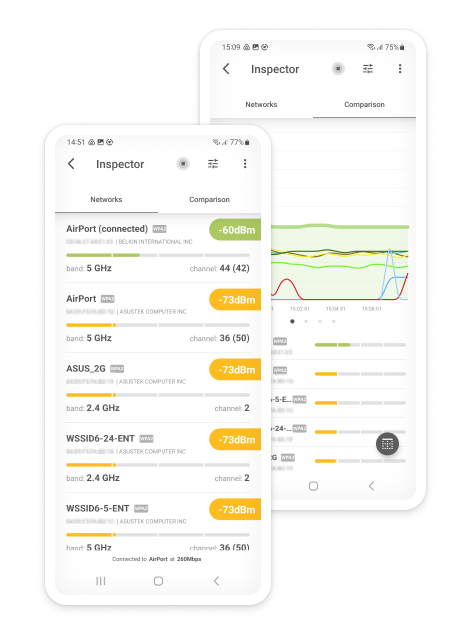

قم بتحليل شبكات الواي فاي من حولك، وأداء مسوحات لاسلكية، واختبار سرعة الإنترنت — كل ذلك بمجرد استخدام هاتف أو جهاز لوحي في يديك.

الختام

تم إصدار معيار الأمان WPA3 في عام 2018 لمعالجة أحدث التهديدات السيبرانية، وهو مدعوم بالفعل من جميع أجهزة التوجيه المعتمدة بتقنية WiFi 6. يجب على أي شخص قادر استخدامه لتحسين وضعه الأمني السيبراني لأنه قد يكون الفارق بين حادث أمني سيبراني واستمرار الأعمال كالمعتاد.

أداة متقدمة وقوية لاستطلاعات شبكات الواي فاي المتعددة وتحليلها واستكشاف أخطائها.

-

احصل على NetSpot

macOS 11+, Windows 7/8/10/11

الأسئلة الشائعة حول WPA3

كلا من WPA2 (Wi-Fi Protected Access 2) و WPA3 (Wi-Fi Protected Access 3) هما برنامجين لشهادات الأمان طورتهما تحالف الواي فاي. WPA3 هو الخلف لـ WPA2، ويقدم عدد من التحسينات لمعالجة القصور في سلفه.

WPA3 أكثر أمانًا بشكل ملحوظ من WPA2، لذلك يجب استخدامه كلما أمكن ذلك.

WPA3 الشخصي هو أحد أشكال WPA3 المتعددة، والموجه للمستخدمين المنزليين بدلاً من الشركات.

نعم، WPA3 أكثر أمانًا من WPA2 لأنه يستخدم آلية التوثيق المتزامن للمتساوين (SAE) بدلًا من المفتاح المشترك مسبقًا (PSK)، إلى جانب أمور أخرى.

لا، لا تدعم جميع أجهزة الواي فاي معيار WPA3. فقط الأجهزة التي حصلت على شهادة واي فاي 6 مضمونة لدعم المعيار.

أجهزة التوجيه WiFi 6 تستخدم WPA3 لتأمين الاتصال مع الأجهزة المتوافقة مع WPA3، وهي أيضًا متوافقة مع الإصدارات الأقدم للأجهزة التي تدعم WPA2 فقط.