1999 — 2004 standardi. Helppo rikkoa ja vaikea konfiguroida. Hylätty.

Langattomat turvaprotokollat: WEP, WPA, WPA2 ja WPA3

Yritämme selittää eroja salaustandardien, kuten WEP, WPA, WPA2 ja WPA3, välillä, jotta voit nähdä, mikä niistä toimii parhaiten verkkoympäristössäsi.

WiFi-turvallisuusalgoritmit ovat käyneet läpi monia muutoksia ja päivityksiä 1990-luvulta lähtien tullakseen turvallisemmiksi ja tehokkaammiksi. Kotiverkkojen suojaamiseen on kehitetty erilaisia langattoman verkon turvallisuusprotokollia. Langattomat turvallisuusprotokollat ovat WEP, WPA, WPA2 ja WPA3, jotka palvelevat samaa tarkoitusta, mutta ovat samalla erilaisia.

Mikä on langaton tietoturva?

Langaton turvallisuus tarkoittaa langattoman internetyhteyden, kuten Wi-Fin, pitämistä turvassa hakkerien tai luvattomien käyttäjien toimesta. Se käyttää salasanoja ja erityisiä salausmenetelmiä takaamaan, että vain sallitut henkilöt voivat päästä siihen käsiksi ja että sen ylitse lähetetty data on suojattu. Tämä auttaa estämään ulkopuolisten henkilöiden mahdollisuuksia varastaa tai nähdä tietojasi, kuten viestejäsi tai millä verkkosivuilla vierailet.

Miten langaton turvallisuus toimii?

Langaton turvallisuus toimii käyttäen salasanoja ja salausta internetyhteytesi suojaamiseksi. On olemassa erilaisia salausmenetelmiä, kuten WPA2 tai WPA3, jotka ovat vain keinoja tehdä datasta turvallisempaa. Tällaiset protokollat toimivat soveltamalla turvatoimenpiteitä kuten salausta ja autentikointia.

- Salaus: Muuttaa langattoman kommunikoinnin käsittämättömäksi kenellekään muulle paitsi niille, joilla on oikeat salausavaimet.

- Autentikointi: Varmistaa, että ainoastaan ne käyttäjät ja laitteet, joiden identiteetti on asianmukaisesti todennettu, voivat liittyä verkkoon.

Kun luot Wi-Fi-verkkoa, luot salasanan. Vain ihmiset, jotka tietävät tämän salasanan, voivat liittyä verkkoon. Kun yhteys on muodostettu, salausta käytetään sekoittamaan verkon yli lähetettyä dataa niin, että vaikka joku kaappaisikin sen, he eivät pystyisi ymmärtämään sitä. Jotkut verkot myös piilottavat nimensä tai käyttävät palomuureja ei-toivotun liikenteen estämiseksi, mikä lisää ylimääräisiä turvallisuuskerroksia.

Langattoman turvallisuuden näkymättömän luonteen haittapuolena on se, että WiFi-käyttäjät eivät usein kiinnitä siihen paljon huomiota, tietämättä, mikä langaton turvallisuusprotokolla pitää heidän verkkojaan suojattuina.

Langattomien tietoturva-protokollien tyypit

Langattomien tietoturvaprotokollien käyttäminen on tärkeää herkän tiedon suojaamiseksi ja yksityisyyden turvaamiseksi WiFi-yhteyksien kautta internetiin liitettäessä. Tässällä osiolla tarkastelemme tarkemmin yleisimmin käytettyjä langattomia tietoturvaprotokollia (WEP, WPA, WPA2 ja WPA3) ja keskustelemme niiden ominaisuuksista, vahvuuksista ja heikkouksista.

WEP kehitettiin langattomille verkoille ja hyväksyttiin Wi-Fi-turvastandardiksi syyskuussa 1999. WEP:n oli tarkoitus tarjota sama turvallisuustaso kuin langallisilla verkoilla, mutta WEP:llä on lukuisia tunnettuja turvallisuusongelmia, ja se on myös helppo murtaa sekä vaikea konfiguroida.

Siitä huolimatta, että WEP-järjestelmää on pyritty parantamaan, se on edelleen erittäin haavoittuva ratkaisu. Järjestelmiä, jotka luottavat tähän protokollaan, tulisi joko päivittää tai vaihtaa, jos turvapäivitys ei ole mahdollinen. WEP hylättiin virallisesti Wi-Fi Alliancen toimesta vuonna 2004.

802.11i-sanssiritysstandardin kehityksen aikana käytettiin WPA-menetelmää väliaikaisena turvallisuusparannuksena WEP:lle. Vuotta ennen kuin WEP virallisesti hylättiin, WPA hyväksyttiin virallisesti. Useimmat nykyaikaiset WPA-sovellukset käyttävät ennalta jaettua avainta (PSK), jota yleensä kutsutaan WPA Personaliksi, ja Temporaalista avainintegriteettiprotokollaa eli TKIP:ä (/tiːˈkɪp/) salaukseen. WPA Enterprise käyttää todentamispalvelinta avainten ja sertifikaattien luomiseen.

WPA oli merkittävä parannus verrattuna WEP:iin, mutta koska ydinkomponentit tehtiin niin, että ne voitiin ottaa käyttöön laiteohjelmistopäivityksillä WEP-yhteensopiviin laitteisiin, ne silti perustuivat hyväksikäytettyihin elementteihin.

WPA, aivan kuten WEP, osoittautui melko haavoittuvaksi tunkeutumiselle joutuessaan käytännön toteutusten ja julkisten demonstraatioiden kohteeksi. Protokollaan kohdistuneista hyökkäyksistä vaarallisimpia eivät kuitenkaan olleet suorat hyökkäykset, vaan ne, jotka tehtiin Wi-Fi Protected Setupiin (WPS) — avustavaan järjestelmään, joka kehitettiin helpottamaan laitteiden yhdistämistä moderniin tukiasemiin.

Tehokas edistynyt työkalu useiden Wi-Fi-verkkojen kartoittamiseen, analysointiin ja vianmääritykseen.

-

Hanki NetSpot

macOS 11+, Windows 7/8/10/11

802.11i-langattoman turvallisuusstandardin mukainen protokolla otettiin käyttöön vuonna 2004. Tärkein parannus WPA2:ssa verrattuna WPA:han oli Advanced Encryption Standard (AES) -salausmenetelmän käyttö. AES on Yhdysvaltain hallituksen hyväksymä luokitellun tiedon salaamiseen korkeimman salassapitotason mukaisesti, joten sen täytyy olla riittävän hyvä myös kotiverkkojen suojaamiseen.

Tällä hetkellä pääasiallinen haavoittuvuus WPA2-järjestelmässä tapahtuu, kun hyökkääjä on jo päässyt käsiksi suojattuun WiFi-verkkoon ja voi saada käyttöönsä tiettyjä avaimia hyökätäkseen verkon muihin laitteisiin. Tästä huolimatta tunnettujen WPA2-haavoittuvuuksien turvallisuussuositukset ovat enimmäkseen merkittäviä yritystason verkoille, eivätkä ne ole kovin olennaisia pienille kotiverkoille.

Valitettavasti hyökkäysten mahdollisuus Wi-Fi Protected Setupin (WPS) kautta on edelleen suuri nykyisissä WPA2-kykyisissä tukiasemissa, mikä on ongelma myös WPA:ssa. Vaikka WPA/WPA2-suojatun verkon murtaminen tämän aukon kautta kestääkin missä tahansa 2 ja 14 tunnin välillä, on se edelleen todellinen turvallisuusongelmen ja WPS tulisi poistaa käytöstä ja olisi hyvä, jos tukiaseman firmware voitaisiin palauttaa versioon, joka ei tue WPS:ää, jotta tämä hyökkäysvektori voitaisiin kokonaan sulkea pois.

UPD: WPA3 on seuraavan sukupolven WiFi-tietoturva

Wi-Fi:n suojaaminen hakkerointia vastaan on yksi kyberturvallisuuden tärkeimmistä tehtävistä. Siksi seuraavan sukupolven langattoman turvallisuusprotokollan WPA3:n saapuminen ansaitsee huomiosi: Se ei ainoastaan tee Wi-Fi-yhteyksistä turvallisempia, vaan myös auttaa säästämään sinut omilta turvallisuuspuutteilta.

Tässä mitä se tarjoaa:

Salasanasuojaus

Aloitetaan siitä, miten WPA3 suojaa sinua kotona. Erityisesti se lieventää mahdollista vahinkoa, joka saattaa syntyä laiskojen salasanojen seurauksena.

WPA2:n, nykyisen langattoman turvallisuusprotokollan joka on peräisin vuodesta 2004, perustavaa laatua oleva heikkous on, että se sallii hakkereiden käyttää niin sanottua offline-sanakirjahyökkäystä arvatakseen salasanasi. Hyökkääjä voi yrittää arvata tunnuksiasi niin monta kertaa kuin haluaa olematta samassa verkossa, käyden läpi koko sanakirjan — ja enemmänkin — suhteellisen nopeasti.

WPA3 suojaa sanakirjahyökkäyksiltä toteuttamalla uuden avainvaihtoprotokollan. WPA2:ssa käytettiin puutteellista neljän vaiheen kättelyä asiakkaiden ja tukiasemien välillä mahdollistamaan salatut yhteydet; se oli kaikkien tunnettujen KRACK-haavoittuvuuksien takana, jotka vaikuttivat käytännössä jokaiseen yhteydessä olevaan laitteeseen. WPA3 luopuu siitä hyväkseen ottaakseen turvallisemman — ja laajasti arvioidun — Simultaneous Authentication of Equals -kättelyn.

Toinen hyöty ilmenee siinä tapauksessa, että salasanasi joutuu silti vaarantumaan. Tämän uuden kättelyn avulla WPA3 tukee eteenpäin suuntautuvaa salassapitoa, mikä tarkoittaa, että kaikki liikennesi, joka on tullut poikki ennen ulkopuolisen pääsyä, pysyy salattuna. WPA2:n kanssa he voivat salata myös vanhaa liikennettä.

Turvallisemmat Yhteydet

Kun WPA2 saapui vuonna 2004, Internet of Things ei ollut vielä lähellekään tullut kaiken nieleväksi turvallisuusongelmaksi, joka on sen nykypäivän tunnusmerkki. Ei siis ihme, että WPA2 ei tarjonnut yksinkertaista tapaa turvallisesti liittää näitä laitteita olemassa olevaan Wi-Fi-verkkoon. Ja itse asiassa, vallitseva menetelmä, jolla tämä prosessi tänään tapahtuu — Wi-Fi Protected Setup — on ollut tunnettu heikkouksistaan vuodesta 2011. WPA3 tarjoaa korjauksen.

Wi-Fi Easy Connect, kuten Wi-Fi Alliance kutsuu sitä, tekee langattomien laitteiden, joilla ei ole (tai niillä on rajalliset) näyttö- tai syöttömekanismit, yhdistäminen verkkoon helpommaksi. Kun se on käytössä, voit yksinkertaisesti käyttää älypuhelintasi skannataksesi QR-koodin reitittimestäsi, sitten skannataksesi QR-koodin tulostimestasi tai kaiuttimestasi tai muusta IoT-laitteesta, ja olet valmis — ne on turvallisesti yhdistetty. QR-koodimenetelmällä käytät julkisen avaimen salausmenetelmää liittääksesi laitteita, joilla ei tällä hetkellä pääosin ole yksinkertaista, turvallista menetelmää tehdä niin.

Tämä suuntaus ilmenee myös Wi-Fi Enhanced Open -ominaisuudessa, jonka Wi-Fi Alliance yksilöi muutama viikko aiemmin. Olet todennäköisesti kuullut, että sinun tulisi välttää herkkien selailujen tai tietojen syöttämistä julkisissa Wi-Fi-verkoissa. Se johtuu siitä, että WPA2:n kanssa kuka tahansa samassa julkisessa verkossa kuin sinä voi tarkkailla toimintaasi ja kohdistaa sinuun tunkeutumisia kuten mies keskellä -hyökkäyksiä tai liikenteen nuuskintaa. WPA3? Ei niinkään.

Kun kirjaudut kahvilan WPA3 Wi-Fi:hin WPA3-laitteella, yhteytesi salataan automaattisesti ilman tarvetta lisätunnuksille. Se tekee tämän käyttäen vakiintunutta standardia nimeltä Opportunistic Wireless Encryption.

Kuten salasanasuojauksien kanssa, WPA3:n laajennettu salaus julkisille verkoille pitää myös Wi-Fi-käyttäjät turvassa haavoittuvuudelta, josta he eivät ehkä itse tiedosta sen olemassaoloa alun perin. Itse asiassa, jos mitään, se saattaa tehdä Wi-Fi-käyttäjistä liian turvallisen tuntuisia.

Saatavuus

Wi-Fi Alliance aloitti WPA3-sertifiointiohjelman vuonna 2018, mutta vasta vuoteen 2020 mennessä WPA3-tuki tuli pakolliseksi kaikille laitteille, jotka kantavat "Wi-Fi CERTIFIED™" -logoa.

Siitä lähtien lähes kaikki Wi-Fi-reitittimien valmistajat ovat julkaisseet malleja, jotka tukevat viimeisintä langattoman salauksen standardia, joten niitä on monia vaihtoehtoja niille, jotka vielä luottavat vanhempiin reitittimiin, jotka eivät tue WPA3:ta.

Tehokas edistynyt työkalu useiden Wi-Fi-verkkojen kartoittamiseen, analysointiin ja vianmääritykseen.

-

Hanki NetSpot

macOS 11+, Windows 7/8/10/11

Mikä turvamenetelmä toimii verkossasi?

Tässä on perusarviointi parhaasta heikoimpaan saatavilla olevista nykyaikaisista (vuoden 2006 jälkeen) WiFi-turvallisuusmenetelmistä reitittimillä:

- WPA3 + AES-CCMP/AES-GCMP

- WPA2 + AES

- WPA + AES

- WPA + TKIP/AES (TKIP on varajärjestelmä)

- WPA + TKIP

- WEP

- Avoimet verkot (ei lainkaan suojaa)

Paras tapa on poistaa käytöstä Wi-Fi Protected Setup (WPS) ja asettaa reititin käyttämään WPA3 + AES-CCMP/AES-GCMP:tä. Mitä alemmas listalla mennään, sitä vähemmän turvaa sinulla on verkossasi.

Tarkoitus

Kaikkien langattomien salausstandardien on tarkoitus suojata langattomia Internet-verkkoja luvattomalta käytöltä. Jos jätät reitittimen suojaamatta, kuka tahansa voi varastaa kaistanleveyttäsi, tehdä laittomia toimia yhteydelläsi ja nimissäsi, seurata verkkotoimintaasi ja asentaa vaivatta haittaohjelmia verkkoon.

Haavoittuvuus

Vanhemmissa langattoman verkon salausstandardeissa on paljon toivomisen varaa turvallisuuden suhteen. Kaikkein vanhin standardi, WEP, on altis tekniikoille kuten Wi-Fi-deautentikointihyökkäyksille ja ARP-uudelleeninjektioille, joiden avulla hyökkääjät voivat murtua WEP-suojattuihin verkkoihin muutamassa minuutissa.

WPA ja WPA2 korjaavat WEP:n puutteet, mutta vuosien varrella hakkereiden on havaittu löytäneen useita haavoittuvuuksia, kuten KRACK ("Key Reinstallation Attack") -uudelleenasennushyökkäyksen, jotka tekevät näiden standardien suojaamista verkoista vähemmän turvallisia.

Siksi on parasta käyttää aina WPA3:tä, jos mahdollista. Sen Simultaneous Authentication of Equals (SAE) -vaihto tarjoaa paljon turvallisemman alkuperäisen avainvaihdon.

WPA vs. WPA2

WiFi-reitittimet tukevat useita turvaprotokollia langattomien verkkojen suojaamiseksi: WEP, WPA ja WPA2. Kuitenkin WPA2:tta suositellaan edeltäjänsä WPA:n (Wi-Fi Protected Access) sijaan.

WPA2:n todennäköisesti ainoa haittapuoli on se, kuinka paljon laskentatehoa se vaatii suojatakseen verkkosi. Tämä tarkoittaa, että tehokkaampaa laitteistoa tarvitaan verkkojen suorituskyvyn heikkenemisen välttämiseksi. Tämä aiheuttaa huolta vanhemmissa tukiasemissa, jotka on otettu käyttöön ennen WPA2:ta ja jotka tukevat WPA2:ta vain laiteohjelmistopäivityksen kautta. Useimmissa nykyisissä tukiasemissa on käytössä kyvykkäämpi laitteisto.

Käytä ehdottomasti WPA2:ta, jos voit, ja käytä WPA:ta vain, jos tukiasemasi ei voi tukea WPA2:ta mitenkään. WPA:n käyttöön on mahdollista myös turvautua, jos tukiasemasi kokee säännöllisesti suuria kuormituksia ja verkon nopeus kärsii WPA2:n käytöstä. Kun turvallisuus on tärkeintä, ei taaksepäin siirtyminen ole vaihtoehto, sen sijaan tulisi vakavasti harkita parempien tukiasemien hankkimista. WEP:tä on käytettävä, jos WPA-standardien käyttäminen ei ole mahdollista.

Suorituskyky

Ei ole sattumaa, että heikoin salausstandardi, WEP, on myös nopein. Sanottakoon kuitenkin, että et todellakaan halua vaarantaa WiFi-verkkosi turvallisuutta vain parantaaksesi suorituskykyä, koska mahdolliset hyödyt eivät ole koskaan riskin arvoisia.

Jos suorituskyky on sinulle todella tärkeä, voit aina hankkia paremman reitittimen, yhden, jossa on tarpeeksi prosessointikapasiteettia hidastumisten poistamiseksi samalla kun olet mahdollisimman turvassa.

Suojaa Wi-Fi-verkkosi

Vaikka WPA3 tarjoaa parempaa suojaa kuin WPA2 ja siten tarjoaa vielä enemmän suojaa kuin WPA ja WEP, reitittimesi turvallisuus riippuu paljon asettamastasi salasanasta. WPA, WPA2, WPA3 sallivat jopa 63 merkin pituiset salasanat.

Käytä mahdollisimman monia erilaisia merkkejä WiFi-verkon salasanassasi. Hakkerit ovat kiinnostuneita helpommista kohteista, jos he eivät murre salasanaasi useassa minuutissa, he siirtyvät todennäköisesti etsimään haavoittuvampia verkkoja. Yhteenveto:

- WPA3 on uusin langattoman salauksen standardi;

- WPA2 on alkuperäisen WPA-standardin paranneltu versio;

- WPA tukee vain TKIP-salausta, kun taas WPA2 ja WPA3 tukevat AES-salausta;

- WPA3 esittelee uutena todennusmenetelmänä Simultaneous Authentication of Equals (vertaisten samanaikainen todentaminen) suojatakseen hyökkäyksiltä heikkoja salasanoja vastaan;

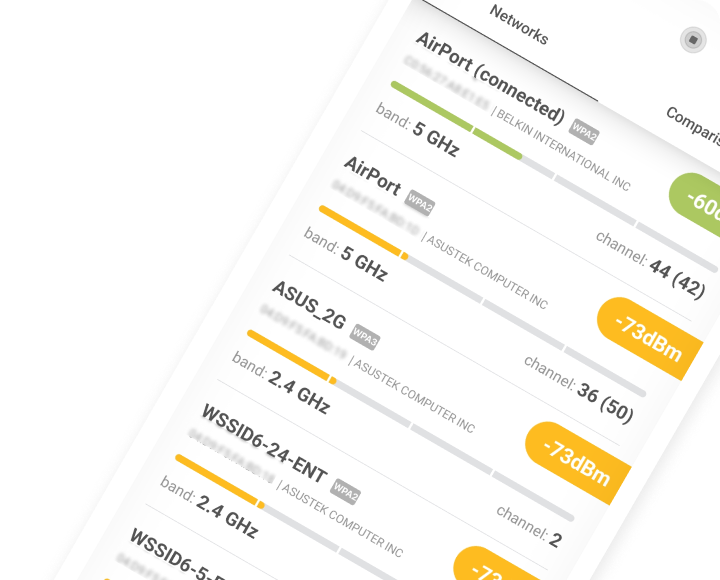

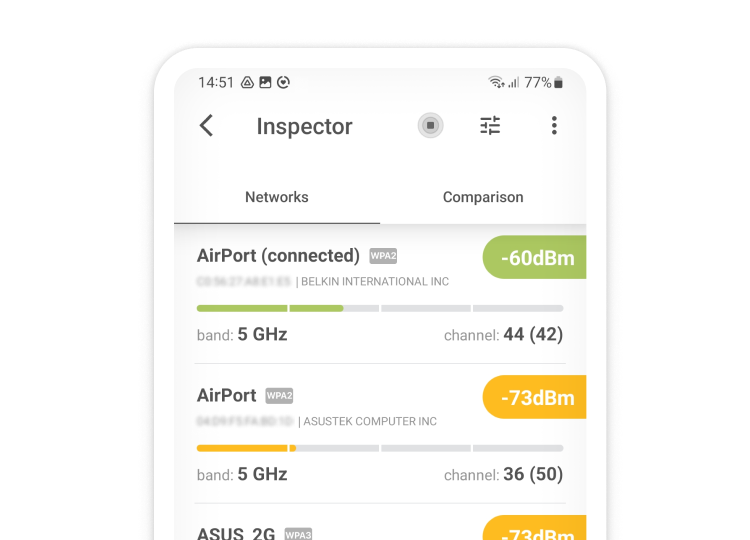

- Käytä NetSpotia salauksesi tarkistamiseen!

Tarkasta, vertaa, kartoita ja analysoi WiFi-verkkoja NetSpotin avulla.

Johtopäätös

Nyt kun ymmärrät saatavilla olevien langattomien turvaprotokollien erot, sinun tulisi hyödyntää uutta tietämystäsi konfiguroimalla reititimesi käyttämään uusinta tuettua protokollaa. Jos reitittimesi on niin vanha, ettei se tue edes WPA2:ta — saati sitten WPA3:sta — on ehdottomasti oikea aika hankkia uusi, muuten saatat kokea kalliin kyberturvallisuustapahtuman.

Tehokas edistynyt työkalu useiden Wi-Fi-verkkojen kartoittamiseen, analysointiin ja vianmääritykseen.

-

Hanki NetSpot

macOS 11+, Windows 7/8/10/11

Langattoman tietoturvan protokollat - UKK

Langattoman verkon turvaprotokollia ovat WEP, WPA, WPA2 ja WPA3:

- WEP (Wired Equivalent Privacy) hyväksyttiin Wi-Fi-turvastandardiksi syyskuussa 1999. Alkuperäinen odotus oli, että WEP tarjoaisi langattomille verkoille saman turvallisuustason kuin langallisille, mutta WEP:ssä on monia tunnettuja ongelmia, joita on helppo hyväksikäyttää.

- WPA (Wi-Fi Protected Access) käytettiin väliaikaisena turvaominaisuuden parannuksena WEP:lle, kun 802.11i langattoman verkon turvastandardia kehiteltiin. Vuotta ennen kuin WEP virallisesti katosi käytöstä, WPA hyväksyttiin virallisesti. Vaikka WPA oli merkittävä parannus WEP:iin verrattuna, sen suuri ongelma oli, että sen keskeiset osat tehtiin siten, että ne voidaan ottaa käyttöön ohjelmistopäivityksillä WEP-yhteensopiviin laitteisiin, eikä se siksi tarjonnut riittävästi turvaa hakkerihyökkäyksiltä.

- WPA2 (Wi-Fi Protected Access version 2) otettiin käyttöön vuonna 2004. Tärkein parannus tässä 802.11i langattoman verkon turvastandardissa edeltäjäänsä verrattuna oli Advanced Encryption Standard (AES) -salausmenetelmän käyttöönotto. AES:tä käyttää Yhdysvaltain hallitus kaikkein salaisimpien tietojen salaamiseen, mikä puhuu puolestaan. WPA2:n ongelmana on, että jos hyökkääjällä on suora pääsy suojattuun verkkoon ja hän pystyy pääsemään käsiksi tiettyihin avaimiin, hän voi suorittaa hyökkäyksiä verkon muihin laitteisiin. Tätä ongelmaa pidetään merkittävänä vain yritystason verkoissa, pienempiä ja kotiverkkoja ei yleensä oteta kohteeksi.

- WPA3 (Wi-Fi Protected Access version 3) on uusin turvaprotokolla, jossa on korkeimmat standardit. WPA3 suojaa sanakirjahyökkäyksiltä ja käyttää Simultaneous Authentication of Equals -kättelyä, joka suojaa verkon hyökkäyksiltä, jotka olisivat mahdollisia WPA2:n ollessa käytössä. WPA3 on todella hyvä julkisissa verkoissa (esimerkiksi kahvilassa), sillä se salaa yhteyden automaattisesti ilman tarvetta lisävaltuutuksille.

Tässä on luettelo vuoden 2006 jälkeen käytössä olevista langattomien verkkojen turvamenetelmistä parhaimmasta huonoimpaan:

- WPA3 + AES-CCMP/AES-GCMP

- WPA2 + AES

- WPA + AES

- WPA + TKIP/AES (TKIP varavaihtoehtona)

- WPA + TKIP

- WEP

- Avoin verkko (ei turvatoimia lainkaan)

Turvaprotokollat ovat tärkeitä, ja mitä uudempi versio, sitä paremmin verkko on suojattu. Mutta on myös olennaista asettaa vahva salasana verkollesi. WPA- ja WPA2-protokollat sallivat sinun asettaa jopa 63 merkin salasanoja. Varmista, että salasanasi on vaikea murtaa käyttämällä erikoismerkkejä, pieniä ja isoja kirjaimia sekä numeroita, vältä yksinkertaisia sanakirjan sanoja.

Sinun tulisi käyttää WPA3:a aina kun mahdollista, koska salausteknologia on paljon turvallisempi kuin WPA2.

Parasta tällä hetkellä saatavilla olevaa salaustekniikkaa Wi-Fi:lle kutsutaan nimellä WPA3. Jos reitittimesi ei tue sitä, kannattaa harkita päivitystä sellaiseen, joka tukee.

Kolmen langattoman salausstandardin välillä on useita tärkeitä eroja. Salauksen vahvuuden osalta WEP käyttää 40-bittistä salausavainta, WPA käyttää 128-bittistä salausavainta ja WPA2 käyttää 256-bittistä salausavainta. Standardit tukevat myös erilaisia todennusmenetelmiä, joista uudemmat ovat huomattavasti turvallisempia kuin vanhemmat.