תקן 1999 — 2004. קל לשבור וקשה להגדרה. ננטש.

פרוטוקולי אבטחה אלחוטיים: WEP, WPA, WPA2, ו-WPA3

ננסה להסביר את ההבדלים בין תקני ההצפנה כמו WEP, WPA, WPA2, ו-WPA3 כדי שתוכלו לראות איזה מהם יעבוד הכי טוב עבור סביבת הרשת שלכם.

אלגוריתמי אבטחת WiFi עברו שינויים ושדרוגים רבים מאז שנות ה-90 כדי להפוך ליותר מאובטחים ויעילים. פותחו פרוטוקולים שונים של אבטחה אלחוטית עבור הגנה על רשתות אלחוטיות ביתיות. פרוטוקולי האבטחה האלחוטית הם WEP, WPA, WPA2 ו-WPA3, שכולם משמשים לאותו מטרה אך שונים זה מזה בו זמנית.

מהי אבטחה אלחוטית?

אבטחת אלחוטית כרוכה בשמירה על האינטרנט האלחוטי שלך, כמו Wi-Fi, מפני האקרים או משתמשים לא מורשים. היא משתמשת בסיסמאות ובשיטות הצפנה מיוחדות כדי לוודא שרק אנשים מורשים יכולים להיכנס למערכת, וכן שהנתונים שנשלחים דרכה מוגנים. זה מסייע למניעת גניבת מידע או צפייה בו על ידי זרים, כמו הודעות שלך או אילו אתרי אינטרנט אתה מבקר בהם.

איך פועלת אבטחה אלחוטית?

אבטחה אלחוטית פועלת על ידי שימוש בסיסמאות ובהצפנה כדי להגן על חיבור האינטרנט שלך. ישנן סוגים שונים של הצפנה, כמו WPA2 או WPA3, שהן פשוט שיטות להפוך את הנתונים למאובטחים יותר. פרוטוקולים כאלה פועלים על ידי יישום אמצעי אבטחה כמו הצפנה ואימות.

- הצפנה: הופכת תקשורת אלחוטית לבלתי מובנת לכל מי שאין ברשותו את מפתחות ההצפנה הנכונים.

- אימות: מבטיח שרק משתמשים ומכשירים שהזהות שלהם אומתה באופן נאות יכולים להצטרף לרשת.

כאשר אתה מגדיר רשת Wi-Fi, אתה יוצר סיסמה. רק אנשים שמכירים את הסיסמה הזו יכולים להצטרף לרשת. לאחר החיבור, ההצפנה מבלבלת את הנתונים שנשלחים דרך הרשת כך שאפילו אם מישהו משיג אותם, הוא לא יוכל להבינם. חלק מהרשתות גם מסתירות את שמן או משתמשות בקירות אש כדי לחסום תנועה לא רצויה, וכך מוסיפות שכבות של אבטחה.

החיסרון בטבע הבלתי נראה של אבטחה אלחוטית הוא שמשתמשי WiFi לעיתים אינם משקיעים בה תשומת לב רבה, לא יודעים איזו פרוטוקול של אבטחה אלחוטית מגן על הרשתות שלהם.

סוגי פרוטוקולי אבטחה אלחוטיים

פרוטוקולי האבטחה האלחוטיים משחקים תפקיד מכריע בהגנה על מידע רגיש והבטחת הפרטיות כאשר מתחברים לאינטרנט באמצעות WiFi. בפרק זה, אנחנו בוחנים במבט קרוב את הפרוטוקולים האלחוטיים המשמשים ביותר (WEP, WPA, WPA2, ו-WPA3) ודנים בתכונותיהם, חוזקותיהם וחולשותיהם.

WEP פותח לרשתות אלחוטיות ואושר כתקן ביטחון Wi-Fi בספטמבר 1999. ה-WEP היה אמור להציע רמת אבטחה זהה לרשתות קוויות, אך ישנן הרבה בעיות אבטחה ידועות ב-WEP, שגם קל לשבור וקשה להגדירו.

למרות כל העבודה שנעשתה כדי לשפר את מערכת ה-WEP, עדיין מדובר בפתרון פגיע ביותר. מערכות המבוססות על פרוטוקול זה צריכות להיות משודרגות או מוחלפות במקרה ששדרוג האבטחה אינו אפשרי. WEP ננטש רשמית על ידי איגוד ה-Wi-Fi בשנת 2004.

בזמן שתקן האבטחה האלחוטי 802.11i עודד פיתוח, WPA שימש כשיפור בטיחות זמני ל-WEP. שנה לפני שנטוש WEP רשמית, WPA התקבל באופן רשמי. רוב יישומי WPA מודרניים משתמשים במפתח משותף מוקדם (PSK), המכונה לעיתים קרובות WPA אישי, ובפרוטוקול האינטגריטי למפתח זמני או TKIP (/tiːˈkɪp/) להצפנה. WPA Enterprise משתמש בשרת אימות עבור יצירת מפתחות ותעודות.

WPA היה שיפור משמעותי לעומת WEP, אבל כיוון שהרכיבים המרכזיים שלו נוצרו כך שיוכלו להתפרס דרך עדכוני קושחה בהתקנים שמאפשרים WEP, הם עדיין הסתמכו על רכיבים שהופרו.

WPA, בדיוק כמו WEP, לאחר שעבר בדיקות תוכנית דוגמה והדגמות ציבוריות חשף כשהוא פגיע לחדירה. התקפות שהיוו את האיום הגדול ביותר לפרוטוקול לא היו הישירות, אלא אלה שהתבצעו על ה-Wi-Fi Protected Setup (WPS) — מערכת עזר שפותחה כדי לפשט את הקישור של התקנים לנקודות גישה אלחוטיות מודרניות.

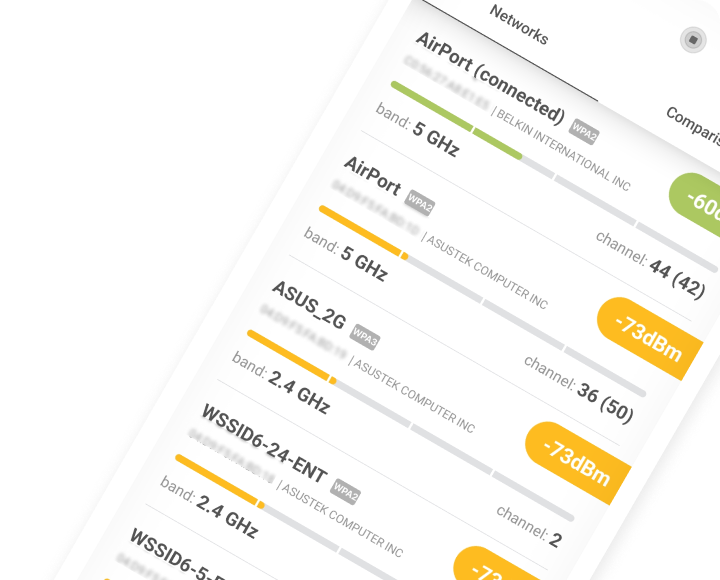

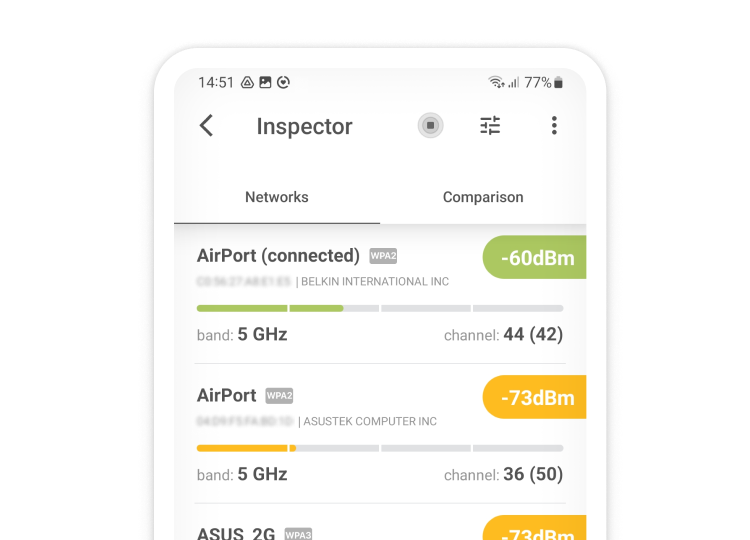

כלי מתקדם וחזק לבדיקות רשתות Wi-Fi מרובות, ניתוח ופתרון בעיות.

-

קבל NetSpot

macOS 11+, Windows 7/8/10/11

הפרוטוקול המבוסס על תקן אבטחת הרשת האלחוטית 802.11i הוצג בשנת 2004. השיפור החשוב ביותר של WPA2 לעומת WPA היה השימוש בתקן ההצפנה החזק Advanced Encryption Standard (AES). ה-AES מאושר על ידי ממשלת ארה"ב להצפנת מידע המוגדר כסודי ביותר, ולכן הוא צריך להיות מספיק טוב כדי להגן על רשתות ביתיות.

בשעה זו, החולשה העיקרית במערכת WPA2 היא כאשר המתקיף כבר יש לו גישה לרשת WiFi מאובטחת והוא יכול לגשת למפתחות מסוימים כדי לבצע התקפה על מכשירים אחרים ברשת. עם זאת, ההמלצות לאבטחה עבור החולשות הידועות ב-WPA2 רלוונטיות בעיקר לרשתות ברמת הארגונים גדולים, ולא באמת רלוונטיות עבור רשתות ביתיות קטנות.

למרבה הצער, סיכויי התקפה דרך תכנית ההגנה של Wi-Fi (WPS), עדיין גבוהים בנקודות גישה התומכות WPA2 הנוכחיות, וזוהי בעיה גם ב-WPA. ולמרות שפריצה לרשת מאובטחת ב-WPA/WPA2 דרך פרצה זו יכולה לקחת בין 2 ל-14 שעות, זו עדיין בעיה אמיתית של אבטחה ויש לבטל את WPS ויהיה טוב אם תוכנת הקישוריות של נקודת הגישה תוכל להיות מוחזרת להפצה שאינה תומכת ב-WPS כדי למנוע לחלוטין את וקטור התקפה זה.

UPD: WPA3 הוא הדור הבא של אבטחת WiFi

הגנה על Wi-Fi מפני האקרים היא אחת המשימות החשובות ביותר באבטחת המידע. לכן, הגעת פרוטוקול האבטחה האלחוטי מדור הבא WPA3 ראוי לתשומת ליבך: לא רק שהוא ישמור על חיבורי ה-Wi-Fi שלך בטוחים יותר, אלא גם יעזור להגן עליך מפני פגמי אבטחה משלך.

הנה מה שהוא מציע:

הגנת סיסמאות

תתחיל מהאופן שבו WPA3 יגן עליך בבית. במיוחד, הוא יכול למזער את הנזק שעלול לנבוע מסיסמאות עצלות.

חולשה בסיסית של WPA2, פרוטוקול האבטחה האלחוטי הנוכחי שנוצר ב-2004, היא שהוא מאפשר להאקרים לבצע תקיפת מילון לא מקוונת כדי לנחש את הסיסמה שלך. מתקיף יכול לנסות כמה פעמים שהוא רוצה לנחש את האישורים שלך ללא הצורך להיות על אותו רשת, ולעבור דרך כל המילון — ומעבר — בקצב מהיר יחסית.

WPA3 יגן מפני תקיפות מילון על ידי הטמעת פרוטוקול החלפת מפתח חדש. WPA2 השתמש בחיבור כפול בעיה רבעית לא מושלם בין לקוחות לנקודות גישה כדי לאפשר חיבורים מוצפנים; זו הסיבה מאחורי הפגיעות הנודעות של KRACK שהשפיעו כמעט על כל מכשיר מחובר. WPA3 יעזוב את זה לטובת תהליך חיבור שווים בו-זמנית שהוא יותר בטוח — ונבדק ברחבי —.

היתרון הנוסף מגיע במקרה שהסיסמה שלך למרות הכל נחשפת. עם החיבור החדש הזה, WPA3 תומך בפרטיות קדימית, משמע שכל התעבורה שהגיעה לפני שחיצוני קיבל גישה תישאר מוצפנת. עם WPA2, הם יכולים גם לפענח תעבורה ישנה.

חיבורים בטוחים יותר

כאשר WPA2 הגיע ב-2004, האינטרנט של הדברים עדיין לא הפך למקור האימה הביטחוני שכונה היום. אין פלא, אז, ש-WPA2 לא הציע דרך ממוצעת להוסיף בטוח דברים אלו לרשת Wi-Fi קיימת. ובעצם, השיטה השולטת בה תהליך זה קורה היום — הגדרה מוגנת של Wi-Fi — ידועה בפגיעות שלה מאז 2011. WPA3 מספק תיקון.

קל להתחבר ל-Wi-Fi, כפי שה-Wi-Fi Alliance קוראת לזה, הופכת את זה קל יותר לחבר מכשירים אלחוטיים שאין להם (או שיש להם מעט) מסך או מנגנון קלט לרשת שלך. כאשר היא מופעלת, תשתמש בסמארטפון שלך כדי לסרוק קוד QR על הנתב שלך, ואז לסרוק קוד QR על המדפסת שלך או רמקול או מכשיר IoT אחר, ואתה מוכן — הם מחוברים באופן בטוח. עם שיטת קוד ה-QR, אתה משתמש בהצפנת מפתח ציבורית להוספת מכשיװם שבדרך כלל חסרה להם שיטה פשוטה ובטוחה לעשות זאת.

המגמה הזו ממשיכה גם עם Wi-Fi מעודכן לפתוח, שה-Wi-Fi Alliance פירטה כמה שבועות לפני כן. כנראה שמעת שכדאי להימנע מעיון רגיש או הזנת נתונים ברשתות Wi-Fi ציבוריות. זה בגלל שעם WPA2, כל מי שעל אותה רשת ציבורית איתך יכול לעקוב אחר הפעילות שלך, ולפגוע בך עם התקפות כמו man-in-the-middle או ריחוף תעבורה. עם WPA3? לא בהכרח.

כאשר אתה מתחבר לרשת Wi-Fi של בית קפה עם מכשיר WPA3, החיבור שלך יתבצע בצורה מוצפנת אוטומטית ללא צורך בהרשאות נוספות. זה נעשה באמצעות תקן הקיים הנקרא הצפנת אלחוטית אפורטניסטית.

כמו עם הגנות הסיסמא, הרחבת ההצפנה של WPA3 לרשתות ציבוריות גם כן שומרת על משתמשי Wi-Fi מפני פגיעות שאולי הם לא מבינים שקיימת בכלל. למעשה, אם משהו זה יכול לגרום למשתמשי Wi-Fi להרגיש בטוחים מדי.

זמינות

ה-Wi-Fi Alliance התחילה את תוכנית התעודת WPA3 ב-2018, אבל רק ב-2020 הפך תמיכה ב-WPA3 לחובה לכל המכשירים שמציגים את הלוגו "Wi-Fi CERTIFIED™".

מאז, כמעט כל היצרנים של נתבים של WiFi הוציאו מודלים שתומכים בתקן ההצפנה האלחוטי האחרון, כך שישנן הרבה אפשרויות לבחירה עבור אלו שעדיין משתמשים בנתבים ישנים שלא תומכים ב-WPA3.

כלי מתקדם וחזק לבדיקות רשתות Wi-Fi מרובות, ניתוח ופתרון בעיות.

-

קבל NetSpot

macOS 11+, Windows 7/8/10/11

איזו שיטת אבטחה תעבוד עבור הרשת שלך

להלן הדירוג הבסיסי מהטוב ביותר לגרוע ביותר של שיטות אבטחת ה- WiFi המודרניות הזמינות בנתבים מודרניים (אחרי 2006):

- WPA3 + AES-CCMP/AES-GCMP

- WPA2 + AES

- WPA + AES

- WPA + TKIP/AES (TKIP נמצא שם כשיטת גיבוי)

- WPA + TKIP

- WEP

- רשת פתוחה (אין אבטחה כלל)

הדרך הטובה ביותר היא לנטרל את Wi-Fi Protected Setup (WPS) ולתזמן את הנתב ל-WPA3 + AES-CCMP/AES-GCMP. ככל שאתם יורדים ברשימה, הרשת שלכם נהיית פחות בטוחה.

מטרה

כל תקני ההצפנה האלחוטיים אמורים להבטיח רשתות אינטרנט אלחוטיות מפני כניסה לא מורשית. אם תשאירו את הנתב שלכם ללא אבטחה כל אחד יוכל לגנוב את הרוחב הפס, לבצע פעולות בלתי חוקיות בצירוף שמכם וקישוריות שלכם, לעקוב אחר פעילות האינטרנט שלכם, ולהתקין בקלות יישומים זדוניים ברשת שלכם.

חולשות

תקני הצפנה אלחוטיים ישנים נותרו חפצים ברבות במובן של אבטחה. התקן העתיק במידה מסוימת, WEP, מועד לטכניקות כמו התקפות דיאוטנטיקציה של Wi-Fi ורימזול תקפות ARP, שהופכות את האפשרות שהתוקפים יפרצו לרשתות המוגנות על ידי WEP תוך דקות.

WPA ו-WPA2 מתמודדים עם החסרונות של WEP, אבל, לאורך השנים, האקרים גילו מספר חולשות, כמו התקפת החזרה של KRACK ("Key Reinstallation Attack"), שהופכות רשתות המוגנות על ידי התקנים אלה לפחות מאובטחות.

לכן עדיף להשתמש ב-WPA3 כשניתן. הודות להחלפה של תקשורת מאומתת דו-צדדית (SAE), התקן מציע החלפה ראשונית של מפתח רבה יותר בטוחה.

WPA מול WPA2

נתבי WiFi תומכים במגוון פרוטוקולי אבטחה להבטחת רשתות אלחוטיות: WEP, WPA ו-WPA2. עם זאת מומלץ WPA2 על פני קודמו WPA (Wi-Fi Protected Access).

מן הסתם החסרון היחיד של WPA2 הוא כמה כוח עיבוד הוא זקוק כדי להגן על הרשת שלך. זה אומר שציוד חזק יותר נחוץ כדי למנוע ביצועים נמוכים ברשת. בעיה זו מטרידה נקודות גישה ישנות שנמסרו לפני WPA2 ותומכות ב-WPA2 רק באמצעות שדרוג קושחה. רוב נקודות הגישה הנוכחיות סופקו עם חומרה יותר מסוגלת.

בהחלט כדאי להשתמש ב-WPA2 אם אתם יכולים ורק להשתמש ב-WPA אם אין דרך שנקודת הגישה שלכם תתמוך ב-WPA2. שימוש ב-WPA גם אפשרי כאשר נקודת הגישה שלכם חווה עומסים גבוהים באופן קבוע ומהירות הרשת סובלת משימוש ב-WPA2. כאשר האבטחה היא העדיפות הראשונה אז החזרה אחורה אינה אופציה, במקום זאת כדאי לשקול ברצינות רכישת נקודות גישה טובות יותר. יש להשתמש ב-WEP אם אין אפשרות להשתמש באף אחד מהתקני ה-WPA.

ביצועים

זה לא מקרה שהתקן ההצפנה החלש ביותר, WEP, הוא גם המהיר ביותר. עם זאת, אתם בוודאי לא רוצים לפגוע באבטחת ה-WiFi שלכם רק כדי לשפר את הביצועים מכיוון שהיתרונות הפוטנציאליים אף פעם לא שווים את הסיכון.

אם אכפת לכם מאוד מביצועים, אז תמיד תוכלו לרכוש נתב טוב יותר, אחד עם כושר עיבוד מספק כדי למנוע האטות בזמן שאתם מוגנים כמה שיותר.

הגן על רשת ה- Wi-Fi שלך

בעוד ש-WPA3 מציע הגנה רבה יותר מ-WPA2 ולכן מספק גם הגנה רבתי יותר מ-WPA ו-WEP, האבטחה של הנתב שלך תלויה במיוחד בסיסמה שתגדיר. WPA, WPA2, WPA3 מאפשרים שימוש בסיסמאות באורך של עד 63 תווים.

השתמש במגוון תווים רב ככל האפשר בסיסמה לרשת ה-WiFi שלך. האקרים מעדיפים יעדים קלים יותר, אם הם לא יכולים לפרוץ לסיסמה שלך תוך מספר דקות, סביר להניח שימשיכו לחפש רשתות פגיעות יותר. סיכום:

- WPA3 הוא תקן ההצפנה האלחוטי החדש ביותר;

- WPA2 היא גרסה מתקדמת של תקן ה-WPA המקורי;

- WPA תומך רק בהצפנת TKIP בעוד ש-WPA2 ו-WPA3 תומכים ב-AES;

- WPA3 מציג את אימות שוויון מתקיים כשיטת אימות חדשה להגנה נגד תקיפות על סיסמאות חלשות;

- השתמש ב-NetSpot כדי לבדוק את סוג ההצפנה שלך!

בדוק, השווה, סקור ונתח רשתות WiFi עם NetSpot.

מסקנה

עכשיו שאתה מבין את ההבדלים בין פרוטוקולי אבטחה אלחוטיים זמינים, כדאי לך לעשות שימוש נכון בידע החדש שרכשת על ידי תצורת הנתב שלך לשימוש בפרוטוקול התומך החדש ביותר. אם הנתב שלך כל כך ישן שהוא אפילו לא תומך ב-WPA2 — ובוודאי שלא ב-WPA3 — אז זה בהחלט הזמן הנכון לרכוש נתב חדש אחרת עלול להתרחש אצלך אירוע אבטחת סייבר יקר.

כלי מתקדם וחזק לבדיקות רשתות Wi-Fi מרובות, ניתוח ופתרון בעיות.

-

קבל NetSpot

macOS 11+, Windows 7/8/10/11

שאלות נפוצות על פרוטוקולי אבטחה אלחוטיים

ישנם פרוטוקולי אבטחה אלחוטיים WEP, WPA, WPA2 ו-WPA3:

- WEP (Wired Equivalent Privacy) אושר כתקן אבטחה ל-Wi-Fi בספטמבר 1999. במקור, WEP נועד להציע רמת אבטחה זהה לרשתות אלחוטיות כמו שרשתות קוויות מציעות, אולם ישנן לא מעט בעיות ידועות ב-WEP, שקל לנצלן.

- WPA (Wi-Fi Protected Access) שימש כשיפור אבטחה זמני ל-WEP בעוד התקן האבטחה האלחוטי 802.11i היה בשלבי פיתוחו. שנה לפני ש-WEP נזרק רשמית, WPA אושר פורמלית. למרות ש-WPA היה שיפור משמעותי לעומת WEP, הבעיה הגדולה שלו הייתה שהרכיבים המרכזיים שלו נבנו כך שיהיה אפשר להטמיעם דרך עדכוני קושחה בהתקנים המופעלים ב-WEP, ולכן הוא לא סיפק אבטחה מספקת מפני התקפות האקרים.

- WPA2 (Wi-Fi Protected Access version 2) הוצג ב-2004. השיפור החשוב ביותר שהתקן האבטחה האלחוטי 802.11i הזה הציע על פני קודמו היה הטמעת התקן ההצפנה המתקדם (AES). AES אושר על ידי ממשלת ארה"ב להצפנת נתונים סודיים ביותר, מה שמדבר בעד עצמו. הבעיה עם WPA2 היא שאם מתקיף יש לו גישה ישירה לרשת מאובטחת והוא יכול להשיג גישה למפתחות מסוימים, הוא יכול לבצע התקפה על מכשירים אחרים ברשת. בעיה זו נחשבת משמעותית רק ברשתות ברמת עסקית, רשתות קטנות ופרטיות לרוב לא מהוות מטרה.

- WPA3 (Wi-Fi Protected Access version 3) הוא פרוטוקול האבטחה האחרון עם התקנים הגבוהים ביותר. WPA3 מגן מפני התקפות מילון ומשתמש באימות סימולטני של שווים המגן על הרשת מהתקפות שיכלו להתרחש ב-WPA2. WPA3 מאוד טוב ברשתות ציבוריות (נניח בבית קפה), כי הוא מצפין אוטומטית את החיבור בלי צורך בפרטי התחברות נוספים.

הנה רשימת שיטות האבטחה המודרניות (אחרי 2006) שנעשות בשימוש ברשתות אלחוטיות, מהטוב ביותר ועד הגרוע ביותר:

- WPA3 + AES-CCMP/AES-GCMP

- WPA2 + AES

- WPA + AES

- WPA + TKIP/AES (TKIP כשיטת גיבוי)

- WPA + TKIP

- WEP

- רשת פתוחה (אין אבטחה כלל)

פרוטוקולי אבטחה חשובים, וככל שגרסת הפרוטוקול חדשה יותר כך הרשת שלך מוגנת יותר. אבל חשוב גם להגדיר סיסמה חזקה לרשת שלך. הפרוטוקולים WPA ו-WPA2 מאפשרים לך להגדיר סיסמאות של עד 63 תווים. ודא שהסיסמה שלך תהיה קשה לפריצה על ידי שימוש בתווים מיוחדים, אותיות קטנות וגדולות ומספרים, והימנע משימוש במילים פשוטות מהמילון.

עליך להשתמש ב-WPA3 ככל שניתן, מאחר וטכנולוגיית ההצפנה היא בטוחה בהרבה מ-WPA2.

הטכנולוגיה המוצפנת הטובה ביותר שזמינה כיום לרשת Wi-Fi נקראת WPA3. אם הנתב שלך לא תומך בזה, אז כדאי לשקול לשדרג לנתב שתומך.

יש מספר הבדלים חשובים בין שלושת סטנדרטי ההצפנה האלחוטיים. מבחינת עוצמת ההצפנה, WEP משתמש במפתח הצפנה של 40 סיביות, WPA משתמש במפתח הצפנה של 128 סיביות, ו-WPA2 משתמש במפתח הצפנה של 256 סיביות. הסטנדרטים תומכים גם בשיטות אימות שונות, כאשר שיטות האימות החדישות הן בהרבה יותר מאובטחות מאלו הישנות יותר.