Krachtige geavanceerde tool voor het surveyen, analyseren en troubleshooten van meerdere Wi-Fi-netwerken.

WPA3: De voorhoede van WiFi-beveiliging

Om effectief te zijn, moet WiFi-beveiliging zich aanpassen aan snel evoluerende cyberdreigingen, en daarom zorgt de WPA3-standaard ervoor dat zowel privé- als openbare netwerken veerkrachtiger worden.

Om voor te bereiden op dit nieuwe niveau van bescherming, zouden huizen en bedrijven hun netwerkdekking moeten analyseren met hulpmiddelen zoals NetSpot om maximale dekking te bieden bij het installeren van nieuwe routers en WiFi-versterkers.

Wat is WPA3

Elke generatie computertechnologie brengt zowel nieuwe beloften als nieuwe problemen met zich mee. Toen de eerste universiteiten gebruikers toestonden om verbinding te maken met krachtige mainframes, vonden onhandelbare studenten manieren om toegang te krijgen tot de informatie van andere studenten om grappen met elkaar uit te halen, wat leidde tot de creatie van wachtwoordbeveiliging en toegangsrechten.

Tegenwoordig zijn computers en draadloze netwerken in elk aspect van het leven aanwezig, van scholen, ziekenhuizen, bedrijven, bibliotheken — zelfs koffiebars en bussen bieden WiFi-toegang. Maar met al deze toegang komt de noodzaak voor beveiliging van WiFi-netwerken. Een persoon die via hun laptop verbindt, kan de wachtwoorden van hun bankrekening via de lucht verzenden, klaar voor een hacker om op te pikken.

Het grootste probleem met het toestaan van toegang tot een lokaal WiFi-netwerk is niet alleen WiFi-encryptie, maar hoe apparaten op het WiFi-netwerk worden geregistreerd. Als er een gedeeld wachtwoord is, dan loopt iedereen die dat aan een andere persoon doorgeeft of opschrijft het risico dat onbevoegde gebruikers toegang krijgen tot het netwerk.

Voor degenen die oud genoeg zijn, herinner die scène uit de film "Wargames" waar het personage van Matthew Broderick opzettelijk straf kreeg zodat hij het wachtwoord van het netwerk kon vinden, opgeschreven in de la van een secretaresse? Hackers gebruiken dezelfde techniek wanneer iemand het WiFi-wachtwoord op een Post-it op hun bureau schrijft om toegang te krijgen tot het netwerk en pakketten te gaan onderscheppen.

WPA3-beveiliging is ontworpen om dat te helpen voorkomen. In plaats van te vertrouwen op gedeelde wachtwoorden, registreert WPA3 nieuwe apparaten via processen die geen gebruik maken van een gedeeld wachtwoord.

Dit nieuwe systeem, genaamd Wi-Fi Device Provisioning Protocol (DPP), werkt door het uitzenden van informatie over hoe toegang te krijgen tot het systeem zonder een wachtwoord door de lucht te versturen.

Met DPP gebruiken gebruikers QR-codes of NFC-tags om apparaten toegang tot het netwerk te verlenen. Door het maken van een foto of het ontvangen van een radiosignaal van de router, kan een apparaat worden geauthenticeerd op het netwerk zonder de veiligheid in gevaar te brengen.

WPA3-versleuteling is ontworpen om beter te zijn dan de vorige iteraties van de WiFi-technologie. Ten eerste, zoals de beweging van browsers Google Chrome en Firefox die gebruikers waarschuwen of hen ronduit blokkeren van het verbinden met onbeveiligde webservers, laat WPA3-beveiliging oudere encryptiemechanismen achterwege ten gunste van die welke nog niet zijn doorbroken.

Zeker, niets duurt eeuwig in de wereld van de veiligheid, maar WPA3-versleuteling is beveiligd met 256-bits Galois/Counter Mode Protocol (GCMP-256) zodat het doorbreken van de codering moeilijker wordt.

Hoe groot is een getal als 256-bit? Eerdere encryptiealgoritmen werkten met 128-bit encryptie. In termen van wiskunde, dat is 3.048 x 10^38 — dat is 3 gevolgd door 38 nullen - zoveel berekeningen zou een computer moeten maken om zelfs maar te raden wat de encryptiesleutel is. 256-bits encryptie? Dat is 1.15 x 10^77 — 1 met 77 nullen die erna volgen.

Er is een kleiner aantal atomen in het bekende universum vergeleken met dat getal. Er zijn minder afleveringen van Judge Judy dan dat getal. Minder keren dat iemand heeft gevraagd: "Leg de plot van de film Inception uit."

Het is een groot getal.

Bij het overdragen van encryptiesleutels tussen de router en apparaten, gebruikt WPA3 WiFi-beveiliging 384-bits Hashed Message Authentication Mode zodat zowel het apparaat als de router bevestigen dat ze kunnen verbinden, maar op een manier waarbij zelfs als iemand de communicatie tussen hen oppikt ze niet kunnen uitvogelen wat de originele encryptiesleutel is.

Het is net als de Navajo-codebesprekers terug in de Tweede Wereldoorlog die codes gebruikten terwijl ze een taal spraken die niemand anders in de wereld verstond. Zelfs als een derde partij de radiosignalen kon oppikken, zou het geen enkele zin voor hen maken. Zelfs als ze toevallig ook Navajo spraken, zouden ze de extra code-structuur daaronder moeten kennen om te begrijpen wat het bericht daadwerkelijk betekende.

Dit is hoe WPA3 de communicatie veilig houdt — met een betere codering, betere manieren om die encryptie op te zetten, en methoden die mensen die met het netwerk verbinden behoeden van het kennen van de wachtwoorden die hen op het netwerk laten.

Belangrijkste vormen van WPA3

Om te voldoen aan de behoeften van verschillende categorieën WiFi-gebruikers, komt WPA3 in verschillende hoofdvormen. Het begrijpen van de verschillen tussen deze kan je helpen om optimaal gebruik te maken van de beveiligingsfuncties ervan.

WPA3 Personal

Thuisgebruikers wordt verwacht de WPA3 Personal vorm te gebruiken, die gefundeerd is op wachtwoordgebaseerde authenticatie. Deze vorm biedt een bekende gebruikerservaring, maar een aanzienlijk beter niveau van bescherming tegen brute force cracking dankzij Simultaneous Authentication of Equals (SAE).

WPA3 SAE vervangt de Pre-Shared Key (PSK) authenticatiemethode gebruikt in vorige versies van WPA om een sleutel te genereren die volledig uniek is per authenticatie.

Als resultaat, verliezen aanvallers de mogelijkheid om off-size aanvallen uit te voeren op gevangen gegevenspakketten om de verdedigingen van het beoogde netwerk te overwinnen. Bovendien kunnen leden van hetzelfde netwerk het verkeer van andere leden niet afluisteren.

WPA3 Enterprise

De WPA3 Enterprise vorm breidt de solide basis geboden door WPA2 Enterprise uit door het gebruik van Protected Management Frames (PMF) op alle verbindingen verplicht te stellen. Deze beveiligingsfunctie beschermt tegen gevaarlijke aanvallen zoals honeypots en afluisteren.

Om de meest gevoelige data nog beter te beschermen, kan WPA3 Enterprise optioneel werken in een speciale 192-bit modus. Deze modus is niet noodzakelijk om een tevredenstellend niveau van beveiliging te bereiken, maar alle ondernemingen worden aangemoedigd om hiervan gebruik te maken om te genieten van de beste beschikbare bescherming.

WiFi Enhanced Open

Onbeveiligde openbare WiFi-netwerken vormen een enorme dreiging, en veel WiFi-gebruikers zijn zich niet eens bewust van hoe gevaarlijk deze kunnen zijn. WiFi Enhanced Open pakt dit probleem aan door ongeauthenticeerde gegevensencryptie te bieden gebaseerd op Opportunistic Wireless Encryption (OWE).

Ongeauthenticeerde gegevensencryptie behoudt het gemak van openbare WiFi-netwerken omdat er geen wachtwoorden bij betrokken zijn, dus er is echt geen reden om het niet in te schakelen.

WPA3 Personal vs WPA3 Enterprise

Bij het beslissen tussen WPA3 Personal en WPA3 Enterprise, is de doelomgeving de belangrijkste factor. Hoewel gewone thuisgebruikers in theorie kunnen profiteren van de superieure bescherming geboden door WPA3 Enterprise en de 192-bit modus, wegen de toegenomen opzetmoeilijkheden niet op tegen de voordelen.

Wat zijn de zwakke punten van WPA3?

Wi-Fi Protected Access 3 (WPA3) is geïntroduceerd om de beveiliging van draadloze netwerken te verbeteren door kwetsbaarheden aan te pakken die gevonden zijn in de voorganger, WPA2. Echter, zoals bij elke beveiligingsstandaard, heeft WPA3 zijn zwakheden en kwetsbaarheden die aanvallers kunnen misbruiken. Hier zijn enkele van de belangrijkste zwakheden die in WPA3 geïdentificeerd zijn:

- Dragonfly Handshake Kwetsbaarheden: WPA3 implementeert een nieuw handshake-protocol, genaamd Dragonfly (of Simultaneous Authentication of Equals, SAE) bedoeld om bescherming te bieden tegen offline woordenboekaanvallen. Echter, onderzoekers hebben kwetsbaarheden gevonden in dit handshake-proces die het mogelijk maken voor aanvallers om zijdelingse aanvallen uit te voeren, zoals timing- of cache-gebaseerde aanvallen, om informatie over het gebruikte wachtwoord te achterhalen.

- Downgrade-aanvallen: Hoewel WPA3 is ontworpen om veiliger te zijn dan WPA2, ondersteunen netwerken vaak beide standaarden om compatibiliteit met oudere apparaten te waarborgen. Dit opent de deur voor downgrade-aanvallen, waarbij een aanvaller een apparaat dwingt te verbinden met behulp van het minder beveiligde WPA2-protocol, waardoor de beveiligingsverbeteringen van WPA3 omzeild worden.

- Implementatiefouten: De beveiliging van een systeem hangt ook af van hoe goed de beveiligingsprotocollen geïmplementeerd zijn. Vroeg vonden sommige implementaties van WPA3 plaats die kwetsbaar waren voor diverse aanvallen vanwege fouten in hoe de Dragonfly handshake was uitgevoerd. Deze kwesties stellen aanvallers in staat de beveiligingsmechanismen van WPA3 onder bepaalde conditioneringen te omzeilen.

- Beperkte Adoptie en Compatibiliteitsproblemen: De effectiviteit van de beveiligingsverbeteringen van WPA3 wordt beperkt door de adoptiegraad. Veel apparaten gebruiken nog steeds oudere Wi-Fi-beveiligingsprotocollen vanwege hardwarebeperkingen of gebrek aan firmware-updates. Deze langzame adoptiegraad betekent dat veel netwerken kwetsbaar blijven voor aanvallen die WPA3 is ontworpen om te mitigeren.

In conclusie, hoewel WPA3 een significante vooruitgang vertegenwoordigt in draadloze netwerkbeveiliging, is het niet zonder zwakheden. Doorlopend onderzoek en updates zijn essentieel om deze kwetsbaarheden aan te pakken en de beveiliging van draadloze netwerken te verbeteren.

Krachtige geavanceerde tool voor het surveyen, analyseren en troubleshooten van meerdere Wi-Fi-netwerken.

-

Verkrijg NetSpot

macOS 11+, Windows 7/8/10/11

WPA3 vs. WPA2. Hoe verschilt WPA3 van WPA2?

Zoals hierboven vermeld, gaat WPA3 anders om met WiFi-beveiliging. De meeste mensen verbinden via een WPA2-netwerk door het delen van wachtwoorden (slecht) of via WPS. WPS is handig. Druk op een knop op de router op hetzelfde moment als het apparaat om te verbinden met de router, en we zijn verbonden.

Het probleem is dat WPS een 23-bit pincode uitstuurt als onderdeel van het registratieproces. 23 bits is niets vergeleken met de 384-bit hashes die WPA3 gebruikt om apparaten met routers te verbinden. Een slimme hacker kan daar zitten en binnen 9 miljoen pogingen — slechts een minuut in computertijd — toegang krijgen tot de router. Gewoon zitten, wachten tot het WPS-signaal wordt uitgezonden en de hacker zou binnen kunnen zijn.

Dan is er nog het niveau van encryptie voor open netwerken. Een koffiezaak binnenlopen of een telefoon in het winkelcentrum aansluiten geeft dat apparaat toegang tot een open netwerk. Dat is logisch. Het ongemak van het verbinden met een WiFi-netwerk met zelfs een gedeeld wachtwoord is meestal te veel gevraagd voor klanten van een winkel.

Het probleem is dat op een open wifi-netwerk, een slimme hacker kan meeluisteren tussen de apparaten en proberen de communicatie tussen bankwebsites of kassasystemen te ontcijferen. Dan zijn we terug bij onbevoegde mensen die meeluisteren naar bankwachtwoorden en creditcardnummers.

WPA3-beveiliging heeft ook de overhand op WPA2-systemen als het gaat om open netwerken met een verbeterd beschermingssysteem. WPA3-routers gebruiken Wi‑Fi CERTIFIED Enhanced Open, wat betekent dat zelfs wanneer de apparaten verbinden met de WiFi-router op een open netwerk, er een sterke encryptie is tussen het apparaat en de router.

Zelfs als een hacker meeluistert, moeten ze eerst door de WiFi-encryptie heen breken, en vervolgens weer door een totaal ander beveiligingssysteem tussen de webbrowser en de bank, of de specifieke betaalautomaat en de financiële systemen waar ze mee communiceren. Niets is absoluut veilig, maar door het niet-geautoriseerde gebruikers twee keer zo moeilijk te maken om aan informatie te komen die ze niet zouden moeten hebben, worden mensen overal veiliger.

| WPA2 | |

| Volledige naam | WiFi Protected Access 2 |

| Release datum | 2004 |

| Encryptiemethode | AES-CCMP |

| Sessiesleutel lengte | 128 bits |

| Sessie authenticatiemethode | Pre-Shared Key (PSK) |

| Aanvallen door brute kracht | Kwetsbaar |

| WPA3 | |

| Volledige naam | WiFi Protected Access 3 |

| Release datum | 2018 |

| Encryptiemethode | AES-CCMP / AES-GCMP |

| Sessiesleutel lengte | 128 bits / 256 bits |

| Sessie authenticatiemethode | Simultaneous Authentication of Equals (SAE) |

| Aanvallen door brute kracht | Niet kwetsbaar |

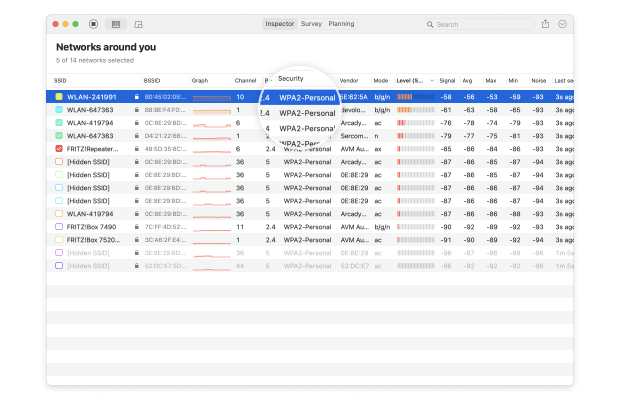

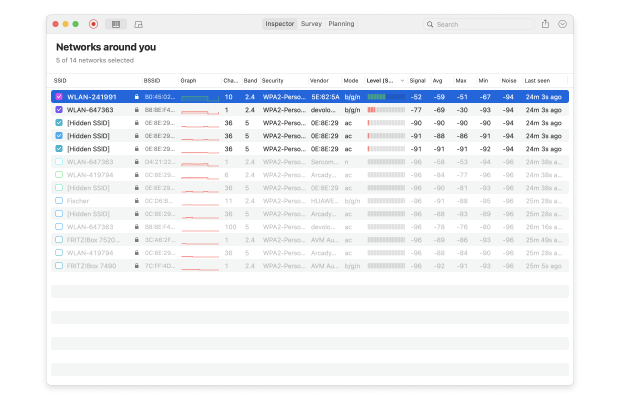

Hoe controleer je het versleutelingstype van WiFi met NetSpot

Voordat u verbinding maakt met een onbekend WiFi-netwerk, moet u altijd de encryptiestatus van het draadloze signaal controleren om te zien hoe goed het uw gegevens beschermt tegen ongeautoriseerde derden. Dit is vooral belangrijk als het netwerk zich op een openbare plaats bevindt, waardoor het binnen bereik van opportunistische cybercriminelen met packet-sniffing tools ligt.

Gelukkig kunt u eenvoudig de WiFi-encryptiestatus controleren met NetSpot:

Download en installeer NetSpot op uw laptop of desktopcomputer met WiFi.

Start NetSpot. De applicatie wordt standaard gestart in Inspectiemodus en dat is wat je nodig hebt om de WiFi-beveiligingstypen van nabije netwerken te zien.

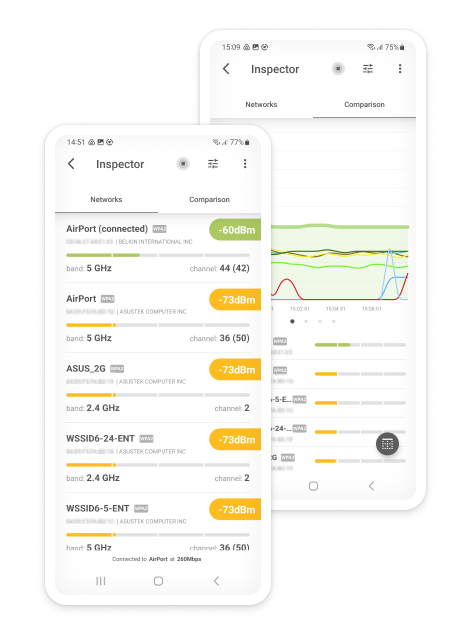

Analyseer WiFi-netwerken om je heen, voer draadloze onderzoeken uit en test de internetsnelheid — allemaal met slechts een telefoon of tablet in je handen.

Conclusie

De WPA3-beveiligingsstandaard is in 2018 uitgebracht om de nieuwste cyberbeveiligingsdreigingen aan te pakken, en wordt al ondersteund door alle WiFi 6-gecertificeerde routers. Iedereen die kan, zou hiervan gebruik moeten maken om hun cyberbeveiligingspositie te verbeteren, want het kan het verschil betekenen tussen een cybersecurity-incident en business as usual.

Krachtige geavanceerde tool voor het surveyen, analyseren en troubleshooten van meerdere Wi-Fi-netwerken.

-

Verkrijg NetSpot

macOS 11+, Windows 7/8/10/11

WPA3 Veelgestelde vragen

WPA2 (Wi-Fi Protected Access 2) en WPA3 (Wi-Fi Protected Access 3) zijn beveiligingscertificeringsprogramma's ontwikkeld door de Wi-Fi Alliance. WPA3 is de opvolger van WPA2 en biedt een aantal verbeteringen om de tekortkomingen van zijn voorganger aan te pakken.

WPA3 is aanzienlijk veiliger dan WPA2, dus je zou het altijd moeten gebruiken als dat mogelijk is.

WPA3 Personal is een van de verschillende vormen van WPA3, bedoeld voor thuisgebruikers in plaats van ondernemingen.

Ja, WPA3 is veiliger dan WPA2 omdat het onder andere Simultaneous Authentication of Equals (SAE) gebruikt in plaats van Pre-Shared Key (PSK).

Nee, niet alle WiFi-apparaten ondersteunen WPA3. Alleen apparaten die WiFi 6-gecertificeerd zijn, ondersteunen gegarandeerd de standaard.

WiFi 6-routers gebruiken WPA3 voor de beveiliging van communicatie met WPA3-compatibele apparaten, en ze zijn ook achterwaarts compatibel met apparaten die alleen WPA2 ondersteunen.