1999 — 2004 standard. Łatwy do zniszczenia i trudny w konfiguracji. Porzucony.

Protokoły bezpieczeństwa sieci bezprzewodowych: WEP, WPA, WPA2 i WPA3

Postaramy się wyjaśnić różnice między standardami szyfrowania takimi jak WEP, WPA, WPA2 i WPA3, abyś mógł zobaczyć, który z nich będzie najlepiej pasował do Twojego środowiska sieciowego.

Algorytmy zabezpieczeń WiFi przeszły przez wiele zmian i ulepszeń od lat 90., aby stać się bardziej bezpiecznymi i skutecznymi. Różne typy protokołów bezpieczeństwa bezprzewodowego zostały opracowane dla ochrony domowych sieci bezprzewodowych. Protokoły zabezpieczeń bezprzewodowych to WEP, WPA, WPA2 i WPA3, służące temu samemu celowi, ale jednocześnie różniące się od siebie.

Co to jest bezpieczeństwo bezprzewodowe?

Bezpieczeństwo sieci bezprzewodowych polega na zabezpieczeniu Twojego internetu bezprzewodowego, takiego jak Wi-Fi, przed hakerami lub nieautoryzowanymi użytkownikami. Wykorzystuje hasła i specjalne metody szyfrowania, aby upewnić się, że dostęp do niego mają tylko upoważnione osoby, a dane przesyłane za jego pomocą są chronione. Pomaga to zapobiegać kradzieży lub podglądaniu twoich informacji przez osoby z zewnątrz, takich jak wiadomości czy odwiedzane strony internetowe.

Jak działa bezpieczeństwo sieci bezprzewodowych?

Bezpieczeństwo sieci bezprzewodowych działa poprzez użycie haseł i szyfrowania do ochrony Twojego połączenia internetowego. Istnieje wiele rodzajów szyfrowania, jak WPA2 czy WPA3, które są po prostu metodami zwiększającymi bezpieczeństwo danych. Takie protokoły działają, stosując środki bezpieczeństwa takie jak szyfrowanie i uwierzytelnianie.

- Szyfrowanie: Sprawia, że komunikacja bezprzewodowa jest niezrozumiała dla każdego poza tymi, którzy posiadają odpowiednie klucze szyfrujące.

- Uwierzytelnianie: Zapewnia, że do sieci mogą dołączyć tylko ci użytkownicy i urządzenia, których tożsamość została prawidłowo zweryfikowana.

Kiedy konfigurujesz sieć Wi-Fi, tworzysz hasło. Tylko osoby znające to hasło mogą dołączyć do sieci. Po połączeniu szyfrowanie miesza dane wysyłane przez sieć, tak że nawet jeśli ktoś je przechwyci, nie będzie mógł ich zrozumieć. Niektóre sieci również ukrywają swoją nazwę lub używają zapór ogniowych, aby blokować niechciany ruch, dodając dodatkowe warstwy bezpieczeństwa.

Problemem niewidzialnej natury bezpieczeństwa sieci bezprzewodowych jest to, że użytkownicy Wi-Fi często nie przywiązują do niego dużej uwagi, nie wiedząc, który protokół bezpieczeństwa sieci bezprzewodowych chroni ich sieci.

Rodzaje protokołów bezpieczeństwa sieci bezprzewodowych

Protokoły bezpieczeństwa sieci bezprzewodowych odgrywają kluczową rolę w ochronie wrażliwych informacji oraz zapewnieniu prywatności podczas łączenia się z internetem za pomocą WiFi. W tej sekcji przyglądamy się bliżej najczęściej używanym protokołom bezpieczeństwa bezprzewodowego (WEP, WPA, WPA2 i WPA3) oraz omawiamy ich funkcje, mocne i słabe strony.

WEP został opracowany dla sieci bezprzewodowych i zatwierdzony jako standard bezpieczeństwa Wi-Fi we wrześniu 1999 roku. WEP miał oferować ten sam poziom bezpieczeństwa co sieci przewodowe, jednak istnieje wiele znanych problemów z bezpieczeństwem w WEP, który jest również łatwy do złamania i trudny w konfiguracji.

Pomimo wielu prac mających na celu ulepszenie systemu WEP, nadal jest to rozwiązanie wysoce podatne na zagrożenia. Systemy oparte na tym protokole powinny zostać albo zaktualizowane, albo wymienione w przypadku, gdy aktualizacja bezpieczeństwa nie jest możliwa. WEP został oficjalnie porzucony przez Wi-Fi Alliance w 2004 roku.

W czasie, gdy standard bezpieczeństwa sieci bezprzewodowych 802.11i był w fazie opracowania, WPA był używany jako tymczasowe wzmocnienie bezpieczeństwa dla WEP.

Na rok przed oficjalnym zarzuceniem WEP, WPA zostało formalnie przyjęte. Większość nowoczesnych zastosowań WPA wykorzystuje wspólny klucz (PSK), najczęściej określany jako WPA Personal, oraz protokół Temporal Key Integrity Protocol, czyli TKIP (/tiːˈkɪp/) do szyfrowania. WPA Enterprise używa serwera uwierzytelniającego do generowania kluczy i certyfikatów.

WPA było znaczącym ulepszeniem w stosunku do WEP, ale jako że główne komponenty były tak skonstruowane, aby mogły być wdrożone za pomocą aktualizacji firmware na urządzeniach obsługujących WEP, nadal były one oparte na elementach, które były wykorzystywane w atakach.

WPA, tak jak WEP, po przeprowadzonych dowodach koncepcyjnych i publicznych demonstracjach okazało się dość podatne na wtargnięcia. Największe zagrożenie dla protokołu stanowiły jednak nie bezpośrednie ataki, lecz te przeprowadzone na system Wi-Fi Protected Setup (WPS) — pomocniczy system stworzony w celu uproszczenia łączenia urządzeń ze współczesnymi punktami dostępu.

Zaawansowane narzędzie do przeprowadzania analiz, badań i rozwiązywania problemów z wieloma sieciami Wi-Fi.

-

Pobierz NetSpot

macOS 11+, Windows 7/8/10/11

Protokół oparty na standardzie bezpieczeństwa bezprzewodowego 802.11i został wprowadzony w 2004 roku. Najważniejszą poprawą WPA2 względem WPA była możliwość korzystania z zaawansowanego standardu szyfrowania (AES). AES jest zatwierdzony przez rząd USA do szyfrowania informacji sklasyfikowanych jako ściśle tajne, więc na pewno jest wystarczająco dobry, aby chronić domowe sieci.

W obecnym czasie główna podatność systemu WPA2 występuje, gdy atakujący ma już dostęp do zabezpieczonej sieci WiFi i może uzyskać dostęp do pewnych kluczy, aby przeprowadzić atak na inne urządzenia w sieci.

Biorąc to pod uwagę, zalecenia dotyczące bezpieczeństwa dla znanych podatności WPA2 są głównie istotne dla sieci korporacyjnych, a niekoniecznie mają znaczenie dla małych domowych sieci.

Niestety, możliwość ataków poprzez Wi-Fi Protected Setup (WPS) w nadal wysoka w obecnych punktach dostępu obsługujących WPA2, co stanowi problem także w WPA. Choć włamanie do zabezpieczonej sieci WPA/WPA2 przez tę lukę może zająć od 2 do 14 godzin, nadal jest to realny problem bezpieczeństwa i WPS powinno być wyłączone, a także warto by było zresetować oprogramowanie urządzenia dostępowego do dystrybucji nieobsługującej WPS, aby całkowicie wyeliminować ten wektor ataku.

UPD: WPA3 to nowa generacja zabezpieczeń sieci WiFi

Ochrona sieci Wi-Fi przed hakerami jest jednym z najważniejszych zadań w cyberbezpieczeństwie. Dlatego też pojawienie się nowego protokołu bezpieczeństwa sieci bezprzewodowej WPA3 zasługuje na Twoją uwagę: nie tylko zapewni bezpieczniejsze połączenia Wi-Fi, ale pomoże też uchronić Cię przed własnymi błędami w zakresie bezpieczeństwa.

Oto co oferuje:

Ochrona hasła

Zacznijmy od tego, jak WPA3 ochroni Cię w domu. W szczególności zminimalizuje szkody, które mogą wyniknąć z Twoich leniwych haseł.

Podstawową słabością WPA2, aktualnego protokołu bezpieczeństwa sieci bezprzewodowych datowanego na rok 2004, jest to, że pozwala hakerom na przeprowadzenie tak zwanego ataku słownikowego offline, aby odgadnąć Twoje hasło. Napastnik może podjąć tyle prób, ile chce, aby odgadnąć Twoje dane uwierzytelniające, nie będąc nawet w tej samej sieci, przeglądając cały słownik — i więcej — w stosunkowo krótkim czasie.

WPA3 ochroni przed atakami słownikowymi, implementując nowy protokół wymiany kluczy. WPA2 używał nieperfekcyjnego czterokierunkowego procesu uzgadniania (ang. handshake) między klientami a punktami dostępowymi umożliwiającym szyfrowane połączenia; to właśnie ono było przyczyną słynnej podatności KRACK, która wpłynęła na praktycznie każde połączone urządzenie.

WPA3 porzuci to na rzecz bezpieczniejszego — i szeroko przetestowanego — procesu uzgadniania równoczesnego uwierzytelniania stron.

Inna korzyść pojawia się w przypadku, gdy Twoje hasło mimo wszystko zostanie skompromitowane. Z tym nowym procesem uzgadniania, WPA3 wspiera tajność przestarzałą (ang. forward secrecy), co oznacza, że jakikolwiek ruch sieciowy, który miał miejsce przed uzyskaniem dostępu przez osoby zewnętrzne, pozostanie zaszyfrowany. W WPA2 mogą również odszyfrować stary ruch.

Bezpieczniejsze połączenia

Kiedy WPA2 pojawił się w 2004 roku, Internet Rzeczy jeszcze nie stał się zbliżoną do wszechogarniającego koszmaru bezpieczeństwa, którym jest obecnie. Nic dziwnego, że WPA2 nie oferował prostego sposobu bezpiecznego dołączania tych urządzeń do istniejącej sieci Wi-Fi. I faktycznie, dominująca obecnie metoda, przez którą odbywa się ten proces — Wi-Fi Protected Setup — jest podatna na znane luki od 2011 roku. WPA3 zapewnia rozwiązanie.

Wi-Fi Easy Connect, jak nazywa to Wi-Fi Alliance, ułatwia dodanie do sieci bezprzewodowej urządzeń, które nie mają (lub mają ograniczone) możliwości wyświetlania lub wprowadzania danych.

Gdy jest włączona, wystarczy użyć smartfona, aby zeskanować kod QR na routerze, a następnie zeskanować kod QR na drukarce lub głośniku czy innym urządzeniu IoT, i voilà — są bezpiecznie połączone. Dzięki metodzie kodu QR używasz szyfrowania opartego na kluczach publicznych do dodawania urządzeń, które obecnie w dużej mierze nie mają prostego, bezpiecznego sposobu na to.

Ten trend uwidacznia się także w Wi-Fi Enhanced Open, które Wi-Fi Alliance szczegółowo opisało kilka tygodni wcześniej. Prawdopodobnie słyszałeś, że powinno się unikać przeglądania wrażliwych informacji czy wprowadzania danych w publicznych sieciach Wi-Fi. Dzieje się tak, ponieważ z WPA2 każdy w tej samej publicznej sieci co Ty może obserwować Twoją aktywność i celować w Ciebie atakami takimi jak man-in-the-middle czy sniffing ruchu sieciowego. Na WPA3? Już nie tak bardzo.

Gdy zalogujesz się do sieci Wi-Fi WPA3 w kawiarni za pomocą urządzenia obsługującego WPA3, połączenie automatycznie zostanie zaszyfrowane bez potrzeby dodatkowych poświadczeń. Robi to przy użyciu ustalonego standardu nazywanego Opportunity Wireless Encryption (Oportunistyczne Szyfrowanie Bezprzewodowe).

Podobnie jak przy ochronie hasła, rozszerzone szyfrowanie publicznych sieci przez WPA3 również chroni użytkowników Wi-Fi przed podatnością, o której mogą nawet nie wiedzieć, że istnieje. Właściwie, jeśli na cokolwiek, może sprawić, że użytkownicy Wi-Fi poczują się zbyt bezpiecznie.

Dostępność

Program certyfikacji WPA3 rozpoczęła Wi-Fi Alliance w 2018 roku, ale dopiero w 2020 roku wsparcie dla WPA3 stało się obowiązkowe dla wszystkich urządzeń z oznaczeniem "Wi-Fi CERTIFIED™".

Od tego czasu praktycznie wszyscy producenci routerów Wi-Fi wprowadzili na rynek modele obsługujące najnowszy standard szyfrowania bezprzewodowego, więc istnieje wiele opcji do wyboru dla osób, które nadal korzystają ze starszych routerów niobsługujących WPA3.

Zaawansowane narzędzie do przeprowadzania analiz, badań i rozwiązywania problemów z wieloma sieciami Wi-Fi.

-

Pobierz NetSpot

macOS 11+, Windows 7/8/10/11

Która metoda zabezpieczeń będzie działać dla twojej sieci

Oto podstawowe klasyfikacja od najlepszej do najgorszej dostępnych metod zabezpieczeń WiFi na współczesnych (po 2006 roku) routerach:

- WPA3 + AES-CCMP/AES-GCMP

- WPA2 + AES

- WPA + AES

- WPA + TKIP/AES (TKIP jest tu jako metoda awaryjna)

- WPA + TKIP

- WEP

- Otwarta sieć (brak zabezpieczeń)

Najlepiej jest zdeaktywować funkcję Wi-Fi Protected Setup (WPS) i ustawić router na WPA3 + AES-CCMP/AES-GCMP. Z każdym krokiem w dół listy, Twoja sieć jest coraz mniej bezpieczna.

Zastosowanie

Wszystkie standardy szyfrowania bezprzewodowego mają na celu zabezpieczenie sieci internetowych przed nieautoryzowanym dostępem. Jeśli pozostawisz router bez zabezpieczeń, ktokolwiek może ukraść przepustowość, wykonywać nielegalne działania wykorzystując Twoje połączenie i nazwę, monitorować Twoją aktywność w sieci oraz łatwo instalować złośliwe aplikacje w Twojej sieci.

Podatność

Starsze standardy szyfrowania bezprzewodowego pozostawiają wiele do życzenia pod kątem bezpieczeństwa. Najstarszy standard, WEP, jest podatny na techniki takie jak ataki deautoryzacji Wi-Fi i reiniekcja ARP, które umożliwiają atakującym szybkie złamanie zabezpieczeń sieci chronionych przez WEP w ciągu kilku minut.

WPA i WPA2 adresują wady WEP, jednakże z biegiem lat hakerzy odkryli kilka luk, takich jak atak KRACK ("Key Reinstallation Attack"), które sprawiają, że sieci chronione tymi standardami są mniej bezpieczne.

Właśnie dlatego najlepiej jest używać WPA3, kiedy tylko jest to możliwe. Dzięki wymianie SAE (Simultaneous Authentication of Equals) standard oferuje znacznie bardziej bezpieczną wymianę początkowego klucza.

WPA vs. WPA2

Routery WiFi obsługują różne protokoły zabezpieczeń w celu ochrony sieci bezprzewodowych: WEP, WPA i WPA2. Jednakże zaleca się używanie WPA2 jako lepszego niż jego poprzednik WPA (Wi-Fi Protected Access).

Prawdopodobnie jedyną wadą WPA2 jest ilość mocy obliczeniowej potrzebnej do ochrony Twojej sieci. Oznacza to potrzebę mocniejszego sprzętu, aby uniknąć mniejszej wydajności sieci. Ta kwestia dotyczy starszych punktów dostępu, które zostały wdrożone przed WPA2 i obsługują WPA2 jedynie dzięki aktualizacji oprogramowania. Większość obecnie dostępnych punktów dostępu posiada bardziej wydajne sprzęty.

Zdecydowanie używaj WPA2, jeśli możesz, a WPA tylko wtedy, gdy nie ma szans na obsługę WPA2 przez Twój punkt dostępu. Użycie WPA to także możliwość, gdy Twój punkt dostępu regularnie doświadcza dużych obciążeń i prędkość sieci cierpi z powodu używania WPA2.

Kiedy bezpieczeństwo jest najważniejsze, wtedy powrót do starszego standardu nie wchodzi w grę, a zamiast tego należy poważnie rozważyć zakup lepszego punktu dostępu. Użycie WEP jest konieczne tylko wtedy, gdy nie ma możliwości użycia żadnego ze standardów WPA.

Wydajność

Nieprzypadkowo najsłabszy standard szyfrowania, WEP, jest także najszybszy. Mimo to, zdecydowanie nie chcesz kompromitować bezpieczeństwa Twojej sieci WiFi tylko po to, aby poprawić jej wydajność, ponieważ ewentualne korzyści nigdy nie są warte ryzyka.

Jeśli zależy Ci na wydajności, to zawsze możesz zakupić lepszy router, jeden z wystarczającą mocą obliczeniową, by eliminować spowolnienia, przy jednoczesnym utrzymaniu jak największego bezpieczeństwa.

Chroń swoją sieć Wi-Fi

Choć WPA3 oferuje większą ochronę niż WPA2 i tym samym zapewnia jeszcze większą ochronę niż WPA i WEP, bezpieczeństwo Twojego routera w dużym stopniu zależy od ustawionego przez Ciebie hasła. WPA, WPA2, WPA3 pozwalają na użycie haseł do 63 znaków.

Stosuj jak najwięcej różnorodnych znaków w swoim haśle sieci WiFi. Hakerzy interesują się łatwiejszymi celami, jeśli nie mogą złamać Twojego hasła w ciągu kilku minut, najprawdopodobniej przejdą do szukania bardziej narażonych na ataki sieci. Podsumowanie:

- WPA3 to najnowszy standard szyfrowania bezprzewodowego;

- WPA2 to ulepszona wersja pierwotnego standardu WPA;

- WPA wspiera tylko szyfrowanie TKIP, podczas kiedy WPA2 i WPA3 wspierają AES;

- WPA3 wprowadza Jednoczesną Autentykację Równych jako nową metodę uwierzytelniania w celu ochrony przed atakami na słabe hasła;

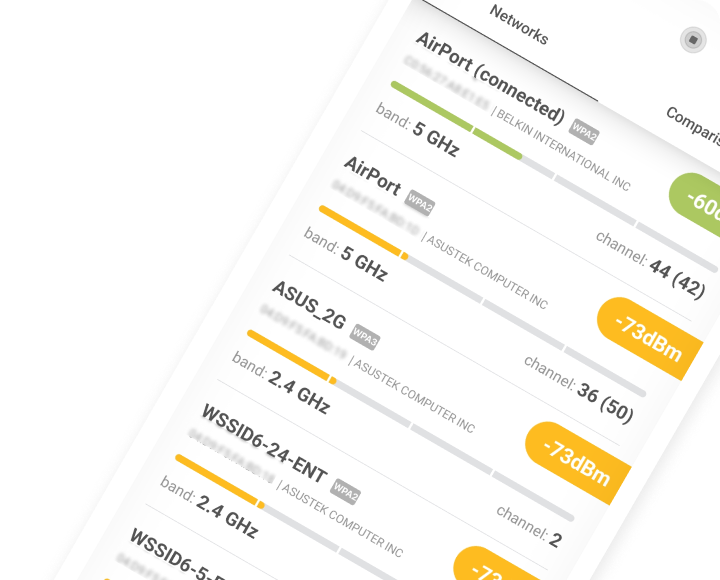

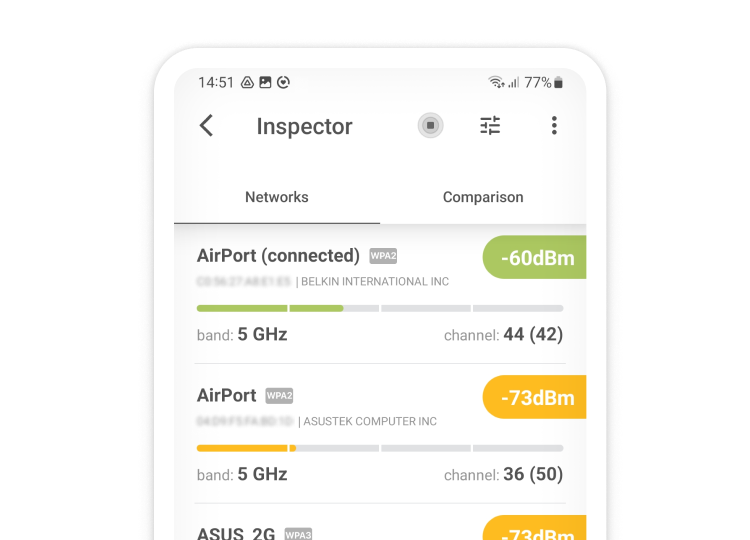

- Użyj NetSpot, aby sprawdzić swoje szyfrowanie!

Przeglądaj, porównuj, badaj i analizuj sieci WiFi za pomocą NetSpot.

Podsumowanie

Teraz, gdy rozumiesz różnice pomiędzy dostępnymi protokołami bezpieczeństwa sieci bezprzewodowych, powinieneś wykorzystać swoją nowo nabytą wiedzę w praktyce, konfigurując swój router tak, aby używał najnowszego obsługiwanego protokołu. Jeśli twój router jest tak stary, że nie obsługuje nawet WPA2 — nie wspominając o WPA3 — to zdecydowanie najwyższy czas, aby zastąpić go nowym, w przeciwnym razie możesz doświadczyć kosztownego incydentu cyberbezpieczeństwa.

Zaawansowane narzędzie do przeprowadzania analiz, badań i rozwiązywania problemów z wieloma sieciami Wi-Fi.

-

Pobierz NetSpot

macOS 11+, Windows 7/8/10/11

Często zadawane pytania dotyczące protokołów bezpieczeństwa sieci bezprzewodowych

Istnieją protokoły bezpieczeństwa sieci bezprzewodowej WEP, WPA, WPA2 i WPA3:

- WEP (Wired Equivalent Privacy) został zatwierdzony jako standard bezpieczeństwa Wi-Fi we wrześniu 1999 roku. Początkowo oczekiwano, że WEP zapewni to samo poziom bezpieczeństwa dla sieci bezprzewodowych, co sieci przewodowe, jednak pojawiło się wiele dobrze znanych problemów w WEP, które są łatwe do wykorzystania.

- WPA (Wi-Fi Protected Access) był używany jako tymczasowe wzmocnienie bezpieczeństwa dla WEP podczas gdy standard bezpieczeństwa 802.11i był w fazie rozwoju. Na rok przed oficjalnym wycofaniem WEP, WPA został formalnie przyjęty. Pomimo tego, że WPA był znaczącym usprawnieniem w stosunku do WEP, jego dużym problemem było to, że podstawowe komponenty zostały zrobione tak, aby mogły być wprowadzone za pomocą aktualizacji firmware'u na urządzeniach obsługujących WEP, więc nie zapewniało to wystarczającego bezpieczeństwa przed atakami hakerów.

- WPA2 (Wi-Fi Protected Access version 2) został wprowadzony w 2004 roku. Najważniejszą poprawą, jaką ten standard bezpieczeństwa bezprzewodowego 802.11i oferował w stosunku do swojego poprzednika, była implementacja zaawansowanego standardu szyfrowania (AES). AES jest zatwierdzony przez rząd USA do szyfrowania danych o najwyższym stopniu tajności, co mówi samo za siebie. Problem z WPA2 polega na tym, że jeśli napastnik ma bezpośredni dostęp do zabezpieczonej sieci i może uzyskać dostęp do pewnych kluczy, może przeprowadzić atak na inne urządzenia w sieci. Ten problem jest uważany za znaczący tylko dla sieci przedsiębiorstw, mniejsze sieci i sieci domowe zwykle nie są celem.

- WPA3 (Wi-Fi Protected Access version 3) to najnowszy protokół bezpieczeństwa spełniający najwyższe standardy. WPA3 chroni przed atakami słownikowymi i używa protokołu weryfikacji równoczesnej równych (Simultaneous Authentication of Equals handshake), co chroni sieć przed atakami, które mogłyby być możliwe przy użyciu WPA2. WPA3 sprawdza się bardzo dobrze w sieciach publicznych (np. w kawiarni), ponieważ automatycznie szyfruje połączenie bez potrzeby dodatkowych poświadczeń.

Oto lista nowoczesnych (po 2006 roku) metod zabezpieczeń stosowanych w sieciach bezprzewodowych, od najlepszej do najgorszej:

- WPA3 + AES-CCMP/AES-GCMP

- WPA2 + AES

- WPA + AES

- WPA + TKIP/AES (TKIP jako metoda awaryjna)

- WPA + TKIP

- WEP

- Otwarta sieć (brak zabezpieczeń)

Protokoły bezpieczeństwa są ważne, a im nowsza wersja, tym lepiej chroniona jest Twoja sieć. Jednak równie kluczowe jest ustawienie solidnego hasła do Twojej sieci. Protokoły WPA i WPA2 pozwalają na ustawienie haseł o długości do 63 znaków. Utwórz trudne do złamania hasło, używając znaków specjalnych, małych i wielkich liter oraz cyfr, unikaj prostych słów ze słownika.

Powinieneś używać WPA3 kiedykolwiek to możliwe, ponieważ technologia szyfrowania jest znacznie bezpieczniejsza niż WPA2.

Najlepszą obecnie dostępną technologią szyfrowania dla Wi-Fi jest WPA3. Jeśli twój router jej nie obsługuje, powinieneś rozważyć aktualizację do modelu, który ją wspiera.

Istnieje kilka istotnych różnic między trzema standardami szyfrowania bezprzewodowego. Pod względem siły szyfrowania, WEP używa klucza szyfrującego o długości 40 bitów, WPA używa klucza 128-bitowego, a WPA2 klucza 256-bitowego. Standardy obsługują również różne metody uwierzytelniania, przy czym nowsze metody są znacząco bardziej bezpieczne niż starsze.