כלי מתקדם וחזק לבדיקות רשתות Wi-Fi מרובות, ניתוח ופתרון בעיות.

WPA3: חוד החנית של אבטחת WiFi

לצורך יעילות, אבטחת WiFi צריכה להתאים עצמה לאיומים סיברנטיים המתפתחים במהירות, וזהו תפקידה של התקן WPA3 שמגביר את עמידותם של רשתות פרטיות וציבוריות כאחת.

על מנת להתכונן לרמת ההגנה החדשה הזו, משקי בית ועסקים צריכים לנתח את כיסוי הרשת שלהם באמצעות כלים כמו NetSpot כדי לספק כיסוי מרבי בעת התקנת נתבים חדשים ומגדילי טווח ל-WiFi.

מהו WPA3

כל דור של טכנולוגיית מחשבים מייצר הבטחות חדשות ובעיות חדשות. כאשר האוניברסיטאות הראשונות איפשרו למשתמשים להתחבר למחשבי על חזקים, סטודנטים בלתי מתורבתים מצאו דרכים לגשת למידע של סטודנטים אחרים כדי לערוך מתיחות זה בזה, דבר שדרש יצירת הגנה בסיסמאות וזכויות גישה.

כיום, מחשבים ורשתות אלחוטיות ממלאות כל תחום של החיים, מבתי ספר, בתי חולים, עסקים, ספריות — אפילו בתי קפה ואוטובוסים מציעים גישה ל-WiFi. אבל עם כל גישה זו, קיימת הצורך באבטחת רשת WiFi. מחובר דרך הלפטופ שלו עשוי לשדר את סיסמאות החשבון הבנקאי שלו באוויר לפריצה של האקרים.

הבעיה הגדולה ביותר עם אפשרות של גישה לרשת WiFi מקומית אינה רק הצפנת WiFi, אלא איך לרשום מכשירים לרשת ה-WiFi. אם יש סיסמה משותפת, אז כל מי שמעביר אותה לאדם אחר או כותב אותה ברישום מסתכן שמשתמשים לא מורשים יקבלו גישה לרשת.

למי שזוכר, יש את אותו סצנה מהסרט "משחקי מלחמה" שבה דמותו של מתיו ברודריק דווקא מחפשת להיכנס לעונש למען הזדמנות למצוא את הסיסמה של הרשת כתובה במגירה של סקרטרית? האקרים משתמשים באותה טכניקה כאשר מישהו כותב את סיסמת ה-WiFi על פתק במשרד שלהם כדי לקבל גישה לרשת ולהתחיל ללכוד חבילות.

אבטחת WPA3 מיועדת לעזור למנוע זאת. במקום להסתמך על סיסמאות משותפות, WPA3 מרשם מכשירים חדשים דרך תהליכים שלא דורשים שימוש בסיסמה משותפת.

מערכת זו החדשה, הנקראת פרוטוקול קיבוץ נתבים לרשת Wi-Fi (DPP), פועלת על ידי שידור השיטה לקבלת גישה למערכת ללא שידור סיסמה לאוויר. באמצעות DPP, המשתמשים משתמשים בקודי QR או בתגי NFC כדי לאפשר גישה של מכשירים לרשת. על ידי צילום תמונה או קליטת אות רדיו מהנתב, מכשיר יכול להיות מאומת לרשת מבלי לפגוע באבטחה.

הצפנת WPA3 נועדה להיות טובה יותר מאיטרציות קודמות של טכנולוגיית WiFi. ראשית, בדומה למעבר של דפדפנים כגון Google Chrome ו-Firefox להזהיר או לחסום משתמשים מלהתחבר לשרתי אינטרנט לא מאובטחים, אבטחת WPA3 מוותרת על מנגנוני הצפנה ישנים לטובת אלה שעדיין לא נשברו.

למרות שכלום אינו נמשך לעד בעולם האבטחה, אך הצפנת WPA3 מכוסה על ידי 256-ביטים של פרוטוקול במצב גלואיס/ספירה (GCMP-256) וזה הופך את פריצת ההצפנה לקשה יותר.

כמה גדול מספר כמו 256-ביט? אלגוריתמי הצפנה קודמים עבדו עם הצפנה של 128-ביט. במונחים מתמטיים, זו 3.048 x 10^38 — זה 3 עם 38 אפסים אחריו — זה כמה חישובים מחשב יצטרך לעשות כדי לנחש מהו מפתח ההצפנה. הצפנת 256-ביט? זה 1.15 x 10^77 — 1 עם 77 אפסים לאחריו.

יש מספר קטן יותר של אטומים ביקום הידוע לעומת מספר זה. יש פחות פרקים בתאגיד של השופטת ג'ודי ממספר זה. פעמים פחות בהן שאלו, "הסבר את עלילת הסרט 'התחלה'."

זה מספר גדול.

בעת העברת מפתחות ההצפנה בין הנתב למכשירים, אבטחת ה-WiFi של WPA3 משתמשת ב-384-ביט של מוד האימות למסרים המאושרים בהאש (Hashed Message Authentication Mode) כדי שגם המכשיר וגם הנתב יאשרו שהם יכולים להתחבר, אך בדרך שבה אפילו אם מישהו יתפוס את התקשורת ביניהם הוא לא יוכל להבין מה המפתח המקורי היה.

זה כמו המשדרים הנוואחו במהלך מלחמת העולם השנייה שהשתמשו בקודים בזמן שהם דיברו בשפה שאף אחד אחר בעולם לא הבין. אפילו אם צד שלישי יכול היה לתפוס את גלי הרדיו, הם לא היו משמעותיים עבורו. גם אם הם ידעו גם נוואחו, הם היו צריכים לדעת גם את מבנה הקודים שמתחת לכך כדי להבין את המשמעות של ההודעה.

כך WPA3 שומרת על התקשורת בטוחה — עם הצפנה טובה יותר, דרכים טובות יותר להגדרת אותה הצפנה, ושיטות ששומרות על האנשים שמתחברים לרשת מלדעת את הסיסמאות שמאפשרות להם להיות ברשת.

טופסי WPA3 העיקריים

על מנת לענות על צרכי קטגוריות שונות של משתמשי WiFi, WPA3 מגיע במספר צורות עיקריות. הבנת ההבדלים ביניהם יכולה לעזור לך לנצל לגמרי את תכונות האבטחה שלו.

WPA3 אישי

משתמשים ביתיים אמורים להשתמש בצורת WPA3 אישי, אשר מבוססת על אימות באמצעות מילת סיסמא. צורה זו מציעה חווית משתמש מוכרת אך רמת הגנה רבה יותר נגד ניסיונות ניחוש סיסמאות בזכות Simultaneous Authentication of Equals (SAE).

WPA3 SAE מחליף את שיטת האימות Pre-Shared Key (PSK) שנעשתה בשימוש בגרסאות קודמות של WPA כדי ליצור מפתח שהוא ייחודי לחלוטין לכל אימות.

כתוצאה מכך, התוקפים איבדו את היכולת לבצע תקיפות מחוץ למערכת על חבילות נתונים שנתפסו כדי להתגבר על ההגנות של הרשת המטרה. בנוסף, חברים של אותה רשת לא יכולים להציץ על התעבורה של חברים אחרים.

WPA3 לעסקים

צורת WPA3 לעסקים מרחיבה את הבסיס החזק שניתן על ידי WPA2 לעסקים על ידי הכרח שימוש ב-Protected Management Frames (PMF) בכל החיבורים. תכונת האבטחה הזו מגנה מפני תקיפות מסוכנות כגון honeypots וריגול.

על מנת להגן טוב יותר על הנתונים הרגישים ביותר, WPA3 לעסקים יכול לפעול במצב מיוחד של 192 ביטים. המצב הזה אינו חיוני כדי להשיג רמת אבטחה מספקת, אך כל העסקים מוזמנים לנצל אותו כדי ליהנות מההגנה הטובה ביותר הזמינה.

WiFi פתוח מוגבר

רשתות WiFi ציבוריות לא מוצפנות מהוות איום עצום, ורבים ממשתמשי ה-WiFi אינם מודעים כלל לסכנה שבהן. WiFi פתוח מוגבר פותר את הבעיה הזו על ידי סיפוק הצפנה של נתונים לא מאומתים מבוססת Opportunistic Wireless Encryption (OWE).

הצפנת נתונים לא מאומתת שומרת על הנוחות של רשתות WiFi ציבוריות כיוון שאין מעורבות של מילות סיסמא, ולכן אין באמת סיבה שלא לאפשר אותה.

WPA3 אישי לעומת WPA3 לעסקים

בעת בחירה בין WPA3 אישי ל-WPA3 לעסקים, סביבת הפעולה היא הגורם החשוב ביותר. בעוד שמשתמשים ביתיים תיאורטית יכולים להרוויח מההגנה המתקדמת שניתנת על ידי WPA3 לעסקים וממצב ה-192 ביטים שלו, קושי ההגדרה המוגבר מעלה את המחיר.

מהם החולשות של WPA3?

הגנת Wi-Fi 3 (WPA3) הוצגה כדי לשפר את האבטחה של רשתות אלחוטיות על ידי טיפול בפגמים שנמצאו בקודמתה, WPA2. למרות זאת, כמו כל תקן אבטחה, ל-WPA3 יש נקודות תורפה ופגמים שתוקפים יכולים לנצל. להלן חלק מהנקודות התורפה המזוהות ב-WPA3:

- פגמים בלחיצת יד Dragonfly: WPA3 מיישמת פרוטוקול לחיצת יד חדש בשם Dragonfly (או Simultaneous Authentication of Equals, SAE) שנועד להציע הגנה נגד תקיפות מילון לא מקוונות. למרות זאת, חוקרים מצאו פגמים בתהליך לחיצת היד הזו שעשויים לאפשר לתוקפים לבצע תקיפות מקביליות, כגון תקיפות זמן או תקיפות המתבססות על מטמון, לצורך איסוף מידע על הסיסמה המשמשת.

- תקיפות הדרגה: למרות ש-WPA3 עוצבה להיות בטוחה יותר מ-WPA2, רשתות לעיתים תומכות בשני התקנים כדי להבטיח תאימות לאחור. דבר זה פותח את האפשרות לתקיפות הדרגה, שבהן התוקף מכריח מכשיר להתחבר באמצעות הפרוטוקול הפחות בטוח WPA2, ובכך מעקף את שיפורי האבטחה של WPA3.

- פגמים ביישום: אבטחת מערכת תלויה גם בכיצד התקנים האבטחה מיושמים. מתחילת דרכו, נמצאו כמה מיישומים של WPA3 כתועלת למערכת של מגוון תקיפות עקב פגמים בצורה בה הוטמעה לחיצת היד Dragonfly. בעיות אלו מאפשרות לתוקפים לעקוף את מנגנוני האבטחה של WPA3 תחת תנאים מסוימים.

- אימוץ מוגבל ובעיות תאימות: יעילות שיפורי האבטחה של WPA3 מוגבלת על ידי שיעור האימוץ שלה. מכשירים רבים עדיין משתמשים בפרוטוקולי האבטחה האלחוטית הישנים עקב מגבלות חומרה או חוסר בעדכוני קושחה. שיעור האימוץ האיטי הזה אומר שרבים מהרשתות עדיין פגיעות לתקיפות ש-WPA3 הוקמה כדי להילחם בהן.

לסיכום, למרות ש-WPA3 מייצגת צעד גדול קדימה באבטחת רשת אלחוטית, היא אינה חסינה מנקודות תורפה. מחקר מתמשך ועדכונים הכרחיים כדי לטפל בפגים אלו ולשפר את אבטחת הרשתות האלחוטיות.

כלי מתקדם וחזק לבדיקות רשתות Wi-Fi מרובות, ניתוח ופתרון בעיות.

-

קבל NetSpot

macOS 11+, Windows 7/8/10/11

WPA3 לעומת WPA2. במה WPA3 שונה מ- WPA2?

כמו שצוין לעיל, WPA3 מטפל באבטחת WiFi בצורה שונה. רוב האנשים מתחברים דרך רשת WPA2 או על ידי שיתוף סיסמאות (דבר לא טוב) או דרך WPS. WPS הוא נוח. לחצו על כפתור בנתב באותה העת שבה מחברים את המכשיר לרשת הנתב, ואנחנו מחוברים.

הבעיה היא ש-WPS שולח פין בן 23 סיביות כחלק מהתהליך הרישום. 23 סיביות זה כלום בהשוואה ל-384 סיביות של האינטגרלים ש-WPA3 משתמש בהם כדי לחבר מכשירים לנתבים. פורץ תוכניות שנחוש בכוונותיו יוכל לשבת שם ותוך 9 מיליון נסיונות - דקה במונחי מחשב - לגשת לנתב. פשוט לשבת, לחכות לאות WPS לצאת והפורץ יכול להיות בפנים.

אז יש גם את רמת ההצפנה לרשתות פתוחות. כניסה לבית קפה או חיבור טלפון לקניון מאפשרת התחברות לרשת פתוחה. זה הגיוני. החוסר נוחות בהתחברות לרשת WiFi עם סיסמה משותפת לרוב יותר מדי מעצבנת ללקוחות של חנות.

הבעיה היא שברשת wifi פתוחה, פורץ תוכניות חכם יכול להקשיב לתקשורת בין המכשירים ולנסות לפענח את התקשורת בין אתרי בנקים או מכונות קופה. אז אנו חוזרים למצב של אנשים לא מורשים שמאזינים לסיסמאות של בנקים ומספרי כרטיסי אשראי.

אבטחת WPA3 גם עולה על מערכות WPA2 לגבי רשתות פתוחות עם מערכת הגנה מתקדמת. נתבי WPA3 משתמשים ב-Wi-Fi CERTIFIED Enhanced Open, כלומר גם כאשר המכשירים מתחברים לנתב ה-WiFi ברשת פתוחה, יש הצפנה חזקה בין המכשיר לנתב.

לכן, גם אם יש מאזין חדיר, תחילה הוא צריך לפרוץ את הצפנת ה-WiFi, ולאחר מכן לפרוץ מערך הגנה שונה לגמרי בין דפדפן האינטרנט לבנק, או בין הכספומט למערכות הפיננסיות שהוא מתקשר איתן. שום דבר אינו מאובטח לחלוטין, אך לכפות את המשתמשים הלא מורשים לעבוד פעמיים יותר קשה כדי לקבל את המידע שלא אמור להיות ברשותם, זה מבטיח בטיחות רבה יותר לכולם.

| WPA2 | |

| שם מלא | WiFi Protected Access 2 |

| תאריך השקה | 2004 |

| שיטת הצפנה | AES-CCMP |

| גודל מפתח ההתחברות | 128 סיביות |

| שיטת אימות ההתחברות | Pre-Shared Key (PSK) |

| התקפות ברוט פורס | פגיע |

| WPA3 | |

| שם מלא | WiFi Protected Access 3 |

| תאריך השקה | 2018 |

| שיטת הצפנה | AES-CCMP / AES-GCMP |

| גודל מפתח ההתחברות | 128 סיביות / 256 סיביות |

| שיטת אימות ההתחברות | Simultaneous Authentication of Equals (SAE) |

| התקפות ברוט פורס | לא פגיע |

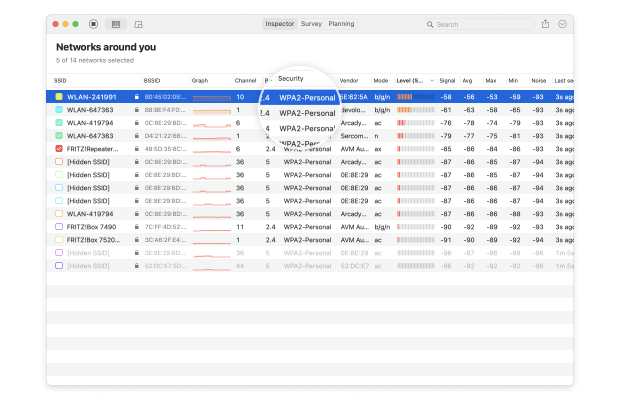

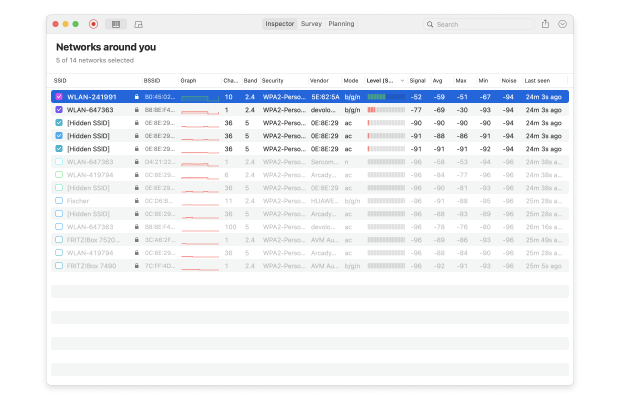

איך לבדוד את סוג ההצפנה של ה-WiFi עם NetSpot

לפני התחברות לרשת WiFi לא מוכרת, תמיד כדאי לבדוק את מצב ההצפנה האלחוטית שלה כדי לראות עד כמה היא מגנה על הנתונים שלך מפני צדדים שלישיים לא מורשים. זה חשוב במיוחד אם הרשת נמצאת במקום ציבורי, מה שמקנה לה נגישות של פושעי סייבר הזדמנותיים המצוידים בכלים לכידת חבילות.

למרבה המזל, ניתן לבדוק בקלות את מצב ההצפנה של WiFi באמצעות NetSpot:

הורד והתקן את NetSpot על המחשב הנייד או המחשב הנייח עם אפשרות WiFi.

הפעל את NetSpot. היישום מופעל כברירת מחדל במצב בודק, וזה בדיוק מה שאתה צריך כדי לראות את סוגי האבטחה של רשתות ה- WiFi הסמוכות.

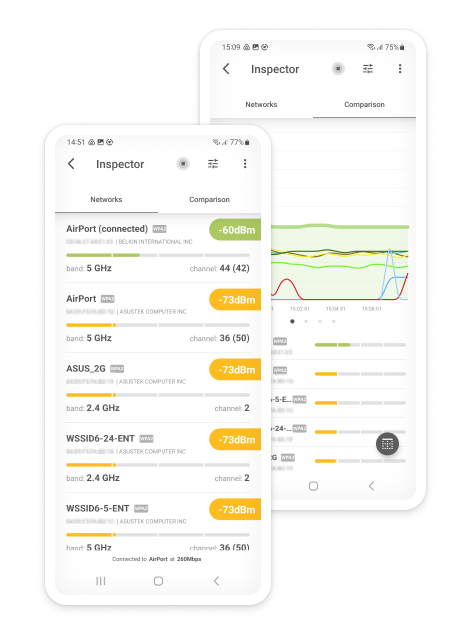

נתח את רשתות ה-WiFi שמסביבך, בצע סקרים אלחוטיים ובדוק את מהירות האינטרנט — כל זה רק עם טלפון או טאבלט בידיך.

מסקנה

תקן האבטחה WPA3 יצא לאור ב-2018 כדי להתמודד עם איומי הסייבר העדכניים, והוא כבר נתמך על ידי כל הנתבים המוסמכים על WiFi 6. כל מי שיכול, צריך לנצל את זה כדי לשפר את המנוח הסייבר שלו, מכיוון שזה יכול לעשות את ההבדל בין אירוע סייבר לשגרת עסקים.

כלי מתקדם וחזק לבדיקות רשתות Wi-Fi מרובות, ניתוח ופתרון בעיות.

-

קבל NetSpot

macOS 11+, Windows 7/8/10/11

שאלות נפוצות על WPA3

WPA2 (הגנת Wi-Fi מתקדמת 2) ו- WPA3 (הגנת Wi-Fi מתקדמת 3) הם תוכניות תעודת בטיחות שפותחו על ידי איגוד ה-Wi-Fi. WPA3 היא הממשיכה של WPA2, והיא מציעה מספר שיפורים לטיפול בחולשות של קודמתה.

WPA3 הוא בטוח בהרבה מ-WPA2, לכן כדאי להשתמש בו כל פעם שניתן.

WPA3 ביתי הוא אחד ממספר צורות ה-WPA3, המיועד למשתמשים הביתיים ולא לארגונים.

כן, WPA3 בטוח יותר מ-WPA2 מכיוון שהוא משתמש באימות סימולטני של עמיתים (SAE) במקום במפתח משותף מראש (PSK), בין היתר.

לא, לא כל המכשירים התומכים ב-WiFi תומכים ב-WPA3. רק מכשירים שהם מוסמכים ל-WiFi 6 מובטח להם תמיכה בתקן.

נתבי WiFi 6 משתמשים ב-WPA3 לאבטחת תקשורת עם מכשירים תואמי WPA3, והם גם תואמים לאחור עם מכשירים שתומכים רק ב-WPA2.