Zaawansowane narzędzie do przeprowadzania analiz, badań i rozwiązywania problemów z wieloma sieciami Wi-Fi.

WPA3: Najnowsze osiągnięcie w dziedzinie bezpieczeństwa WiFi

Aby była skuteczna, ochrona WiFi musi nadążać za szybko ewoluującymi zagrożeniami cybernetycznymi, co zapewnia standard WPA3, zwiększający odporność zarówno prywatnych, jak i publicznych sieci.

Aby przygotować się do tego nowego poziomu ochrony, domy i firmy powinny analizować pokrycie swojej sieci za pomocą narzędzi takich jak NetSpot w celu zapewnienia maksymalnego zasięgu przy instalacji nowych routerów i wzmacniaczy WiFi.

Co to jest WPA3

Każde pokolenie technologii komputerowych przynosi zarówno nowe obietnice, jak i nowe problemy. Gdy pierwsze uniwersytety pozwoliły użytkownikom na połączenie się z potężnymi mainframe'ami, nieposkromieni studenci znaleźli sposoby dostępu do informacji innych studentów, aby wzajemnie robić sobie żarty, wymagając tym samym stworzenia ochrony hasłem i praw dostępu.

Dziś komputery i sieci bezprzewodowe zajmują każdy aspekt życia, od szkół, szpitali, firm, bibliotek — nawet kawiarnie i autobusy oferują dostęp do WiFi. Ale wraz z całym tym dostępem pojawia się potrzeba zabezpieczenia sieci WiFi. Osoba łącząca się przez laptopa może nadawać hasła do swojego banku przez powietrze, aby haker mógł je przechwycić.

Największym problemem związanym z udostępnianiem dostępu do lokalnej sieci WiFi nie jest tylko szyfrowanie WiFi, ale jak zarejestrować urządzenia w sieci WiFi. Jeśli istnieje wspólne hasło, każdy, kto je udostępni innym osobom lub zapisze, naraża sieć na ryzyko nieautoryzowanego dostępu.

Dla tych, którzy są dostatecznie dorośli, pamiętajcie tę scenę z filmu "Gry wojenne", gdzie postać graną przez Matthew Brodericka specjalnie dostawała się do aresztu, aby móc znaleźć hasło do sieci napisane na biurku sekretarki? Hakerzy używają tej samej techniki, gdy ktoś zapisuje hasło do WiFi na karteczce Post-It na swoim biurku, aby uzyskać dostęp do sieci i zacząć przechwytywać pakiety.

Zabezpieczenia WPA3 są zaprojektowane, aby temu zapobiec. Zamiast polegać na wspólnych hasłach, WPA3 rejestruje nowe urządzenia poprzez procesy, które nie wymagają użycia wspólnego hasła.

Ten nowy system, zwany Protokołem Konfiguracji Urządzenia Wi-Fi (DPP), działa poprzez przesyłanie informacji, jak uzyskać dostęp do systemu bez przesyłania hasła w powietrzu. Dzięki DPP, użytkownicy wykorzystują kody QR lub tagi NFC, aby umożliwić urządzeniom dostęp do sieci. Urządzenie może zostać uwierzytelnione w sieci przez zrobienie zdjęcia kodu QR lub odbiór sygnału radiowego z routera, nie naruszając przy tym bezpieczeństwa.

Szyfrowanie WPA3 jest zaprojektowane, aby być lepszym niż poprzednie wersje technologii WiFi. Po pierwsze, podobnie jak przeglądarki Google Chrome i Firefox ostrzegają lub bezpośrednio blokują użytkowników przed łączeniem się z niezabezpieczonymi serwerami internetowymi, zabezpieczenia WPA3 odrzucają starsze mechanizmy szyfrowania na rzecz tych, które nie zostały złamane.

Oczywiście, nic nie trwa wiecznie w świecie bezpieczeństwa, ale Szyfrowanie WPA3 jest chronione przez protokół Galois/Counter Mode (GCMP-256) o mocy 256-bit, co sprawia, że przełamanie szyfrowania jest trudniejsze.

Jak duża jest liczba typu 256-bit? Poprzednie algorytmy szyfrowania pracowały z szyfrowaniem 128-bitowym. W matematycznych terminach, to 3.048 x 10^38 — to 3 z 38 zerami po niej — tyle obliczeń musiałby przeprowadzić komputer, by nawet zgadnąć, jaki jest klucz szyfrowania. Szyfrowanie 256-bitowe? To 1,15 x 10^77 — 1 z 77 zerami po niej.

W znanym wszechświecie jest mniej atomów niż ta liczba. Jest mniej odcinków serialu "Sędzia Judy" niż ta liczba. Rzadziej ktoś pytał: „Wytłumacz fabułę filmu 'Incepcja'”.

To duża liczba.

Podczas transferowania kluczy szyfrujących pomiędzy routerem a urządzeniami, zabezpieczenia WiFi WPA3 wykorzystują 384-bitowy tryb uwierzytelniania wiadomości mieszanych, dzięki czemu zarówno urządzenie, jak i router potwierdzają, że mogą się połączyć, ale w taki sposób, że nawet jeśli ktoś przechwyci komunikację między nimi, nie będzie mógł rozszyfrować pierwotnego klucza szyfrującego.

To jak szyfrowanie kodem Navaho używanym przez szyfrantów Navaho podczas II wojny światowej, którzy używali kodów, mówiąc językiem, którego nikt inny na świecie nie rozumiał. Nawet jeśli osoba trzecia mogłaby przechwycić sygnały radiowe, nic by z nich nie zrozumiała. Nawet jeśli zdarzyłoby się, że mówiłyby też po Navaho, musiałyby znać dodatkową strukturę kodu, by zrozumieć, co wiadomość faktycznie oznacza.

To w ten sposób WPA3 utrzymuje bezpieczną komunikację — za pomocą lepszego szyfrowania, lepszych sposobów ustanawiania tego szyfrowania i metod, które uniemożliwiają osobom łączącym się z siecią poznanie haseł, które umożliwiają im dostęp do sieci.

Główne formy WPA3

Aby sprostać potrzebom różnych kategorii użytkowników WiFi, WPA3 występuje w kilku głównych formach. Zrozumienie różnic między nimi może pomóc w pełnym wykorzystaniu jego funkcji bezpieczeństwa.

WPA3 Personal

Od użytkowników domowych oczekuje się stosowania formy WPA3 Personal, która opiera się na uwierzytelnianiu za pomocą hasła. Ta forma oferuje znajomą już użytkowników obsługę, ale znacznie wyższy poziom ochrony przed atakami brute force dzięki metodzie Jednoczesnego Uwierzytelniania Wzajemnego (SAE).

WPA3 SAE zastępuje metodę uwierzytelniania za pomocą Wstępnie Uzgodnionego Klucza (PSK) używaną w poprzednich wersjach WPA, aby wygenerować klucz, który jest całkowicie unikatowy dla każdego uwierzytelnienia.

W rezultacie atakujący tracą możliwość przeprowadzenia ataków zewnętrznych na przechwycone pakiety danych w celu przełamania obrony sieci docelowej. Co więcej, członkowie tej samej sieci nie mogą podsłuchiwać ruchu innych użytkowników.

WPA3 Enterprise

Forma WPA3 Enterprise rozwija solidne podstawy zapewnione przez WPA2 Enterprise, czyniąc obowiązkowym stosowanie Ramki Zarzadzania Chronionego (PMF) we wszystkich połączeniach. Ta funkcja bezpieczeństwa chroni przed takimi niebezpiecznymi atakami jak pułapki (honeypots) i podsłuch.

Aby lepiej chronić najbardziej wrażliwe dane, WPA3 Enterprise może opcjonalnie działać w specjalnym trybie 192 bitowym. Tryb ten nie jest konieczny do osiągnięcia zadowalającego poziomu bezpieczeństwa, ale wszystkim przedsiębiorstwom zaleca się korzystanie z niego w celu uzyskania najlepszej dostępnej ochrony.

WiFi Enhanced Open

Niezaszyfrowane publiczne sieci WiFi stanowią ogromne zagrożenie, a wielu użytkowników WiFi nawet nie zdaje sobie sprawy, jak niebezpieczne mogą one być. WiFi Enhanced Open rozwiązuje ten problem, dostarczając szyfrowanie danych bez uwierzytelniania na bazie Okazjonalnego Szyfrowania Bezprzewodowego (OWE).

Szyfrowanie danych bez uwierzytelniania zachowuje wygodę publicznych sieci WiFi, ponieważ nie wymaga haseł, więc naprawdę nie ma powodu, aby go nie włączyć.

WPA3 Personal vs WPA3 Enterprise

Decydując między WPA3 Personal a WPA3 Enterprise, najważniejszym czynnikiem jest środowisko docelowe. Chociaż regularni użytkownicy domowi teoretycznie mogą skorzystać z lepszej ochrony zapewnionej przez WPA3 Enterprise i jego tryb 192 bitowy, zwiększona trudność konfiguracji przeważa nad korzyściami.

Jakie są słabości WPA3?

Wi-Fi Protected Access 3 (WPA3) został wprowadzony aby zwiększyć bezpieczeństwo sieci bezprzewodowych poprzez rozwiązanie luk znalezionych w jego poprzedniku, WPA2. Jednak, jak każdy standard bezpieczeństwa, WPA3 posiada swoje słabostki i podatności, które mogą wykorzystać napastnicy. Oto niektóre z kluczowych słabości zidentyfikowanych w WPA3:

- Podatności w użyciu protokołu Dragonfly Handshake: WPA3 wprowadza nowy protokół uzgadniania klucza zwany Dragonfly (lub Simultaneous Authentication of Equals, SAE), który ma na celu ochronę przed atakami słownikowymi offline. Jednakże badacze znaleźli podatności w tym procesie uzgadniania, które potencjalnie mogą pozwolić napastnikom na wykonanie ataków bocznych, takich jak ataki czasowe lub oparte na pamięci podręcznej, aby uzyskać informacje na temat używanego hasła.

- Ataki typu downgrade: Chociaż WPA3 jest zaprojektowany, by być bardziej bezpiecznym niż WPA2, sieci często obsługują oba standardy, aby zapewnić kompatybilność wsteczną. Otwiera to możliwość dla ataków typu downgrade, gdzie napastnik zmusza urządzenie do połączenia się za pomocą mniej bezpiecznego protokołu WPA2, omijając tym samym zabezpieczenia wprowadzone w WPA3.

- Błędy implementacji: Bezpieczeństwo systemu zależy również od tego, jak dobrze protokoły bezpieczeństwa są wdrażane. Na wczesnym etapie niektóre implementacje WPA3 były podatne na różne ataki z powodu błędów w sposobie wdrażania protokołu Dragonfly Handshake. Problemy te pozwalają napastnikom na obchodzenie mechanizmów zabezpieczających WPA3 w pewnych warunkach.

- Ograniczone przyjęcie i problemy z kompatybilnością: Skuteczność wprowadzonych poprawek bezpieczeństwa WPA3 jest ograniczona przez jego wskaźnik adopcji. Wiele urządzeń wciąż korzysta ze starszych protokołów bezpieczeństwa Wi-Fi z powodu ograniczeń sprzętowych lub braku aktualizacji firmware. Niski wskaźnik adopcji sprawia, że wiele sieci pozostaje podatnych na ataki, przed którymi WPA3 ma chronić.

Podsumowując, chociaż WPA3 stanowi istotny krok naprzód w kwestii bezpieczeństwa sieci bezprzewodowych, nie jest pozbawiony słabości. Nieustanne badania i aktualizacje są niezbędne, aby adresować te podatności i poprawić bezpieczeństwo sieci bezprzewodowych.

Zaawansowane narzędzie do przeprowadzania analiz, badań i rozwiązywania problemów z wieloma sieciami Wi-Fi.

-

Pobierz NetSpot

macOS 11+, Windows 7/8/10/11

WPA3 kontra WPA2. Czym różni się WPA3 od WPA2?

Jak wspomniano powyżej, WPA3 inaczej radzi sobie z zabezpieczeniami WiFi. Większość osób łączy się przez sieć WPA2, albo dzieląc się hasłami (złe rozwiązanie), albo za pomocą WPS. WPS jest wygodny. Wystarczy nacisnąć przycisk na routerze jednocześnie z urządzeniem, aby połączyć to urządzenie z routerem, i gotowe.

Problem polega na tym, że WPS wysyła 23-bitowy pin jako część procesu rejestracji. 23 bity to nic w porównaniu z 384-bitowymi hashami, których WPA3 używa do połączenia urządzeń z routerami. Sprytny haker może siedzieć i w ciągu 9 milionów prób — co w świecie komputerów zajmuje tylko minutę — uzyskać dostęp do routera. Wystarczy poczekać, aż sygnał WPS zostanie wysłany i haker może dostać się do środka.

Problemem jest także poziom szyfrowania otwartych sieci. Wchodzenie do kawiarni lub łączenie telefonu w centrum handlowym umożliwia temu urządzeniu dostęp do otwartej sieci. To ma sens. Niewygoda związana z łączeniem się z siecią WiFi, nawet z współdzielonym hasłem, jest zazwyczaj zbyt duża dla klientów sklepu.

Problem polega na tym, że w otwartej sieci wifi, sprytny haker może nasłuchiwać komunikację między urządzeniami i próbować deszyfrować komunikację między stronami bankowymi lub kasami. Wróciliśmy wtedy do sytuacji, gdy nieautoryzowane osoby nasłuchują hasła do banku i numery kart kredytowych.

Bezpieczeństwo WPA3 także przewyższa systemy WPA2, jeśli chodzi o otwarte sieci z wzmocnionym systemem ochrony. Routery WPA3 wykorzystują Wi‑Fi CERTIFIED Enhanced Open, co oznacza, że nawet gdy urządzenia łączą się z routerem WiFi w otwartej sieci, istnieje silne szyfrowanie pomiędzy urządzeniem a routerem.

Więc nawet jeśli haker nasłuchuje, najpierw musi przełamać szyfrowanie WiFi, a potem zupełnie inny zestaw zabezpieczeń między przeglądarką internetową a bankiem, albo konkretnym bankomatem a systemami finansowymi, z którymi się komunikuje. Nic nie jest absolutnie bezpieczne, ale zmuszanie nieuprawnionych użytkowników do podwójnego wysiłku, aby uzyskać informacje, których nie powinni posiadać, zwiększa bezpieczeństwo wszystkich.

| WPA2 | |

| Pełna nazwa | WiFi Protected Access 2 |

| Data wydania | 2004 |

| Metoda szyfrowania | AES-CCMP |

| Rozmiar klucza sesji | 128 bitów |

| Metoda uwierzytelniania sesji | Pre-Shared Key (PSK) |

| Ataki siłowe | Uczulony |

| WPA3 | |

| Pełna nazwa | WiFi Protected Access 3 |

| Data wydania | 2018 |

| Metoda szyfrowania | AES-CCMP / AES-GCMP |

| Rozmiar klucza sesji | 128 bitów / 256 bitów |

| Metoda uwierzytelniania sesji | Simultaneous Authentication of Equals (SAE) |

| Ataki siłowe | Nieuczulony |

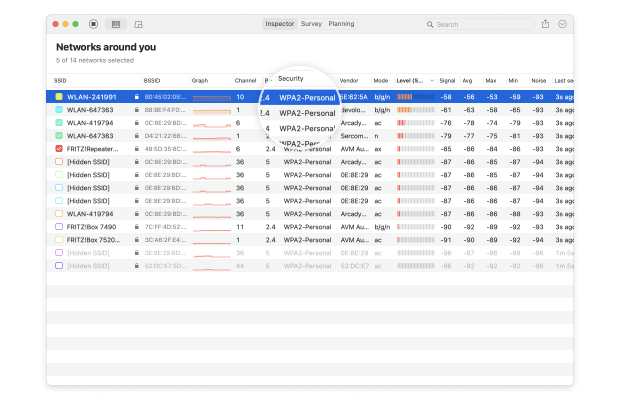

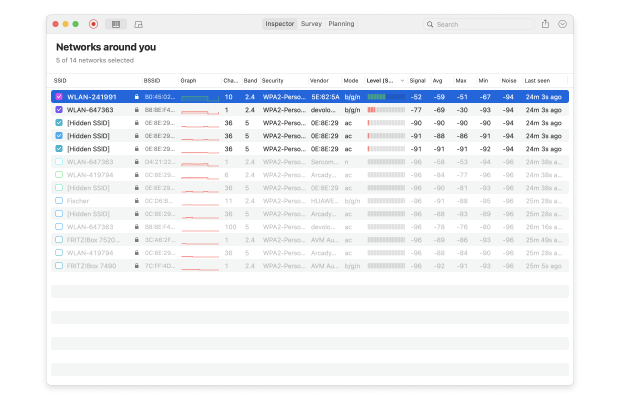

Jak sprawdzić typ szyfrowania WiFi za pomocą NetSpot

Przed połączeniem się z nieznaną siecią WiFi zawsze powinieneś sprawdzić status szyfrowania bezprzewodowego, aby zobaczyć, jak dobrze chroni ona Twoje dane przed nieautoryzowanymi osobami trzecimi. Jest to szczególnie ważne, jeśli sieć znajduje się w miejscu publicznym, co sprawia, że jest ona w zasięgu oportunistycznych cyberprzestępców wyposażonych w narzędzia do podsłuchiwania pakietów danych.

Na szczęście, łatwo możesz sprawdzić status szyfrowania WiFi za pomocą NetSpot:

Pobierz i zainstaluj NetSpot na swoim laptopie lub komputerze stacjonarnym wyposażonym w WiFi.

Uruchom NetSpot. Aplikacja domyślnie uruchamia się w trybie Inspektora, i to jest to, czego potrzebujesz, aby zobaczyć typy zabezpieczeń WiFi w pobliskich sieciach.

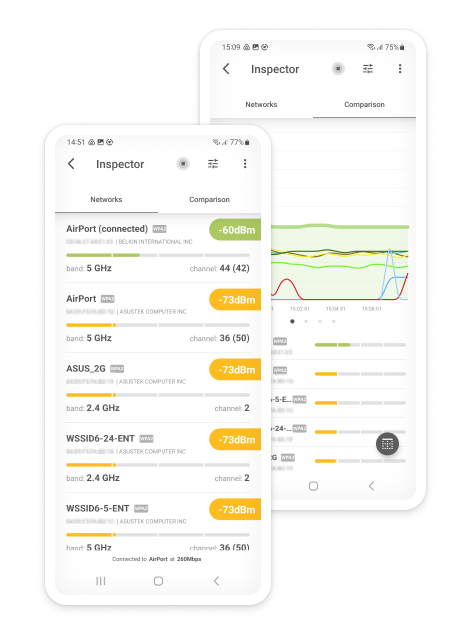

Analizuj sieci WiFi wokół siebie, przeprowadzaj badania bezprzewodowe i testuj prędkość Internetu — wszystko za pomocą tylko telefonu lub tabletu w twoich rękach.

Podsumowanie

Standard bezpieczeństwa WPA3 został wydany w 2018 roku, aby sprostać najnowszym zagrożeniom w cyberbezpieczeństwie i jest już obsługiwany przez wszystkie routery certyfikowane WiFi 6. Każdy, kto może, powinien z niego skorzystać, aby poprawić swoją sytuację w zakresie cyberbezpieczeństwa, ponieważ może to być różnica między incydentem cyberbezpieczeństwa a normalną działalnością biznesową.

Zaawansowane narzędzie do przeprowadzania analiz, badań i rozwiązywania problemów z wieloma sieciami Wi-Fi.

-

Pobierz NetSpot

macOS 11+, Windows 7/8/10/11

Często zadawane pytania o WPA3

WPA2 (Wi-Fi Protected Access 2) oraz WPA3 (Wi-Fi Protected Access 3) to programy certyfikacji bezpieczeństwa opracowane przez Wi-Fi Alliance. WPA3 jest następcą WPA2 i oferuje szereg usprawnień, aby zaradzić niedociągnięciom swojego poprzednika.

WPA3 jest znacznie bezpieczniejsze niż WPA2, więc powinieneś używać go kiedy tylko jest to możliwe.

WPA3 Personal to jedna z kilku form WPA3, przeznaczona dla użytkowników domowych, a nie przedsiębiorstw.

Tak, WPA3 jest bezpieczniejszy niż WPA2, ponieważ używa jednoczesnej autentykacji równych (Simultaneous Authentication of Equals - SAE) zamiast wspólnego klucza (Pre-Shared Key - PSK) i innych elementów.

Nie, nie wszystkie urządzenia WiFi obsługują WPA3. Tylko urządzenia certyfikowane jako WiFi 6 są gwarantowane do wspierania tego standardu.

Routery WiFi 6 wykorzystują WPA3 do zabezpieczania komunikacji z urządzeniami kompatybilnymi z WPA3, a także są wstecznie kompatybilne z urządzeniami obsługującymi tylko WPA2.